第14回 “あのセキュリティ事故”はどうやったら防げた? 検証委員会

ダークウェブで攻撃者がやり取りする情報も把握、ASMから進化した“CTEM”=「FortiRecon」

化学メーカーの研究データが漏洩! 脆弱性診断が見落としたVPN装置… どうやったら防げた?

提供: フォーティネット

運用が難しいASMの課題を解消する「CTEM」の特徴

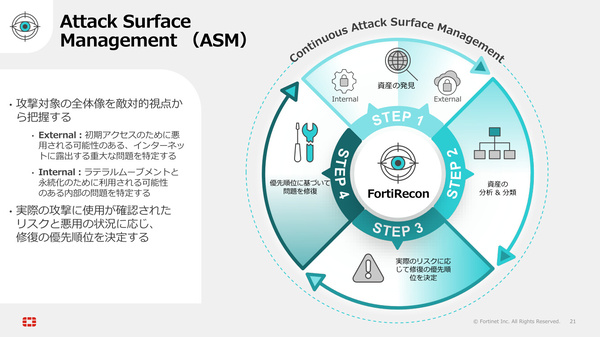

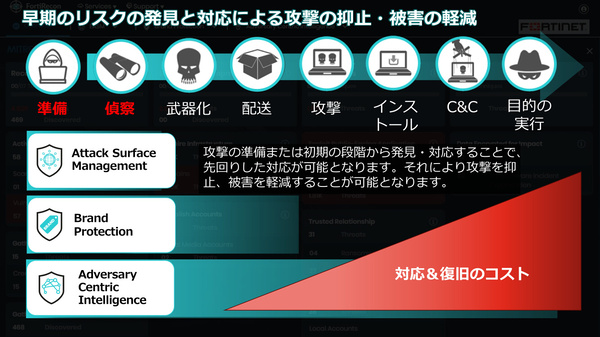

そこで、ASMの機能を基盤としつつ、より強力にIT資産や潜在リスクを発見し、対策を効率的に進められる考え方(ツール)として「CTEM(Continuous Threat Exposure Management)」が登場した。

CTEMのASM(EASM/外部ASM)は、企業がインターネット上に公開しているすべてのデジタル資産を自動的に発見、可視化し、リスクを“継続的に(Continuous)”管理する。ここで言う「デジタル資産」には、サーバーなどのIT資産に加えて、企業が保有するドメイン、利用するIPアドレスやサーバー証明書、クラウドリソース、ソフトウェア、公開しているAPIなど、広範なものが含まれる。

CTEMについての理解を深めるために、ここからはフォーティネットが提供するCTEM「FortiRecon」を取り上げ、特徴やメリットを見ていこう。

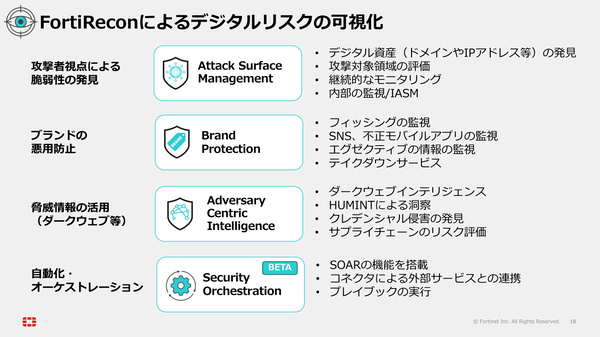

FortiReconは、ここまで説明してきた「Attack Surface Management(ASM)」の機能モジュールに加えて、「Adversary Centric Intelligence(敵対者中心インテリジェンス)」や「Brand Protection(ブランド保護)」の機能モジュールで構成されている。

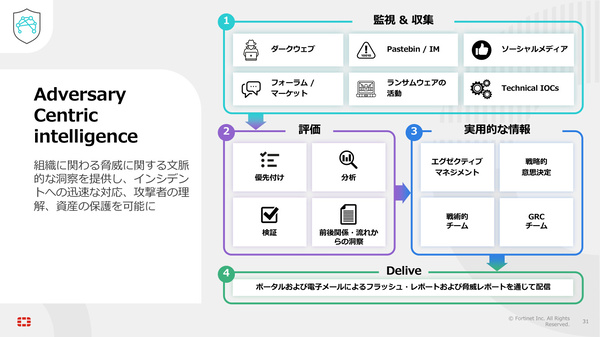

FortiReconの特徴の1つが、Adversary Centric Intelligence(ACI)の存在だ。これは、セキュリティリサーチャーがダークウェブやハッカーフォーラム(攻撃者どうしが情報交換を行うサイト)に潜入/収集した情報に基づく、攻撃対象やエクスプロイト、脆弱性などの脅威インテリジェンスである。

ACIの脅威インテリジェンスは、攻撃者自身から直接収集された情報に基づくため、信頼性と精度が高い。さらに、これから攻撃に利用される準備段階のエクスプロイトや脆弱性の情報も含まれることもあるため、「攻撃に先手を打つ」プロアクティブなセキュリティ対策にも活用できる。

FortiReconの「Adversary Centric Intelligence(ACI)」の概要。独自収集した“攻撃者側の脅威インテリジェンス”は、レポートとして提供されるとともに、ASMやBPでも活用される

この“攻撃者側のインテリジェンス”であるACIと、サイバー攻撃動向などの一般的な脅威インテリジェンスを組み合わせることで、まさに「攻撃者の視点に立った」リスク評価や対策が実現する。

たとえばFortiReconのASMでは、単純にリスク(脆弱性)を発見するだけでなく、「その脆弱性が実際に悪用されているかどうか」もふまえてリスク評価を行い、優先順位を決定する。脅威インテリジェンスを活用することで、現実の脅威レベルに即したリスク評価と判断が行えるわけだ。

なおFortiReconのASMでは、発見されたリスクに対して、「推奨される対策」も具体的に示してくれる。そのため、専門的な知識のない担当者でも、対策のアクションを早期に実行することができる。

ACIから得られる攻撃者側の情報は、企業ブランドの保護を目的とするBrand Protection(BP)でも活用される。こちらでは、自社ブランドを騙ったフィッシング攻撃や不正アプリの追跡、自社ドメインを装った(自社ドメインに類似したドメインを使う)サイバー攻撃の監視などを行う。

なおFortiReconでは、発見された脆弱性への対策アクションを、プレイブックに基づいて自動化するSOAR(Security Orchestration, Automation and Response)モジュールの追加も計画している(現在はベータ版)。ASMで発見されたリスクに対し、対策のアクションを素早く実行することが期待できる。

■セキュリティ事故、その後日談:

今回の事故発生後、Q社では子会社を含むグループ全体でFortiReconを導入し、CTEMの運用を開始した。

情報システム部が懸念していたとおり、導入するとすぐに、いくつもの拠点や子会社で“未知のIT資産”が発見された。詳しい調査と対策には時間がかかることが想定されたが、FortiReconによる正確なリスク評価や推奨される対策のアドバイスに基づいて、リスクの高いものから順に対策を進めているところだ。

また、ACIのレポートから、ランサムウェアグループが、世界中の化学メーカーやそのサプライチェーンをターゲットに大規模な攻撃キャンペーンを実行していることも判明した。Q社では、業界を挙げてサイバー犯罪と戦っていく方針を固め、グループ内だけでなく取引先企業や競合他社にも注意喚起の呼びかけを行った。今後は業界団体などを通じて、セキュリティ対策についての情報交換を積極的に行っていく方針だ。

この連載の記事

- 第13回

sponsored

病院から患者の個人情報漏洩! “AI世代”研修医が引き起こしたシャドーAI事故……どうやったら防げた? - 第12回

sponsored

工場内からサイバー攻撃発生、しかし攻撃元が見つからない! ……どうやったら防げた? - 第11回

sponsored

工場の“サポート切れOSパソコン”がランサムウェアの感染源に! ……どうやったら防げた? - 第10回

sponsored

広告制作で無許可の“シャドーAI”利用、発表前の商品情報が漏洩! どうやったら防げた? - 第9回

sponsored

建設現場で協力会社のPCがランサムウェア感染、工事がストップ! どうやったら防げた? - 第8回

sponsored

ニセ広告にだまされ社員のPCがランサムウェア感染! どうやったら防げた? - 第7回

sponsored

社員の“シャドーAI”利用で、取引先の情報が漏洩! どうやったら防げた? - 第6回

sponsored

95Gbpsの大規模DDoS攻撃で、予約サイトがサービス停止に! どうやったら防げた? - 第5回

sponsored

クラウドのサービス開発で健康データ4万件が漏洩の危機! どうやったら防げた? - 第4回

sponsored

EDRが発したアラートへの対応が遅れ、100GB超の情報漏洩! どうやったら防げた?