2025年に多く発生したランサムウェア被害、そのトレンドから考える

最悪の被害「事業停止」を回避するには? ランサムウェア対策・3つのポイント

提供: キヤノンマーケティングジャパン

ランサムウェア攻撃がもたらすビジネスへの大きな影響

過去数年間と変わらず、2025年もランサムウェア攻撃の猛威は収まらず、企業にとって大きな脅威であり続けた。

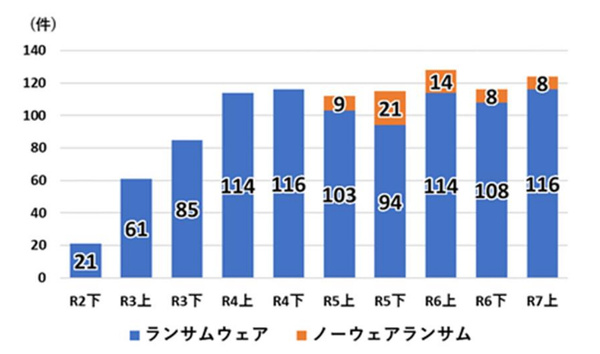

警察庁の資料によると、ランサムウェア攻撃(被害報告件数)は2022年以降、変わらぬ勢いで発生し続けている。これは、企業側で対策が進められているにもかかわらず、ランサムウェア攻撃が引き続き“犯罪ビジネス”として成立していることを示している。

2025年には、国内でも大きな話題となるランサムウェア攻撃被害が複数件発生した。たとえば、大手食品メーカーに対する攻撃では、商品の受注や生産に関わる基幹システムが機能停止したことで、同社の商品が一時的に小売店の棚から消える事態にまで発展。社会的に大きな注目を集め、企業イメージや株価にも悪影響を及ぼした。

また、オンライン小売会社に対する攻撃では、物流システムが全面的に停止した。同社のECサイトだけでなく、同社の物流網を利用していた取引先企業にも受注や出荷の停止といった影響が及んだことで、大きな注目を集めた。

そのほかにも、テーマパーク運営会社への攻撃によるオンライン予約サービスの停止、物流会社への攻撃による国内外の貨物輸送の停止、医療機関への攻撃による電子カルテや予約システムの停止と診療活動への制限発生など、事業活動に大きな影響を与えたランサムウェア攻撃被害は枚挙にいとまがない。さらに、ほぼすべての事件で個人情報や機密情報の漏洩が発生している(可能性がある)ことも、深刻な問題である。

近年のランサムウェア攻撃に見られる「変化」とは

それぞれの事件を詳しく見てみると、攻撃や脅迫の手法が変化していることも分かる。たとえば、次のような変化が挙げられる。対策を考えるうえでは、こうした最新の動向も把握しておく必要があるだろう。

・攻撃ターゲットの拡大:大企業の取引先や業務委託先といったサプライチェーンへの攻撃が増加した結果、業種や企業規模を問わず攻撃被害が見られるようになった。比較的セキュリティ対策の手薄な、大企業の地方拠点や海外子会社などもターゲットになっている。

・侵入方法の多様化:現在の主流は、フィッシングメールで従業員をだまし侵入経路を確保する手法から、脆弱性のあるVPN機器やリモートデスクトップ(RDP)を突いて侵入する手法へと移行している。ほかにも、設定に誤りのあるクラウドストレージやAPIの悪用、盗み出したりダークウェブで購入したりした認証情報の悪用、といった手法もある。

・二重脅迫の一般化:ランサムウェア攻撃の“収益性”を高めるために、侵入後、システムやデータを暗号化するだけでなく、機密情報を盗み出してリークサイトで公開すると脅し、身代金を要求する手口が一般化した。さらに三重脅迫、四重脅迫(DDoS攻撃、取引先への機密暴露など)のケースもある。

最新の攻撃トレンドをふまえ、あらためて考えるべき「3つのポイント」

防御側である企業は、こうしたランサムウェア攻撃の変化に対応するかたちで、継続的に対策を見直さなければならない。簡単に言えば、「攻撃者の侵入を防ぐ」ことだけにフォーカスしたこれまでの考え方から、「ビジネス上の実被害の発生を防ぐ」という考え方への転換が必要だ。

そうした発想の転換を促すために、ここでは検討の柱となる「3つのポイント」を挙げておきたい。

まず1つめは「ビジネスへの影響度から考える」ことである。企業が守るべきシステムとデータは、オンプレミスとクラウドに分散しており、優先順位を付けずに対策を進めることは難しい。そこで「攻撃によってダウンした場合に生じるビジネスへの影響度(インパクト)」を指標として、対策の優先順位付けを行う。また、ビジネス影響度の大きいIT資産については、防御対策だけでなく「早期に回復させる」対策も検討すべきだ。

2つめのポイントは「攻撃プロセスの全体をとらえて考える」ことだ。これまでのサイバー攻撃対策は、攻撃プロセスの初期フェーズである「侵入」を防ぐことに力点を置いていた。しかし、攻撃プロセスはそれだけではない(たとえば「サイバーキルチェーン」フレームワークでは攻撃プロセスを7つのフェーズに整理している)。実被害を防ぐ、あるいは最小限にとどめるためには、ほかのフェーズでも対策を検討していく必要がある。

最後に「サプライチェーン全体で対策を考える」ことも挙げておきたい。最近のランサムウェア攻撃被害はサプライチェーンを通じて拡大する傾向にある。そのため、取引先や業務委託先、グループ会社などのサプライチェーン全体を巻き込んだ対策検討が必要になっていると言える。攻撃被害が発生した場合、その影響がサプライチェーンを通じてどのように波及するのか、自社のIT資産が他の会社とどのようにつながっているのかといったことを、サプライチェーンでつながる企業どうしが共同で考え、対策を進めなければならない。

* * *

本記事で紹介した3つのポイントは、あくまでも対策検討の大枠を示す“第一歩”にすぎない。ここから先は、それぞれの企業の実情に合わせて、より具体的な対策やソリューション導入を検討していくことになる。企業それぞれで、守るべきIT資産や攻撃を受けた場合の影響、サプライチェーンのつながりなどは異なるからだ。

キヤノンマーケティングジャパンでは、ビジネスへの影響をふまえたかたちでランサムウェア対策を考える、新たな情報ページを開設している。経営層やビジネスユーザーにも分かりやすいかたちで、ランサムウェア被害の実例や対策のポイント、関連ソリューションが紹介されているので、こちらもぜひご一読いただきたい。