ESET/サイバーセキュリティ情報局

社内システムが狙われる? SharePointのゼロデイ脆弱性とは何か

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「SharePointのゼロデイ脆弱性ToolShellを悪用したサイバー攻撃」を再編集したものです。

ESET社は、マイクロソフト社のSharePoint Serverに存在するゼロデイ脆弱性「ToolShell」を悪用したサイバー攻撃を解析しました。その詳細について解説します。

2025年7月19日、マイクロソフト社は、SharePoint Serverに存在する「ToolShell」と呼ばれるゼロデイ脆弱性が実環境で悪用されていることを確認しました。ToolShellは、リモートコード実行の脆弱性であるCVE-2025-53770と、サーバーなりすましの脆弱性であるCVE-2025-53771の2つの脆弱性で構成されています。これらの攻撃は、特にSharePointサブスクリプションエディション、SharePoint 2019、SharePoint 2016を実行しているオンプレミスのMicrosoft SharePoint Serverを標的としています。Microsoft 365で提供されているSharePoint Onlineは影響を受けません。これらの脆弱性を悪用すれば、サイバー攻撃者は制限されているシステムに侵入して機密情報を窃取できます。

7月17日以降、ToolShellを悪用するサイバー攻撃者は、個人レベルのサイバー犯罪者から国家が支援しているAPTグループにまで広がっています。SharePointは、Office、Teams、OneDrive、OutlookなどほかのMicrosoftサービスと統合されているため、この脆弱性を突かれて侵害されると、影響を受けるネットワーク全体で非常に高度なアクセス権を攻撃者に取得される恐れがあります。

攻撃の一環として、サイバー攻撃者は、すでにパッチが公開されているCVE-2025-49704とCVE-2025-49706に加えて、前述のCVE-2025-53770とCVE-2025-53771の4つの脆弱性を連鎖的に悪用しています。2025年7月22日時点で、CVE 2025 53770およびCVE-2025-53771にもパッチが提供されています。

WEBシェルペイロード

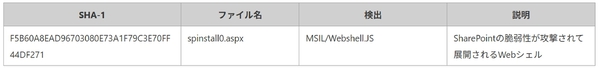

攻撃者はToolShellを悪用することで、多要素認証(MFA)やシングルサインオン(SSO)を回避できます。攻撃者は標的としたサーバーへの侵入に成功すると、悪意あるWebシェルを展開して、侵害されたシステムから情報を抽出します。この目的で頻繁に使用されているスクリプトの1つがspinstall0.aspxです。ESET社は、このスクリプトをMSIL/Webshell.JSとして検出して追跡しています。

さらに、2025年7月22日には、攻撃者が別の簡易なASP Webシェルを展開しようとしたことも観測されました。これらのWebシェルは、cmd.exeから攻撃者が指定したコマンドを実行します。これらのWebシェルは、ghostfile346.aspx、ghostfile399.aspx、ghostfile807.aspx、ghostfile972.aspx、およびghostfile913.aspxのファイル名で展開されていました。

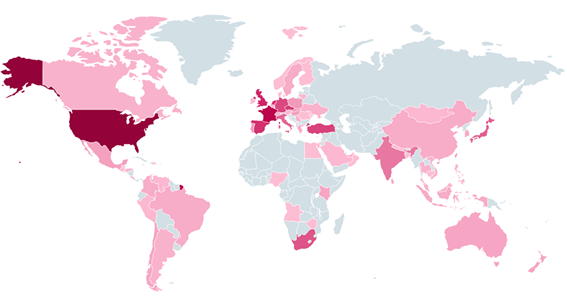

ESET製品は、2025年7月17日にドイツでこの攻撃チェーン(Sharepoint/Exploit.CVE-2025-49704)の一部を悪用する試みを初めて検出しました。しかし、この攻撃はブロックされており、最終的なWebシェルペイロードは標的のシステムには配信されませんでした。ESET社が初めてこのペイロードを確認したのは7月18日で、これはイタリアのサーバーで検出されました。図1に示すように、ESET社はそれ以降、ToolShellが世界中で広く悪用されていることを観測しています。ESET社のテレメトリデータによると、最も多く標的となっている国はアメリカ(全体の13.3%)でした。

攻撃の監視

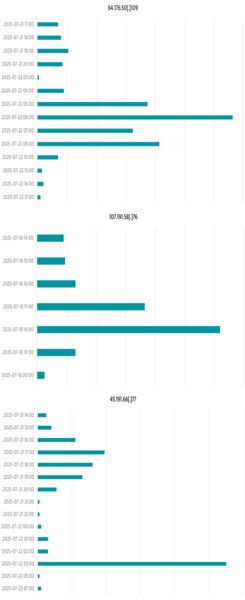

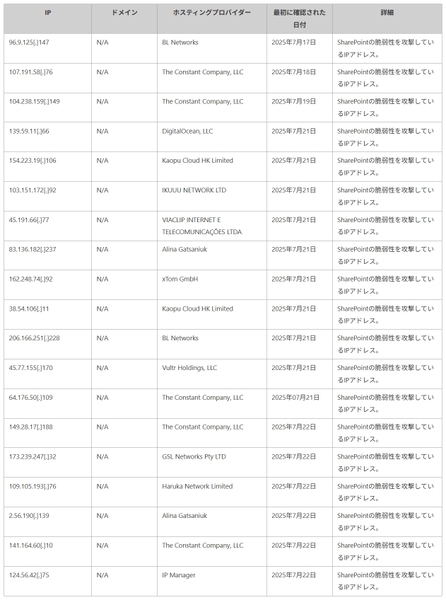

2025年7月17日から7月22日までに発生したToolShell攻撃を監視した結果、攻撃は表1に示されているIPアドレスから発信されていました(すべての時刻はUTCで表示)。

図2に、最も活動が活発だった3つのIPアドレスからの攻撃のタイムラインを示します。

懸念すべきことに、マイクロソフト社は、複数の中国とつながりのあるサイバー攻撃グループもこの脆弱性を悪用していると報告しています。ESET社も、ToolShellの標的となったベトナムのマシンで、LuckyMouseに関連するバックドアを検出しました。LuckyMouseは、主に政府機関、通信会社、国際機関を標的としているサイバースパイグループです。このシステムが以前から侵害されていたのか、それとも今回のToolShellによる攻撃の過程でバックドアが設置されたのかは現時点では不明です。

しかし、中国とつながりのあるAPTグループがこの攻撃チェーンを取り入れたことは間違いありません。ESET社のテレメトリによると、ToolShell攻撃の被害者には、これらのグループが長年標的としてきた重要な政府機関が複数含まれています。

すでにこの脆弱性が広まっていることから、パッチが適用されていないシステムを狙った多くの便乗型攻撃が発生することが予想されます。攻撃は今後も確実に続くはずです。そのため、SharePoint Serverを使用している場合は、マイクロソフト社のガイダンスに基づく以下の対策を講じてください。

・サポートされているバージョンのみを使用する

・最新のセキュリティアップデートを適用する

・適切なサイバーセキュリティソリューションを使って、マルウェア対策スキャンインターフェースが有効になっており正しく設定されていることを確認する

・SharePoint ServerのASP.NETマシンキーをローテーションする

IOC(セキュリティ侵害の痕跡)

IoC(セキュリティ侵害の痕跡)の詳細なリストと検体は、ESETのGitHubリポジトリに掲載されています。

ファイル

ネットワーク

MITRE ATT&CKの技術

この表は、MITRE ATT&CKフレームワークのバージョン17を使用して作成されています。

| 手法 | ID | 名前 | 説明 |

|---|---|---|---|

| 初期アクセス | T1190 | インターネットに接続するアプリケーションの攻撃 | サイバー攻撃者は、CVE-2025-49704、CVE-2025-49706、CVE-2025-53770、およびCVE 2025-53771を攻撃して、オンプレミスのMicrosoft SharePointサーバーを攻撃しています。 |

| 実行 | T1059.003 | コマンドおよびスクリプトインタプリタ:Windowsコマンドシェル | 展開されたWebシェルは、cmd.exeを介して攻撃者が提供したコマンドを実行します。 |

| 常駐化 | T1505.003 | サーバーソフトウェアコンポーネント:Webシェル | サイバー攻撃者は、侵害したサーバーにWebシェルを展開しています。 |

| 収集 | T1005 | ローカルシステムのデータ | Webシェルが展開されると、攻撃者は侵害されたシステムから情報を抽出できます。 |