ESET/サイバーセキュリティ情報局

ランサムウェア時代のEDR運用とは? 「ESET PROTECT MDR」が支持される理由を解説

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「EDR運用負荷を軽減!成功事例からわかるESET PROTECT MDRが選ばれる理由」を再編集したものです。

ランサムウェアやサプライチェーン攻撃の増加により、企業・組織におけるセキュリティ対策は難易度が高まっている。セキュリティソリューションの1つであるEDRによって対策を講じる企業がある一方で、「EDRで検知はできても適切な対処が難しい」「運用負担が増大する」「専門人材が不足している」といった課題に直面し、セキュリティ運用の限界を感じているケースも少なくない。そこで、EDR運用における負荷を軽減させる マネージドサービスMDRに注目が集まっている。本記事では、導入企業における成功事例を交えながら、ESET PROTECT MDRが選ばれる理由について、キヤノンITソリューションズ株式会社の吉野 央樹が解説する。

最新のセキュリティ脅威動向

セキュリティ脅威による被害は年々増加しており、2024年にも複数の大きなインシデントが報じられた。例えば、2024年6月には、出版大手企業がランサムウェアによる大規模なサイバー攻撃を受けた。データが暗号化され、長期間のサービス停止が発生したのに加え、25万人以上の個人情報が流出している。結果として、システム再構築とサービス再開までに2カ月を要し、調査費用や補償費用などの特別損失は24億円に上った。

ほかにも、2024年5月には、ある印刷会社で発生したランサムウェアによるサイバー攻撃も報告されている。データの不正な暗号化や40万人以上の個人情報流出が確認された。同社が印刷業務の委託を受けて管理していた取引先の情報が漏えいした恐れがあることから、複数の取引先から損害賠償請求を受ける可能性がある。

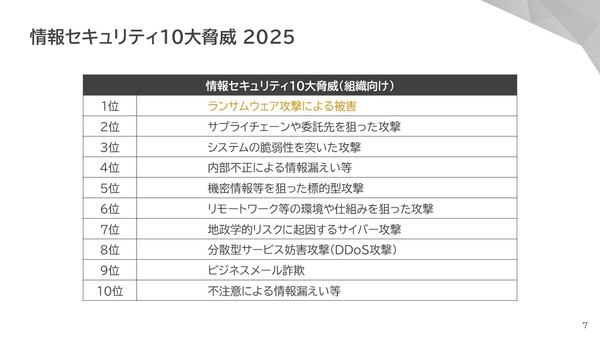

2025年1月末にIPAから発表された「情報セキュリティ10大脅威2025」では、ランサムウェア攻撃による被害が1位となった。10年連続10回目の選出である。いまや、いつ、どの企業が標的にされてもおかしくはない。すなわち、ランサムウェアへの対策を怠ってはならないのだ。

また、地政学的リスクに起因するサイバー攻撃が顕著に増加しており、「情報セキュリティ10大脅威」にも初めて選出された。軍事的、経済的、思想的な理由に起因する攻撃と理解してよいだろう。グローバルに事業を展開する企業は、国内だけでなく、ほかの国や地域の動向にも注意を払う必要がある(図1)。

続いて、警察庁が公開した「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると、ノーウェアランサム(暗号化せずにファイルを窃取し、その引き換えに身代金を要求する手法)を含むランサムウェアによる被害は、過去最高の244件に達している。攻撃対象は大企業に限らず、中小企業が半数以上を占めている。業種では製造業が最も多いものの、業種を問わず被害が発生している。

復旧に要する期間にも注目すべきである。1週間以上かかったケースが74%に上り、中には2カ月以上を要した事例もある。さらに、調査費用が1,000万円以上に及んだケースが50%に達している。復旧が長引けば、費用も増大することを認識しておくべきだ。

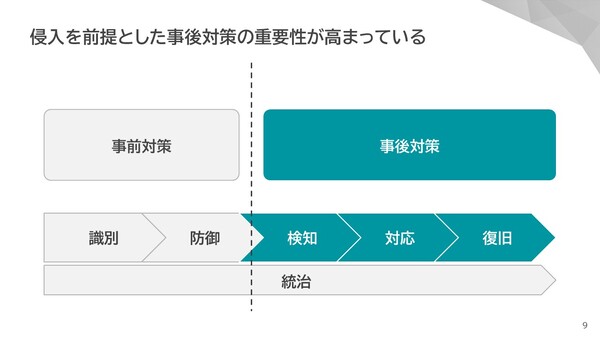

こうした被害の大きさを考慮すると、攻撃を受ける前、あるいは攻撃を受けたとしても被害が発生する前に対策を講じることが重要である。特に、「侵入を前提とした事後対策」の重要性が高まっている。

サイバーセキュリティフレームワークは、識別、防御、検知、対応、復旧、統治の項目から構成されている。そして、事後対策においては「検知」「対応」「復旧」が鍵となる。また、経営責任として統治(ガバナンス)を効かせることを意識すると良い。つまり、インシデント対応にあたり、体制の整備、対応計画の策定、マニュアルの作成といった取り組みから進めていく必要がある(図2)。

ゼロトラストの視点も忘れてはならない。ゼロトラストの考え方として、以下の7つの原則がある。

1.すべてのデータ、サービスをリソースとしてみなす

2.「ネットワークの場所」に関係なく、すべての通信を保護する

3.組織のリソースへのアクセスは、セッション単位で付与する

4.リソースへのアクセスは動的なポリシーによって決定する

5.すべての資産の整合性とセキュリティ動作を監視し、測定する

6.すべてのリソースの認証と認可を動的に行い、アクセスが許可される前に厳密に実施する

7.資産、インフラ、通信の状態を把握し、セキュリティの改善に利用する

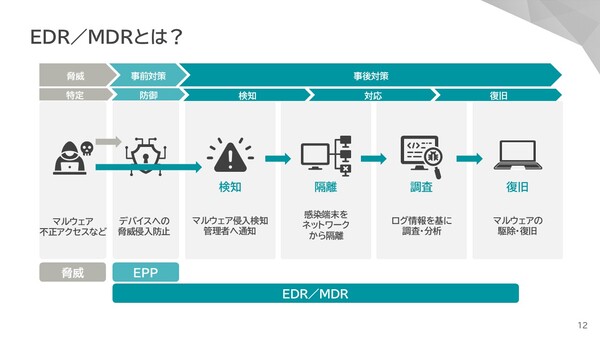

これらゼロトラストの原則を実現するソリューションとしてEDR(Endpoint Detection and Response)、IDaaS(Identity as a Service)、SASE(Secure Access Service Edge)が知られている。この中から、次章以降、EDRについて解説する(図3)。

EDR選定時に気を付けるべきポイント3選

EDRとは、パソコンやサーバーなどのエンドポイントにおける不審な挙動を検知し、迅速な対応を支援するソリューションである。事後対策には検知、隔離、調査、復旧が含まれ、それぞれの場面でEDRが活用される。例えば、不審な挙動を検知した場合には管理者へ通知が送られる。そのほかにも、不審な端末やマルウェアに感染した端末をネットワークから隔離したり、ログ情報をもとに調査や分析を支援したりする機能が提供される。さらに、マルウェアの削除やエンドポイントの復旧支援も可能である。ただし、あくまで、これらの作業を支援する製品であるため、実際に効果を発揮するには適切な運用体制の整備が必要となる。一方、MDR(Managed Detection and Response)は、EDRの運用や管理を代行するセキュリティサービスである(図4)。

EDR/MDR選定時に気をつけるべき3つのポイントについて、以下に解説する。

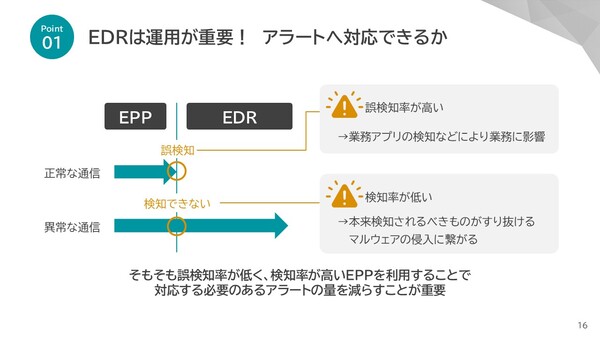

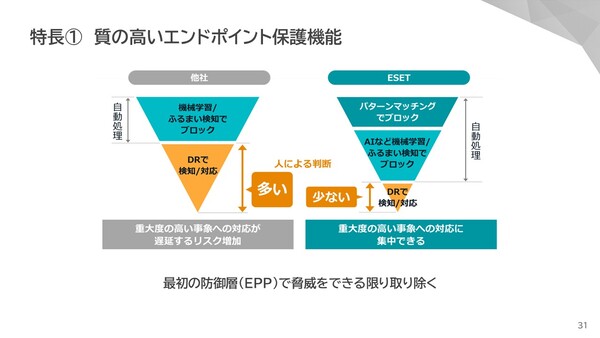

1)アラートへの対応

EDRは、エンドポイントにおける不審な挙動を検知し、迅速な対応を促す製品であるが、導入しただけではセキュリティレベルは向上しない。EDRがアラートを発生させた際に、適切な対応を実施できるかが重要だ。EDRがアラートを発生させるのは、ウイルス対策ソフトで検知できなかったマルウェアが侵入したケースである。そのため、ウイルス対策ソフトの検知率が低いと、本来検知すべきものがすり抜け、結果としてEDRのアラートが大量に発生してしまう。また、正常のアプリケーションや通信まで誤検知してしまうような精度の低いウイルス対策ソフトでは意味がない。誤検知率が低く、検知率が高いウイルス対策ソフトを利用し、EDRが発生させるアラート量を減らす必要がある(図5)。

アラート対応に求められるスキルは大きく3つに分けられる。攻撃手法に関するセキュリティ知識、システムやネットワークに対する理解、そして、脅威ハンティングやフォレンジックのスキル・経験だ。EDRの効果を最大限に発揮させるためにも、運用者のスキルは重要となるのだ。

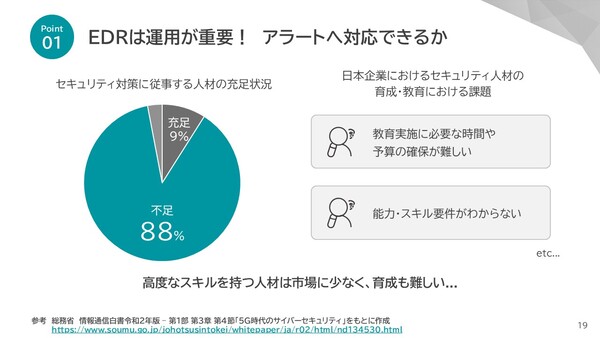

しかし、日本国内の企業では必要なスキルを持つ人材の育成・教育が進んでいないという実態がある。総務省「情報通信白書令和2年版」の調査によると、セキュリティ人材の育成における課題として、教育に必要な時間と予算の確保が難しい点、求められる能力やスキル要件が不明確である点などが挙げられており、多くの企業がセキュリティ人材の育成に苦慮している状況がうかがえる(図6)。

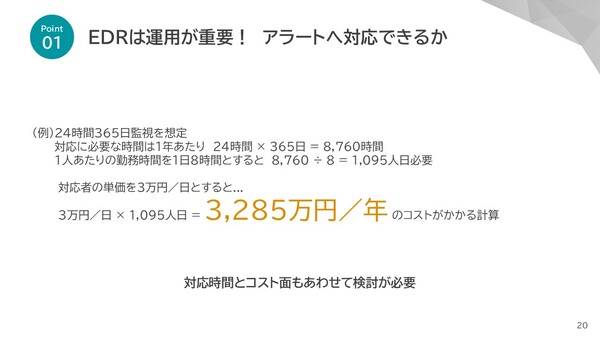

仮に人材を確保できたとしても、24時間365日の監視体制を構築する場合、多大な運用コストが発生する。セキュリティ分野で高度なスキルを持つ人材は比較的に単価が高く、年間で数千万円単位の費用がかかる可能性がある(図7)。

2)日本語対応

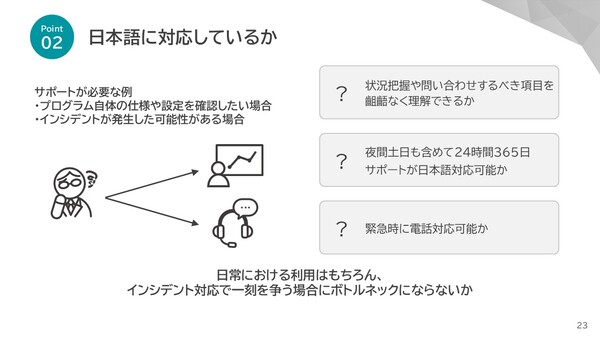

EDRを自社で運用する場合でも、MDRを利用する場合でも、製品のインターフェイスやサポート窓口が日本語対応しているかどうかは、製品選定時に重要な要素となる。インシデント発生時にサポート窓口と円滑に意思疎通できるのは大きなメリットだ。緊急時や非常時に状況を適切に把握できず、サポートと連携できない事態は避けなければならない。

MDRの導入を検討する際には特に、問い合わせ内容を正確に理解できるか、土日を含めた24時間365日体制で日本語対応できるか、さらに緊急時に電話での対応が可能かといった点を必ず確認するべきだ(図8)。

3)既存ネットワーク環境への影響

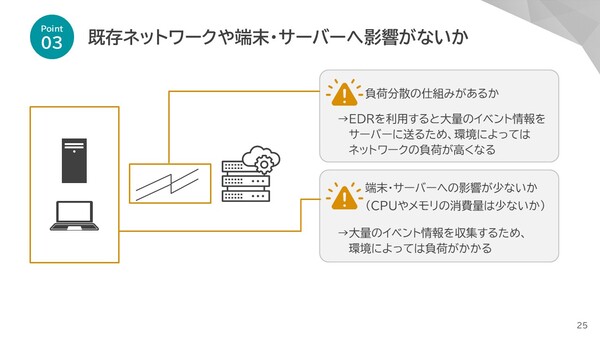

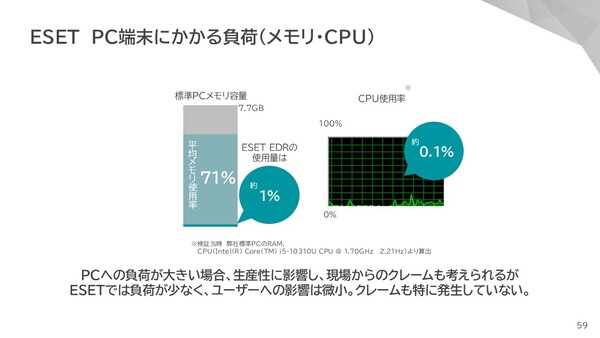

EDRは、端末で発生したイベントを大量にサーバーへ送信するため、環境によってはネットワーク負荷が高まる。また、端末によっては大量のイベント情報の収集が発生することでCPUやメモリーの消費量が増加し、動作が遅くなる場合がある。既存の端末やサーバーへの影響も、EDR選定時に注意すべきポイントだ(図9)。

ESET PROTECT MDRが有する3つの特長

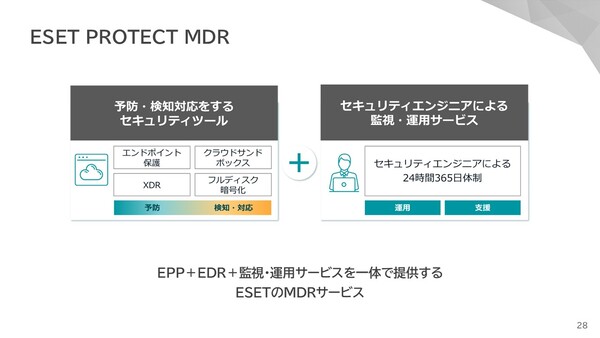

ESET社は「ESET PROTECT MDR」の開発元であり、エンドポイントセキュリティにおいて30年の歴史を持つ。高度なセキュリティリサーチチームを有し、195カか国でビジネスを展開している。キヤノンマーケティングジャパン株式会社(以下、キヤノンMJ)が国内総代理店となったのは2003年であり、20年以上にわたり日本国内で販売を行うとともに、サポート体制を整備してきた。ESET PROTECT MDRは、予防、検知、対応を行うセキュリティツールと、セキュリティエンジニアによる監視、運用サービスを提供する。自社内での対応が困難なEDR運用をサービスで補いたい場合に利用が推奨される(図10)。

提供する主な監視・運用サービスとして、初期最適化(チューニング)、脅威モニタリングとハンティング、インストールやバージョンアップの支援、24時間365日の日本語サポートが挙げられる。

ESET PROTECT MDRが有する3つの特長について解説する。

1)質の高いエンドポイント保護

高度なエンドポイント保護機能は、ESET社が開発した多層防御によって実現されている。従来のパターンマッチングによる検知だけではなく、ネットワーク保護、ランサムウェア対策、振る舞い検知、機械学習といった多様な機能を搭載している。エンドポイント保護で可能な限り脅威を取り除くことは、EDRにおいて必須の機能である(図11)。

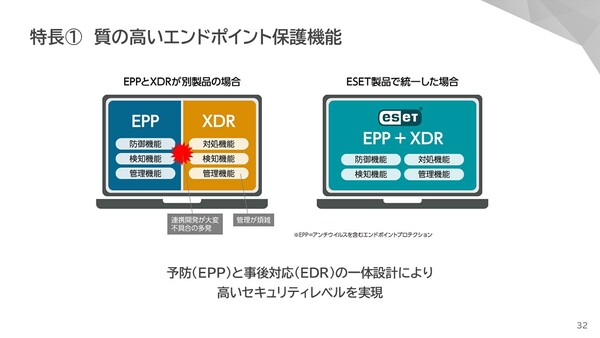

ESET PROTECT MDRが提供するEDRの特長は「エンドポイント保護とEDRの一体設計」である。エンドポイント保護を別製品として導入した場合、管理が煩雑になったり、エンドポイント保護とEDRのエージェントが競合したりするリスクがある。ESET PROTECT MDRでは一体設計であるため、管理の容易さと競合リスクの回避を両立している。予防と事後対応の一体設計によって、高いセキュリティレベルを実現している(図12)。

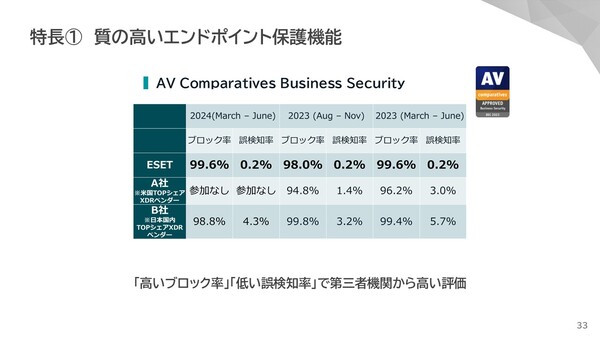

また、ESET PROTECT MDRのエンドポイント保護機能は検知率が高く、誤検知率が低いことで、第三者機関からも高い評価を得ている。ユーザーの運用を妨げる頻度が少ないため、担当者は万が一の対応に集中できるのが利点だと言える(図13)。

2)安心のサポート体制

ESET製品のサポートは、国内総代理店であるキヤノンMJグループが体制を整えている。ESET PROTECT MDRは24時間365日の監視体制を国内拠点で提供し、日本語対応しているため、緊急時にも安心できるサポート体制となっている。

3)運用を一括でアウトソース

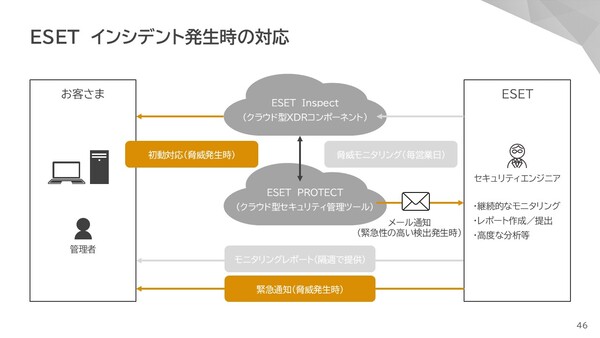

ESET PROTECT MDR では、EDRで収集されたアラートの分析、インシデント発生時の初動対応の実施、レポート作成までをセキュリティエンジニアが支援する。そのため、利用企業の社内リソースを最小限に抑えつつ、EDRの効果的な運用を実現できる。

導入事例からわかるESET PROTECT MDRが選ばれる理由

以降、ESET PROTECT MDRの導入事例を交え、採用された理由について解説する。

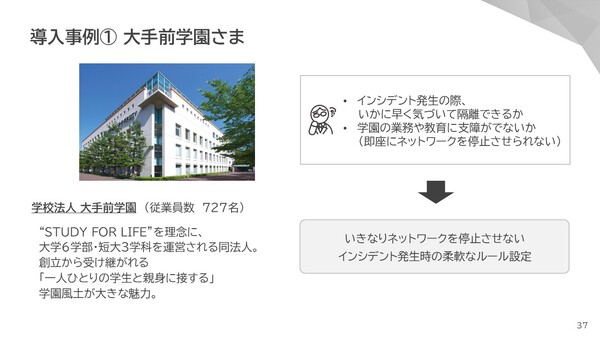

1)学校法人 大手前学園さまの導入事例

大手前学園では、インシデント発生時にいかに早く検知し隔離できるか、そして、学校運営業務や教育に支障をきたさないか、という2つの課題を抱えていた。インシデント発生時に即座にネットワークを停止するという方法も検討されたが、運営業務や教育現場に影響を与えないよう採用に至らなかった。しかし、ESET PROTECT MDRでは即時停止ではなく、柔軟な対応が可能である点が評価され、導入されたという経緯がある(図14)。

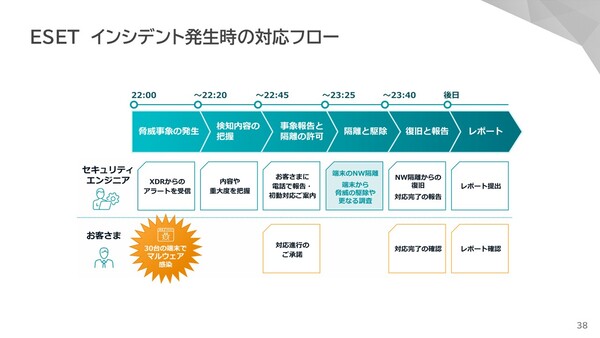

柔軟なインシデント対応は、ESET PROTECT MDRにおけるインシデント発生時の対応フローに基づいて実現される。利用者が確認するのは「対応進行の承諾」「対応内容の確認」「レポートの確認」の3点のみであり、対応フローの大部分をセキュリティエンジニアが担っている(図15)。

この対応フローのうち、「脅威事象の発生」「検知内容の把握」が日々のモニタリング、「事象報告と隔離の許可」以降がインシデント発生時の対応として位置づけられる。

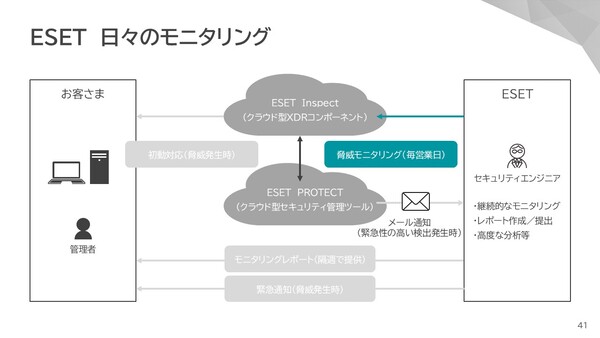

日々の脅威モニタリングは、EDRを活用し、セキュリティエンジニアが対応している(図16)。

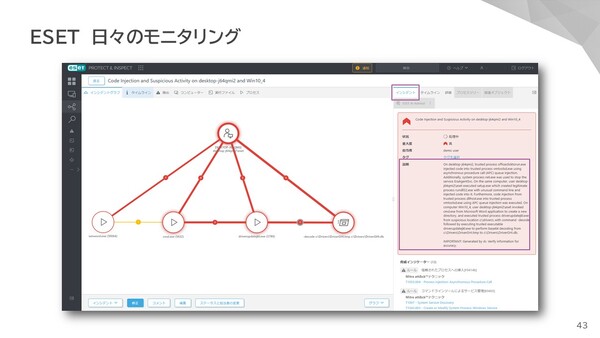

EDRでは、ダッシュボード画面から管理端末の概要を確認できる(図17)。

インシデントの可能性がある場合には、専用のインシデント画面で各プロセスのつながりが可視化され、調査を容易にしている(図18)。

詳細確認の際には、イベント情報を細かく参照できるのに加え、実行中のコマンドライン、実行ファイルの詳細、親プロセスの情報、署名の有無、ファイルタイプなど、さまざまな情報が確認できる。日々のモニタリングにおいて、これらの確認作業は24時間365日体制で行われている。

インシデント発生時には、エンジニアがユーザー企業の担当者へ連絡し、推奨される初動対応を案内した上で、実施の可否を確認し、初動対応の実行に移る(図19)。

より包括的なフルマネージドサービスが提供される「ESET PROTECT MDR Ultimate」では、運用開始前のアセスメントミーティングや運用中の問い合わせに応じて、以下のような柔軟な調整が可能である。

・夜間は、要否確認不要で初動対応を行う

・サーバーでインシデントが発生した場合は、時間帯を問わず要否確認を実施のうえ初動対応を行う

・土日祝日は、要否確認不要で初動対応を行う

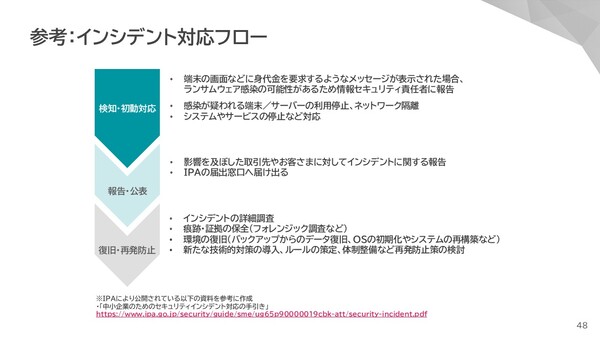

万が一、情報流出などの被害が発生した場合には、初動対応に加え、報告、公表、復旧、再発防止を実施する。取引先や顧客に影響を与える場合にはインシデント報告を行わなければならない。また、ウイルス感染による被害が生じた場合には、所管省庁への報告やIPAへの届け出が必要である。調査と証拠保全を終えた後、復旧作業を実施する。ランサムウェア対策では、日常的に適切なバックアップを取得しておくことが重要である。さらに、再発防止策として新たなルールの策定、ツール導入、体制見直しなどを実施する(図20)。

2)株式会社ヴィアックスさまの導入事例

ヴィアックス社がMDR導入を前に抱えていた懸念は大きく2点あり、全国約100拠点に対応できるか、どのロケーションで監視やサポートが行われるのか、というものであった。ESET製品は国内で監視とサポートを提供しており、さらにMDRサービスに含まれる定期的なレポートが評価され、導入に至った(図21)。

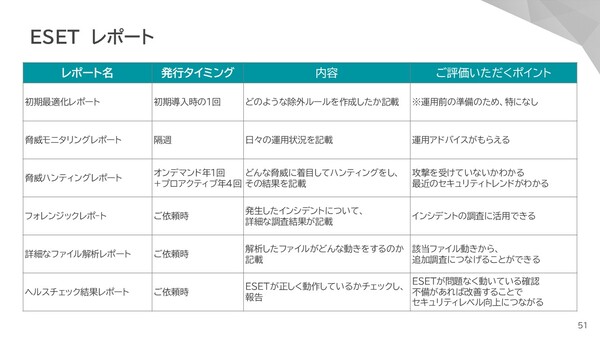

「ESET PROTECT MDR Ultimate」では、複数のタイミングでレポートを提供している。特に高く評価されているのが「脅威モニタリングレポート」と「脅威ハンティングレポート」である(図22)。

「脅威モニタリングレポート」には、2週間のモニタリング結果が記載される。インシデントが発生していなかった場合でも、不審なイベントやアラート対象外として除外した内容などが報告される。また、運用に関して、ユーザー企業に対する改善提案も含まれる。また、詳細報告の項目では、概要に記載されたイベント情報がさらに詳しく記載される。該当端末名やIPアドレス、実際に確認された挙動、検出理由などを明示している。

「脅威ハンティングレポート」では、ESET PROTECT MDR Ultimateで四半期に一度実施されるハンティング結果が報告される。ハンティングのテーマは、時事的なトピックやグローバルで注目されている脆弱性などから選ばれ、選定理由もレポートに記載される。

実施結果の項目では、テーマに沿ったハンティングを実施するために作成したルールや検知結果が報告される。万が一、脆弱性が残っている場合にはパッチ適用について案内するなど、緩和策まで提示される。

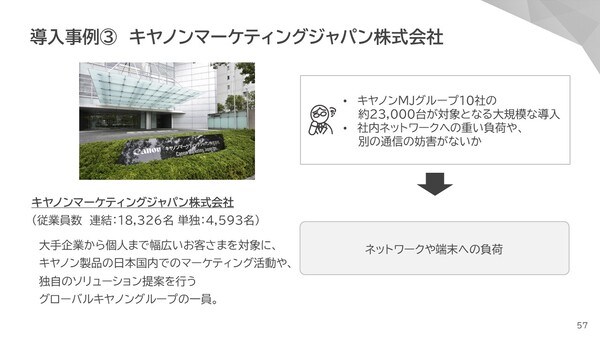

3)キヤノンMJの導入事例

キヤノンMJグループ10社における大規模なEDR導入を検討する際、社内ネットワークへの負荷や、他通信への影響が懸念されていた。ESET製品の動作検証を行った結果、ネットワークや端末への負荷が軽微であることが確認され、導入に至った(図23)。

動作検証では、通常時のネットワークへの負荷は非常に軽く、端末への負荷も少ないことが確認された。また、障害発生を想定したテストでも、ネットワークや端末への影響は限定的であった。実際に、平均メモリー使用率71%のうち、ESETによる使用率は1%にとどまった。CPU使用率も0.1%と極めて低く、ユーザーへの影響は極めて小さかった。また、端末への負荷に関する利用者からのクレーム等も発生しなかった(図24)。

通信障害を想定したテストにおいてネットワーク負荷が限定的であった理由は、通信が失敗した場合に、エラーごとに待機時間をランダムに増加させる機能が実装されているためである。この仕組みによって、復旧時に一斉通信が発生するのを防いでいる。通常時だけでなく、障害時や復旧時も考慮して設計されている点がESET製品の特長である(図25)。

おわりに

EDR/MDRを選定する際には、アラートに対して適切に対応できる運用体制を構築できるかが重要な観点となる。また、製品やサポートが日本語に対応しているか、既存のネットワークや端末、サーバーに影響を及ぼさないか、といった点も押さえておく必要がある。

本記事で紹介したESET PROTECT MDRは、複雑なインシデント発生時を含め、柔軟な運用が可能である。サポートは日本語で24時間365日提供されており、大規模導入においてもネットワークや端末への負荷が軽いという特長を持つ。EDR/MDRの導入を検討する企業にとって、ESET PROTECT MDRは有力な選択肢となるだろう。