ESET/サイバーセキュリティ情報局

VBScript廃止まで2年、悪用マルウェアが過去最多に ESETが9月レポートで警鐘

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「【2025年9月 マルウェアレポート】廃止まで残り2年のVBScript ~悪用したVBSマルウェアの増加について~」を再編集したものです。

2025年9月マルウェア検出状況

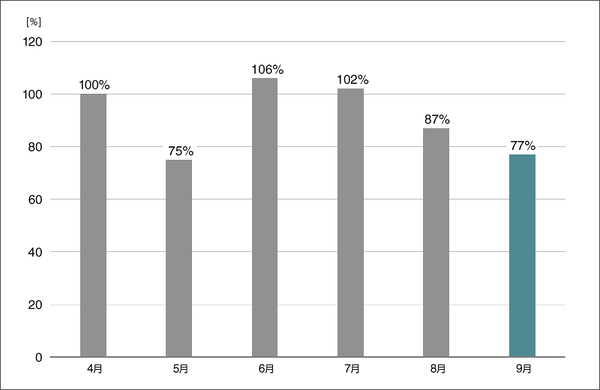

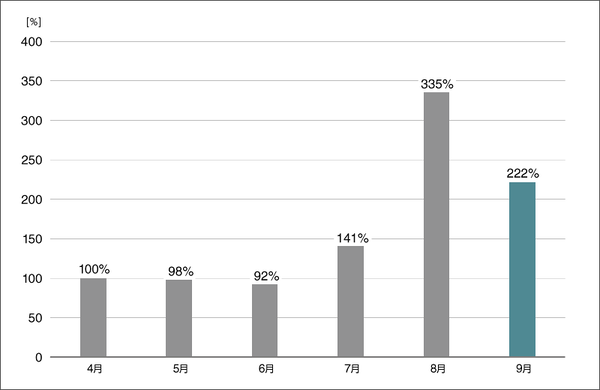

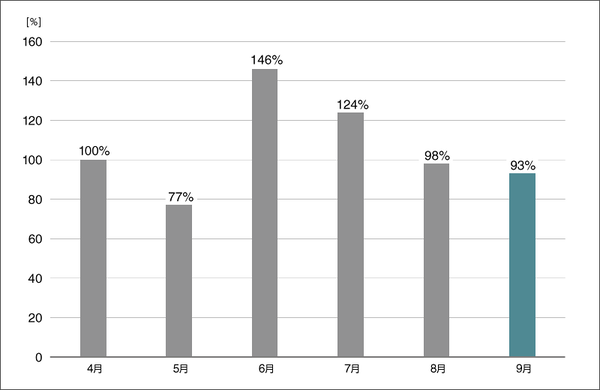

2025年9月(9月1日~9月30日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

*1 検出数には PUA (Potentially Unwanted/Unsafe Application; 必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

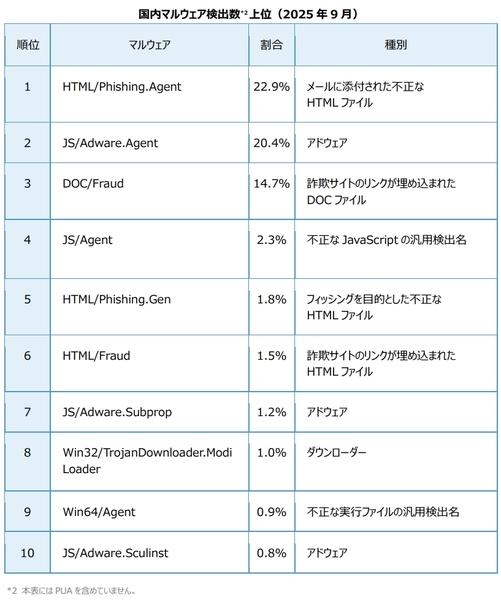

2025年9月の国内マルウェア検出数は、2025年8月と比較して減少しました。検出されたマルウェアの内訳は以下のとおりです。

9月に国内で最も多く検出されたマルウェアは、HTML/Phishing.Agent でした。

HTML/Phishing.Agent は、メールに添付された不正なHTMLファイルの汎用検出名です。HTML ファイル内に埋め込まれた URLにアクセスすると、個人情報の窃取、マルウェアのダウンロードといった被害に遭う可能性があります。

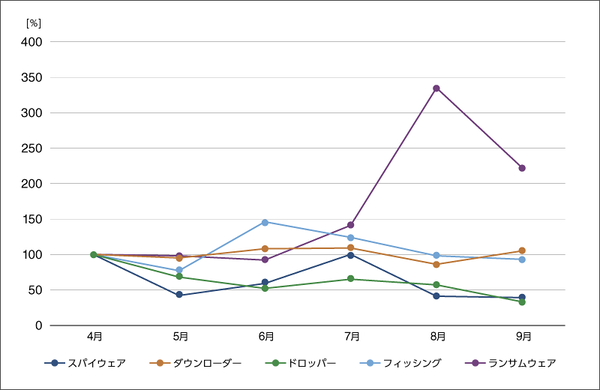

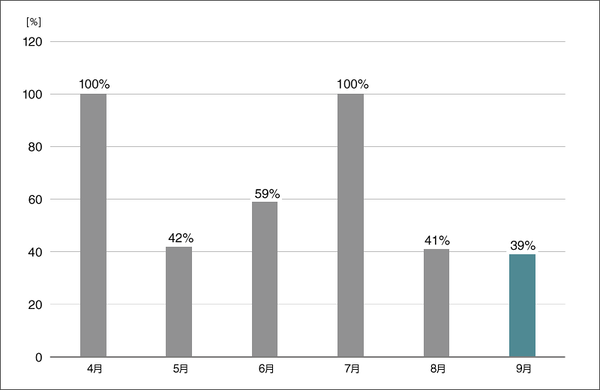

2025年9月にESET製品が国内で検出したマルウェアの種類別の推移は、以下のとおりです。以降のグラフには PUA が含まれています。

ランサムウェアの検出数は2025年8月から大きく減少しているものの、春頃と比較すると依然高い水準を保っています。ランサムウェア以外では、フィッシングの検出数が6月をピークに減少傾向にあります。

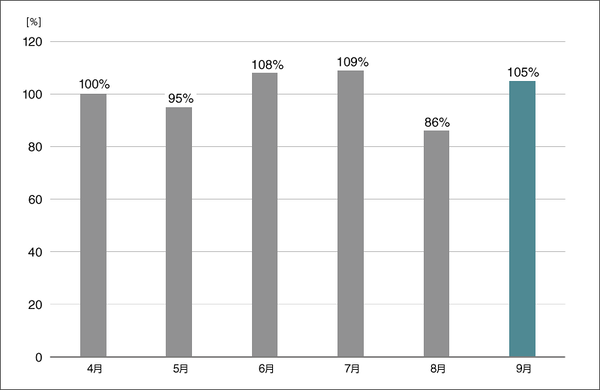

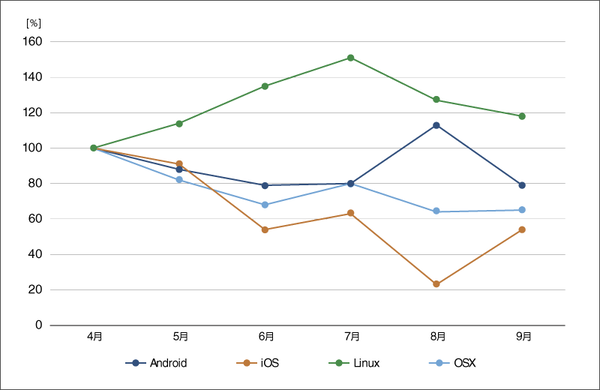

2025年9月にESET製品が国内で検出したマルウェアの OS 別推移は、以下のとおりです。

2025年9月ではiOSを狙った脅威が増加していました。一方、Android を狙った脅威は減少しています。

VBScriptによる脅威について

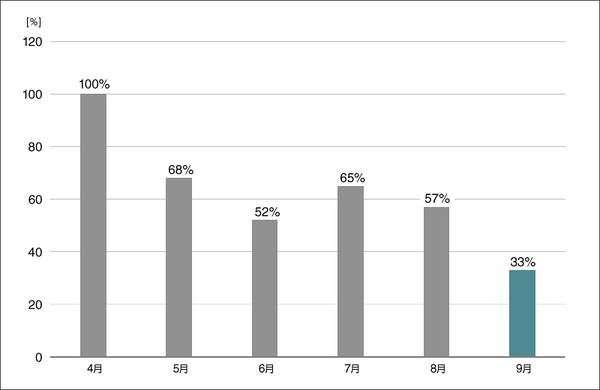

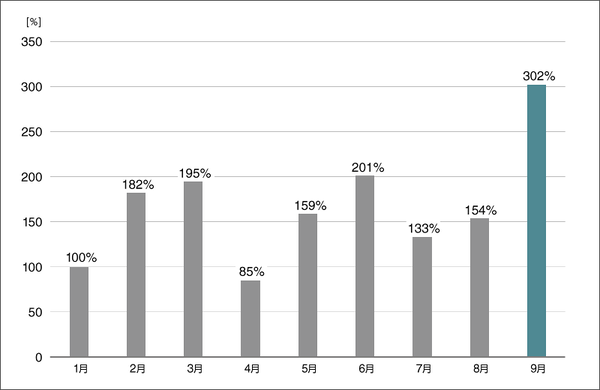

2025年9月はVBScriptを悪用したマルウェアの検出数が増加しており、2025年の中では最も検出数が多い月でした。

2025年9月に検出されたVBScriptを悪用したマルウェアの中で最も検出数が多かったものは、「VBS/Agent」でした。VBS/Agent は VBScript を悪用したマルウェアに対して使われる汎用的な検出名です。

■VBScript とは

上記のように悪用が増加している Visual Basic Scripting Edition(VBScript)とは Microsoft VisualBasic に基づく強力なスクリプト言語であり、タスクの自動化やアプリケーションの制御に活用されてきました。

一方、マルウェアへの悪用も確認されています。具体例としては、攻撃者のサーバーからマルウェアをダウンロードするダウンローダーです。2019 年頃に流行したマルウェア Emotet のダウンローダーにも VBScript が使われていま

した。

VBScript が悪用されている主な理由として、開発がしやすいこと、Windows 環境であれば実行可能であることやユーザーに気づかれないように正規アプリケーションとして実行できることが挙げられます。

■2025年9月に検出された VBS/Agent.TLM について

脅威となるマルウェアについて組織内で情報共有したり対策を講じたりする上で、マルウェアがどのように動作するかという情報はとても重要です。前述のとおり VBS/Agent は 2025 年 9 月に多数検出されており、この検出名には多数の亜種が存在します。その中でも検出数の多かった亜種の 1 つである VBS/Agent.TLM を例に動作を紹介します。

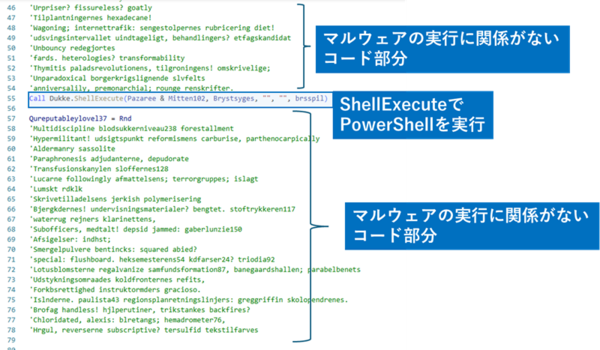

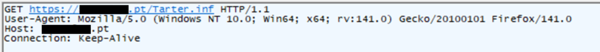

VBS/Agent.TLM が実行されると、攻撃者が指定した URL からファイルをダウンロードします。実行後にアクセスする URL やマルウェアサンプルデータベースの共有サイトである MalwareBazaar に掲載された情報を考慮すると、この検体はダウンローダーである Guloader の可能性が考えられます。コードには、大量のコメントを挿入する、ランダムな文字列で変数名を構成する、Replace 関数による文字列の置換を組み込んで変数の中身を隠ぺいする、などの難読化が施されています。

スクリプトが実行されると、Replace関数などの処理によって難読化が解除されて、最終的にShellExecute関数が呼び出されて PowerShell が実行されます。PowerShell 実行後、攻撃者が指定する URL にアクセスします。

■今後の VBScript について

VBScriptは2027年に廃止されることが Microsoft 社から公表されています(2024年)。VBScript が廃止されるまでは2年ほど残されており、それまでは VBScript を悪用したマルウェアによる脅威の影響を受ける恐れがあります。Microsoft社も VBScript からほかのスクリプト言語への移行を推奨しており、組織内で VBScript の実行を無効化する方法も併せて紹介しています。

移行を検討するにあたっては、まず組織内で VBScript が利用されていないかを確認する必要があります。Microsoft社は Sysmon などのツールを用いて組織内での利用状況を調査する方法を紹介していますので、移行する際にはそちらも参考にしてください。組織内での利用を確認した場合は、JavaScript や PowerShell などのスクリプト言語への移行を推奨します。

まとめ

今月は検出数が増加した VBScript を悪用したマルウェアについて紹介しました。これらはほかのマルウェアへの感染を狙ったダウンローダーとしての悪用も確認されています。また、VBScript は 2027年での廃止が決定していますが、それまでは VBScript を悪用したマルウェア感染の脅威が続きます。VBScript の全面無効化は効果的な対策になるので、まだ組織内で利用している場合は早めにほかのスクリプト言語に移行することを推奨します。

■常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。下記の対策を実施してください。

1.セキュリティ製品の適切な利用

1-1. ESET 製品の検出エンジン(ウイルス定義データベース)をアップデートする

ESET 製品では、次々と発生する新たなマルウェアなどに対して逐次対応しています。最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新の状態にアップデートしてください。

1-2. 複数の層で守る

1つの対策に頼りすぎることなく、エンドポイントやゲートウェイなど複数の層で守ることが重要です。

2.脆弱性への対応

2-1. セキュリティパッチを適用する

マルウェアの多くは、OS に含まれる「脆弱性」を利用してコンピューターに感染します。「Windows Update」などの OS のアップデートを行ってください。また、マルウェアの多くが狙う「脆弱性」は、Office 製品、Adobe Readerなどのアプリケーションにも含まれています。各種アプリケーションのアップデートを行ってください。

2-2. 脆弱性診断を活用する

より強固なセキュリティを実現するためにも、脆弱性診断製品やサービスを活用していきましょう。

3.セキュリティ教育と体制構築

3-1. 脅威が存在することを知る

「セキュリティ上の最大のリスクは“人”だ」とも言われています。知らないことに対して備えることができる人は多くありませんが、知っていることには多くの人が「危険だ」と気づくことができます。

3-2. インシデント発生時の対応を明確化する

インシデント発生時の対応を明確化しておくことも、有効な対策です。何から対処すればいいのか、何を優先して守るのか、インシデント発生時の対応を明確にすることで、万が一の事態が発生した時にも、慌てずに対処する

ことができます。

4.情報収集と情報共有

4-1. 情報収集

最新の脅威に対抗するためには、日々の情報収集が欠かせません。弊社を始め、各企業・団体から発信されるセキュリティに関する情報に目を向けましょう。

4-2. 情報共有

同じ業種・業界の企業は、同じ攻撃者グループに狙われる可能性が高いと考えられます。同じ攻撃者グループの場合、同じマルウェアや戦略が使われる可能性が高いと考えられます。分野ごとの ISAC(Information Sharing and Analysis Center)における情報共有は特に効果的です。

※ESET は、ESET, spol. s r.o.の登録商標です。Microsoft、Windows、OneNote は、米国 Microsoft Corporation の、米国、日本およびその他の国における登録商標または商標です。

引用・出典元

●VBScript の利用について | Microsoft Learn

https://learn.microsoft.com/ja-jp/office/vba/outlook/how-to/using-visual-basic-to-customize-outlook-forms/about-using-vbscript-in-outlook

●VBScript deprecation: Detection strategies for Windows | Windows IT Pro Blog

https://techcommunity.microsoft.com/blog/windows-itpro-blog/vbscript-deprecation-detectionstrategies-for-windows/4414325

この記事の編集者は以下の記事もオススメしています

-

デジタル

“Macは安全”はもう昔話? Windows×Mac共存環境に必要なセキュリティとは -

デジタル

「CEOです。至急送金を」偽音声で財務担当が即振込!? AI音声の実験が衝撃的だった -

デジタル

学校もランサムウェアの標的に! 教育機関が狙われる5つの理由 -

sponsored

中堅・中小企業のセキュリティ強化、まず何から始めればいい? 悩みに答える無料のガイドブック -

デジタル

2億5000万円超の被害も ランサムウェア、身代金高騰と被害長期化が深刻に -

デジタル

女性が活躍できるサイバーセキュリティ業界へ ジェンダーギャップを解消する7つの方法 -

デジタル

次世代高速通信「Wi-Fi 7」とは? 新技術と導入時の注意点を専門家が解説