第11回 “あのセキュリティ事故”はどうやったら防げた? 検証委員会

古いOSで動くPCやサーバーこそセキュリティ強化が必要、そこで役立つ「FortiEDR」

工場の“サポート切れOSパソコン”がランサムウェアの感染源に! ……どうやったら防げた?

提供: フォーティネット

■今回のセキュリティ事故:

中堅精密部品メーカーのQ社は、高度な技術力と“職人的な品質へのこだわり”を持つ会社として、業界内では古くから知られた存在だ。他のメーカーから「うちの技術では無理だが、Q社さんなら……」と推薦されるようなケースもしばしばで、部品発注元となる大手企業からの信頼も厚い。

もっとも、多くの日本企業がそうであるように、Q社でも近年の「人手不足」には頭を悩ませていた。少ない人員でも、品質への職人的こだわりを維持しながら部品製造を続けるためには、大幅な生産性の向上が必要だ。そう考え、製造ラインの制御システムやセンサーからデータを収集/分析して、製造プロセスの最適化に取り組んでいた。

取り組みのスタートからおよそ半年、データ分析に基づく製造プロセス改善は徐々に成果を上げつつあった。これまでの製造工程にいくつかの無駄な工程があることが分かったほか、製造装置の稼働率をさらに高める方策も見つかった。こうしたデータはクラウドのBIツールを使って可視化し、製造関連のスタッフと共有することで、現場での具体的な改善策を検討、試行していく流れが出来ていた。

順風満帆かと思われていた、そんなときにセキュリティ事故が起こった。工場内にある1台のPCがランサムウェアに感染し、そこから工場ネットワーク経由で複数台のPCに感染が拡大。データが完全に暗号化されてしまい、システムが起動できない状態になった。その結果、工場の製造ラインが2週間にわたり、完全に止まってしまう事態となった。部品の納入を待つ取引先を含め、混乱の影響はサプライチェーン全体に及んだ。

Q社の工場ネットワーク(OTネットワーク)は、セキュリティ対策のために、オフィス側のITネットワークとはファイアウォールで隔離されている。オフィス側から工場ネットワークへのアクセスは制限(ブロック)されており、サイバー攻撃による侵入は起こるはずがない、と思われていた。

攻撃侵入の原因となったのは、“サポート切れOS”のPCと小さなUSBメモリだ。工場内で最初に感染したPCは、製造装置の一部として納入されたシステム制御用のPCであり、そのOSは2020年にサポートを終了したWindows 7だった。また、ウイルス対策ソフトがインストールされていたものの、そのバージョンは古いままで更新が停止していた。

ある社員が、分析用の大容量データをコピーしようとUSBメモリをPCに挿したところ、Windows 7の脆弱性を突くマルウェアがUSBメモリからPCに感染。それを“突破口”として、攻撃者は遠隔操作ツールやランサムウェア本体などを次々と送り込み(ダウンロードさせて)、ランサムウェア攻撃を成功させたのだった。

Q社の工場内には、最初の感染源となったこのPC以外にも、Windows 8.1、Windows Server 2008といったサポート切れOSのマシンが数多くある。ただし、いずれも製造装置やライン監視装置などに組み込まれた特殊なシステムなので、OSのバージョンアップは困難だ。また、ネットワークを完全に遮断して運用するならば、ここまで進めてきた製造プロセス改善の取り組みはあきらめなければならない。……このセキュリティ事故は、どうやったら防げたのだろうか?

※このストーリーはフィクションです。実在する組織や人物とは関係ありません。

Windows 7、Windows Server 2008…… “レガシーOS”を使い続ける理由

2025年10月14日、Windows 10がサポート終了を迎えた。この日以降、Windows 10には無料のセキュリティ更新プログラムが提供されなくなる。OSに脆弱性が発見されても修正されなくなり、セキュリティリスクが高まる。そのため、まだWindows 10を使っているPCでは、Windows 11への早急なバージョンアップが求められている。

ただし、今回取り上げた事例のように、やむを得ない理由でOSがバージョンアップできないケースもある。たとえば工場の製造装置、病院の医療機器、電力や上下水道といった社会インフラ設備など、特定の機器を制御するための専用システムを動かすPCは、しばしば装置や機器と一体のものとして設計/開発されている。OSのバージョンアップによって、アプリケーションの安定稼働に影響が出たり、周辺機器との接続に不具合が出たりするおそれがあるため、簡単には対処できないのだ。

こうしたシステムでは、OSのバージョンアップは装置や機器そのもののリプレースを待つことになり、長年にわたって古いOSのまま使い続けられることになる。実際、今回挙げた例のように、Windows 10よりもさらに古いサポート切れOS(Windows 7/8/8.1、Windows Server 2008/2012/2012 R2など)、いわゆる“レガシーOS”が、現在もまだ利用されているケースは少なくないと言われる。

脆弱性を抱えたサポート切れOS/PCを運用し続けるうえでは、通常よりもさらに注意を払って、十分なセキュリティ対策を行う必要がある。たとえば、ネットワーク接続を完全に遮断(もしくは大幅に制限)して運用する、ウイルス対策ソフト(EPP:エンドポイントセキュリティ)を導入して常に最新の定義ファイルで運用する、USBメモリなど外部メディアの接続を禁止する、といった対策を多重に行うことが考えられる。

とはいえ、今回の事例のように「機器で取得したデータを分析したい」といったニーズが高まれば、ネットワークや外部メディアの接続制限を緩和せざるを得ないことも増える。どんなに対策を重ねてもセキュリティリスクがゼロになることはないと理解しつつ、セキュリティ対策を最新のものに“バージョンアップ”し続けるしかない。

サポート切れOSマシンのセキュリティ強化にも適した「FortiEDR」

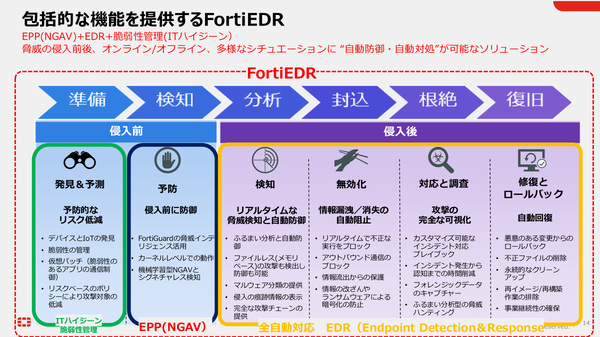

PCやサーバーといったエンドポイント端末の新たなセキュリティ対策製品として、近年注目を集めているのが「EDR」だ。調査によって数字は異なるが、すでに30~50%の国内企業がEDRを導入していると見られる。

従来のEPPは、ウイルスなどの脅威の侵入を検知、ブロックすることを目的とした“システムの門番”のような存在だが、それをすり抜けて侵入するサイバー攻撃もある。EDRは、PC上で実行されるあらゆるプロセスを継続的に監視/記録し、サイバー攻撃が疑われる不審なふるまいを検知して警告する、“システムの監視カメラ”のような役割を持つ。

EDRは、今回のようなレガシーOSのセキュリティ強化にも効果を発揮する。たとえば今回の事故でも、EDRが導入されていれば、たとえ最初のウイルス感染を許してしまったとしても、ランサムウェアのダウンロードや実行といった攻撃行動を検知して、実害の発生を未然に防げた可能性が高い。もっとも、そのためにはEDR側がレガシーOSに対応している必要がある。

フォーティネットの「FortiEDR」は、その要件を満たしたEDRである。対応するOSは、Windows XP/7/8/8.1/10/11、Windows Server 2003/2003 R2/2008/2008 R2/2012/2012 R2/2016/2019/2022/2025と、かなり古いOSも含まれる(ほかにmacOS、Linux、VDIの仮想マシンにも対応している)。

監視対象のPC/サーバーにインストールするエージェントソフトは軽量だ(CPU負荷は1~2%)。加えて、FortiEDRはEPP(NGAV:次世代アンチウイルス)の機能も統合しているので、複数のエージェントソフトをインストールする必要もない。そのため、古いシステムであっても稼働にほとんど影響を与えず、EDRによる保護を実現する。

サポート切れOSの保護という観点で、FortiEDRが備える重要な機能のひとつが「仮想パッチ」だ。これは、システムやアプリケーションの脆弱性を悪用しようとするネットワーク経由の攻撃に対して、通信をブロックすることで攻撃を防ぐ機能である。そのため、セキュリティアップデートが提供されなくなったレガシーOSでも、攻撃リスクを低減させることができる。

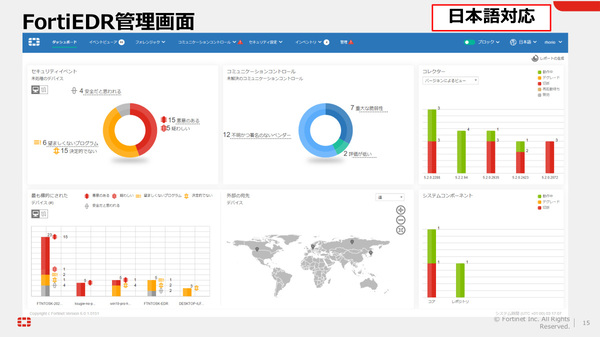

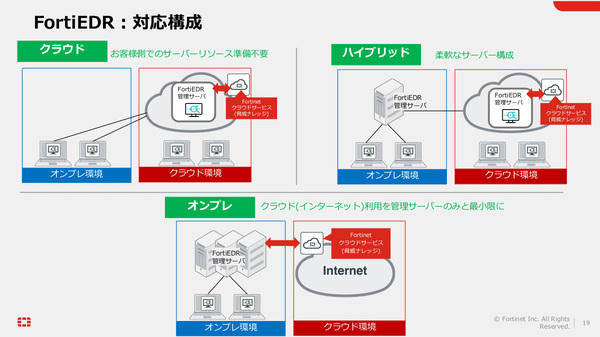

またレガシーOSは、インターネットと隔離されたネットワーク内で運用されていることが多いが、FortiEDRは、そうした環境でも運用できるよう設計されている。具体的には、FortiEDRの管理サーバーは、クラウド環境だけでなくオンプレミス環境にも配置することができる。さらには、クラウドとオンプレミスの管理サーバー間を連携させて、ハイブリッド型の統合管理環境を構成することも可能だ。

この連載の記事

- 第14回

sponsored

化学メーカーの研究データが漏洩! 脆弱性診断が見落としたVPN装置… どうやったら防げた? - 第13回

sponsored

病院から患者の個人情報漏洩! “AI世代”研修医が引き起こしたシャドーAI事故……どうやったら防げた? - 第12回

sponsored

工場内からサイバー攻撃発生、しかし攻撃元が見つからない! ……どうやったら防げた? - 第10回

sponsored

広告制作で無許可の“シャドーAI”利用、発表前の商品情報が漏洩! どうやったら防げた? - 第9回

sponsored

建設現場で協力会社のPCがランサムウェア感染、工事がストップ! どうやったら防げた? - 第8回

sponsored

ニセ広告にだまされ社員のPCがランサムウェア感染! どうやったら防げた? - 第7回

sponsored

社員の“シャドーAI”利用で、取引先の情報が漏洩! どうやったら防げた? - 第6回

sponsored

95Gbpsの大規模DDoS攻撃で、予約サイトがサービス停止に! どうやったら防げた? - 第5回

sponsored

クラウドのサービス開発で健康データ4万件が漏洩の危機! どうやったら防げた? - 第4回

sponsored

EDRが発したアラートへの対応が遅れ、100GB超の情報漏洩! どうやったら防げた?

この記事の編集者は以下の記事もオススメしています

-

sponsored

ホテルモントレ、高度化するサイバー攻撃を24時間365日体制のEDR運用で守る -

sponsored

EDRが発したアラートへの対応が遅れ、100GB超の情報漏洩! どうやったら防げた? -

sponsored

サイバー攻撃もAIで進化!? フォーティネット、クラウド内のAIセキュリティを強化へ -

sponsored

クラウドもAIも守りきる。フォーティネットが描くハイブリッド時代のセキュリティ戦略 -

sponsored

世界規模で拡大するUpCrypter攻撃、Windows環境で情報窃取が急増 -

sponsored

予算を増やしても防げないデータ流出 背景に「レガシーDLP」の落とし穴 -

sponsored

ウクライナ警察を装うフィッシング、SVGファイル悪用で感染広がる -

sponsored

「人手不足でも守れるセキュリティ」フォーティネット、ウェブアプリ保護をAIで効率化 -

sponsored

フィッシング経由で侵入、新型マルウェア「MostereRAT」を確認 -

sponsored

ネットワークとセキュリティの統合が鍵に フォーティネット第4回SASEサミット開催 -

sponsored

フォーティネット、FortiCNAPPがKuppingerColeの3部門でリーダーに認定 -

sponsored

複雑化するクラウド時代に“一貫した防御”を フォーティネット、次世代ファイアウォールで業界を牽引 -

sponsored

古いOSを使い続けるのはやめるべきだ──危険な攻撃を防ぐ方法は? -

sponsored

一見無害な文書が侵入口に。中東周辺で確認されたサイバー攻撃の手口