フォーティネット・登坂恒夫がビジネス観点で考えるセキュリティ戦略

ソフトウェア開発に対し、欧州や米国で進む“法的義務付け”の現状

【提言】進まない「Secure by Design」の浸透 日本企業に必要な変革とは(前編)

ソフトウェア開発において、企画/設計段階からセキュリティ対策を組み込む「Secure by Design」のアプローチに注目が集まっています。ただし、国内企業でSecure by Designをすでに実践している企業は1割に満たず、試行中/検討中の企業もごくわずかです。それを浸透させるにはどのような変革が必要なのか、元IDC Japanアナリスト、現フォーティネットジャパン Field CISOの登坂恒夫氏による提言です。

「Secure by Design」の源流は1970年代、なぜいま注目を集めるのか

「Secure by Design(セキュア・バイ・デザイン)」 ※注という考え方は、一般に「システムやソフトウェアを開発する際に、企画/設計段階からセキュリティ対策を組み込むこと」と理解されています。

※注:Secure by Designは、「Security by Design(セキュリティ・バイ・デザイン)」とも呼ばれますが、本稿では原則としてSecure by Designという表記で統一します。

最近注目を集めるようになったこの言葉ですが、実はその源流は、ソフトウェア工学が生まれた1970年代にさかのぼります。当時のコンピューター科学者たちも、「コンピューターシステムに適切なセキュリティ制御を提供すること自体が、システム設計の問題である」と考え、脆弱性の混入を排除したり、その悪影響を最小限に抑えたりするための設計パターンの研究を行っていました。つまり、Secure by Designというアプローチそのものは、まったく新しいものというわけではないのです。

もっとも、それがソフトウェア工学上の問題としてではなく、社会的な要請となったのは近年のことです。たとえば、2020年に発生したSolarWindsのネットワーク監視ツールへの攻撃、2021年に発生したKaseyaのITインフラ管理ツールへの攻撃などでは、ユーザーに偽のアップデートを配布するソフトウェアサプライチェーン攻撃が実行され、米国政府機関も含む大きな被害をもたらしました。こうした攻撃リスクを低減させるために、Secure by Designというアプローチに注目が集まるようになったわけです。

欧州の法制度とガイドライン:あらゆるIoT製品で取り組みを義務づけ

Secure by Designに対する、欧州や米国における法規制、ガイドラインの動向を見てみましょう。まずは欧州からです。

EUでは、2017年9月に公開された「EUのための強力なサイバーセキュリティの構築」の中で、「IoTを構成する消費者向けの相互接続デバイスに、『Security by Design』の開発手法を使用する」よう求めています。さらに同年11月には、欧州ネットワーク情報セキュリティ機関(ENISA)が「IoTのベースラインセキュリティに関する提言」を公開し、その中で「Security by Design」と「Privacy by Design」を定義しました。

さらに、2018年に施行されたプライバシー法のGDPRでは、個人データを保護するための重要な概念として「Privacy by Design」と「Privacy by Default」 ※注の2つが盛り込まれています。Secure by Designはこれらを補完するものという位置付けであり、設計段階から個人データを保護するためのシステムセキュリティにフォーカスしています。

※注:Privacy by Designは、製品やサービスの初期設計段階から、プライバシー保護を組み込んでより強靱なものにするというアプローチです。またPrivacy by Defaultは、製品やサービスをユーザーに提供する際、最初の段階からデフォルト設定でプライバシー保護を有効にしておくことを指します。

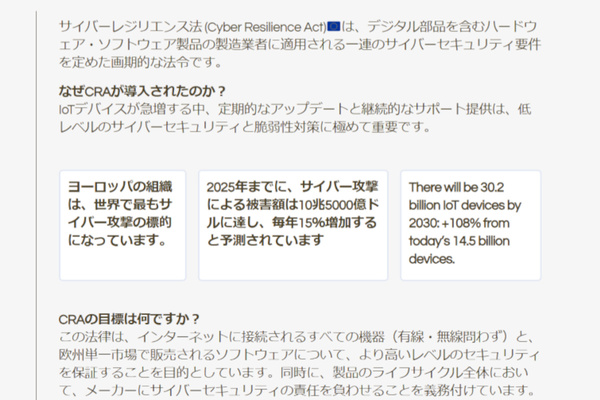

そして、EU域内の重要インフラサービス保護を目的に2023年1月に発効したNIS2指令、さらに2024年12月に施行された、あらゆるデジタル製品(IoT製品)にセキュリティ対策を求めるEUサイバーレジリエンス法(CRA)でも、Secure by Designの取り組みが義務付けられています。

米国の法規制とガイドライン:国際共同ガイドライン策定も主導

続いて米国の動向です。

米国では、2020年12月に発生したSolarWindsへのソフトウェアサプライチェーン攻撃、2021年5月に起きたColonial Pipelineに対するランサムウェア攻撃などを受けて、バイデン大統領(当時)は2021年5月に「国家サイバーセキュリティの向上に関する大統領令」(EO 14028)に署名しました。この大統領令では、ソフトウェアサプライチェーンにおけるセキュリティの向上が提案されています。

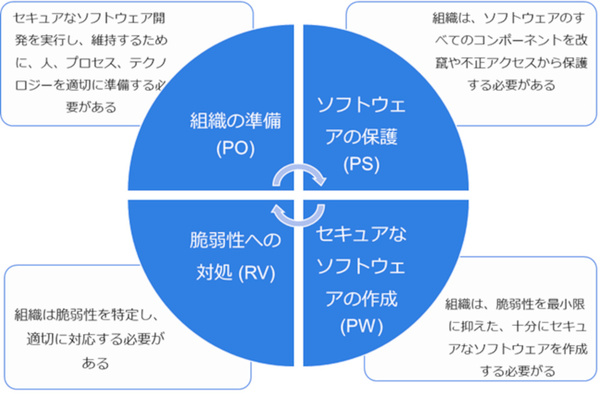

この提案を受けて、米国国立標準技術研究所(NIST)は2022年2月、セキュアなソフトウェア開発フレームワークであるSP800-218(NIST SSDF)を公開しました。

このNIST SSDFは、ソフトウェア開発ライフサイクルにセキュリティを統合することを目的とした一連のベストプラクティスであり、組織が既存のプロセスに適合させながら、ソフトウェアセキュリティを向上させるためのフレームワークです。NIST SSDFを採用することにより、組織はSecure by Designのアプローチで、ソフトウェア開発ライフサイクルのあらゆる段階でセキュリティを効果的に実装できます。2022年3月には、米国予算管理局(OMB)が、連邦政府機関にソフトウェア製品を提供するすべてのベンダーに対して、NIST SSDFを採用するよう指示しました。

さらに2025年1月、バイデン大統領は「国のサイバーセキュリティにおけるイノベーションの強化と促進」(EO 14144)に署名しました。このEO 14144には、ソフトウェア開発・提供方法の確立、ソフトウェアのセキュリティ確保、サプライチェーンリスクマネジメントの組織全体のリスクマネジメントへの統合、OSSの適切な管理などが記載されています。

しかし、今年就任したトランプ大統領は2025年6月に、バイデン前大統領が署名したEO 14144を改正する大統領令に署名しました。このトランプ大統領令によって、SSDFを実装するガイダンスの開発は維持しつつも、連邦政府が調達するソフトウェアがSSDFに準拠していることを証明する手順の一部が削除され、ソフトウェア開発企業の自主的な取り組みを重視する姿勢に転換しました。つまり、Secure by Designのアプローチによるセキュリティ規制が、部分的に緩和されたことになります。

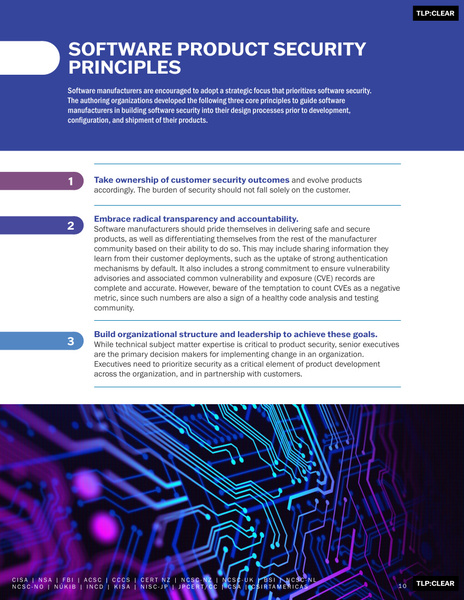

そのほかのガイドラインとしては、米国サイバーセキュリティ・インフラ安全庁(CISA)が2023年4月、米国の連邦捜査局(FBI)と国家安全保障局(NSA)、オーストラリア、カナダ、英国、ドイツ、オランダ、ニュージーランドのサイバーセキュリティ当局が共同で策定した、テクノロジーメーカー向けのSecure by DesignおよびSecure by Defaultの原則に関するガイダンスがあります。

このガイダンスは2023年10月、更新版である「ソフトウェアにおけるSecure by Designの原則とアプローチ」が公開されています。ソフトウェアメーカーとその顧客(ユーザー)を対象としたガイダンスであり、Secure by Designについて「3つの原則」を記しています。

・原則1:製造者は顧客のセキュリティ課題に当事者意識を持つ

・原則2:製造者は徹底的な透明性と説明責任を積極的に受け入れる

・原則3:目標達成のための組織構造とリーダーシップを構築する

この原則1に基づく「安全な製品開発プラクティス」という項目では、ソフトウェア開発ライフサイクルの安全性を高めるために、米国ではNIST SSDFの使用を検討するよう記載されています。

またセキュリティ関連コミュニティのOWASPでは2019年、ソフトウェアアシュアランス成熟度モデル v2(SAMM v2)を公開しています。SAMM v2は、組織が5つのビジネス機能(ガバナンス、設計、実装、検証、運用)から現在のセキュリティ体制の成熟度を評価して、改善すべきギャップの特定と実行可能な改善計画を策定できるよう設計されたガイダンスです。

米国ではこのように法規制とガイドラインが整備されており、連邦政府のサプライヤーはNIST SSDFに適合することが必須です。また、OWASPとNISTが共同でSSDFからSAMMへのマッピングを作成しており、SAMMを採用してセキュリティ体制の成熟度を高めたうえで、NIST SSDFへの適合性を実証することができるようになっています。

日本におけるガイドライン:Secure by Design浸透に向けた地ならしが進む

それでは、日本における法規制とガイドラインの現状はどうでしょうか。

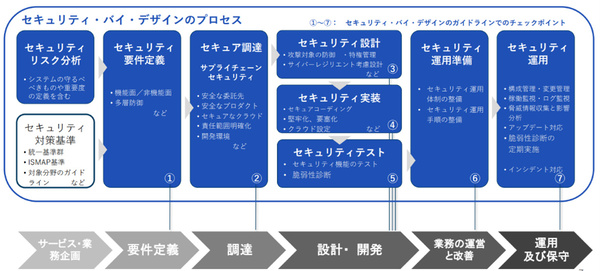

日本では2007年3月、政府機関が有識者やベンダーとともに「情報セキュリティを企画・設計段階から確保するための方策(SBD:Security By Design)に係る検討会」を設置し、2011年に「情報システムに係る政府調達におけるセキュリティ要件策定マニュアル」を発表しています。また、2022年6月には、デジタル庁から「政府情報システムにおけるセキュリティ・バイ・デザインガイドライン」が発表されました。

そして、NISCは2023年10月、米国CISAが中心となって策定した前出の「ソフトウェアにおけるSecure by Designの原則とアプローチ」へ署名したことを公表しました。これに伴い、デジタル庁では2024年1月、CISAのSecure by Design/Secure by Default原則をふまえた更新版の「政府情報システムにおけるセキュリティ・バイ・デザインガイドライン」を発行しました。

このガイドラインは、政府情報システムの開発や運用業務に従事する関係者に対して、Secure by Designの実現に向けて、システム開発の各工程で実施すべき内容、要求事項を示しています。

Secure by Designのプロセス(出典:デジタル庁)

また、情報処理推進機構(IPA)も2022年8月に「セキュリティ・バイ・デザイン導入指南書」を公開しました。対象はシステム開発のプロジェクト管理者、開発担当者が対象となっており、Secure by Designにのっとった設計が行えるように、上流工程で実施すべき事項を説明しています。

* * *

デジタル庁、IPAによりガイドラインが発行されたことで、日本国内においても、Secure by Design原則に則ったソフトウェア設計/開発を実践するための“地ならし”がある程度進んだと言えます。

ただし、ソフトウェア開発を行う企業への調査では、Secure by Designをすでに実践できている企業は1割にも満たず、その計画や検討も進んでいないことが分かります。そこにはどんな課題があるでしょうか。後編記事では、国内企業におけるソフトウェア開発の実情を見るとともに、Secure by Designを国内企業に浸透させていくために必要な変革を考えます。