第8回 “あのセキュリティ事故”はどうやったら防げた? 検証委員会

高速処理でHTTPS暗号化トラフィックも漏れなく検査、WSG専用機の「FortiProxy」

ニセ広告にだまされ社員のPCがランサムウェア感染! どうやったら防げた?

提供: フォーティネット

「SSLトラフィックの速度低下」「リモートワークの増加」にどう対応?

それでは、こうした課題をどう解決したらよいのだろうか。まずは、「SSLインスペクションスループットが足りない」という課題から考えてみよう。

解決策のひとつは、H社が検討していたように「NGFWそのものを上位モデルにリプレースする」方法だ。通常、NGFWは処理できるスループットに対応したモデルやライセンスが用意されており、上位モデルにすればSSLインスペクションのスループットも向上する。ただし、上位モデルになるほど価格が跳ね上がる傾向があり、「現在のNGFWの数倍」といった高額な投資になる可能性も覚悟しなければならない。また、NGFWの多くは同時に処理できるセッション数の制限が大きく、利用するユーザー数によってはかなり上位のモデルへのリプレースが必要になることもある。

もうひとつの解決策は「高速なSSLインスペクションができるSWG専用製品の導入」だ。既存のNGFWも引き続き利用しながら、WebトラフィックはすべてSWG側で処理する。Webアクセスのセキュリティに特化したSWGは、SSLインスペクションスループットが同等のNGFWと比べて安価であり、導入コストを抑えられる可能性が高い。ただし、この場合はNGFWとSWGの両方を運用管理することになる点が課題だ。

他方で、リモートワーク時のセキュリティにはどんな解決策があるだろうか。効率的な方法としては「クラウドサービスの活用」がある。クラウドで提供されているSWGのサービスを利用すれば、在宅勤務でも出張先でも、社員がどこにいてもSWGを経由させることでWebトラフィックを保護できる。もっとも、こちらもNGFWとの“二重管理”となる点には注意が必要だ。

暗号化トラフィックも高速に処理、クラウドにも対応する「FortiProxy」

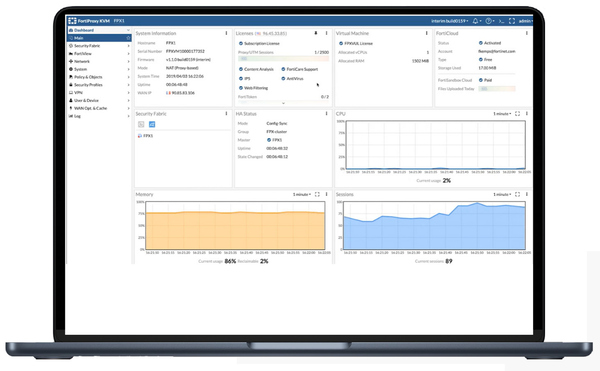

フォーティネットの「FortiProxy」は、上述した解決策をすべて兼ね備えたSWG製品である。アンチウイルス、Webフィルタリング(URL、DNS)、IPS、サンドボックス、DLPといった標準的なWebセキュリティ機能に加えて、次のような高度な機能/特徴も持っている。

■「FortiProxy」の特徴的な機能

・専用チップ(ASIC)による高速なSSLインスペクション

・ハイブリッド構成(オンプレミス/クラウド)対応

・ビデオ/画像フィルタリング

・詳細なアプリケーション制御

・FortiGateやセキュリティファブリックとの連携

FortiProxyはユーザー規模に応じて複数モデルをラインアップしている。(上)FortiProxy 400G(500~6000ユーザー対応)、(下)FortiProxy 2000G(500~2万ユーザー対応)

SSLインスペクションでは、FortiProxy(ハードウェアアプライアンス)が内蔵する専用ASIC(セキュリティ専用プロセッサー)を用いて、トラフィックの復号/再暗号化を高速に処理する。最大15GbpsのSSLインスペクションスループットが実現するので、すべてのトラフィックを検査することができる。

拠点設置のハードウェアアプライアンスだけでなく、パブリッククラウドに仮想マシンとして展開することも可能だ(AWSやAzureではマーケットプレイスからも入手できる)。オンプレミス/クラウドのFortiProxyは一元的な管理や監視が可能であるため、面倒な“二重管理”にもならない。

Webフィルタリングでは、FortiGuard Labsが提供する脅威の最新情報に基づくURLフィルタリング、DNSフィルタリングに加えて、「ビデオや画像のフィルタリング」というユニークな機能も備えているる。これは、AIがコンテンツ内容を分析してカテゴリなどを判断するもので、たとえば「YouTubeへのアクセスは許可するが、業務に関係のないビデオ(例:エンタメ、スポーツ、ポルノなど)の視聴はブロック」といった設定ができる。画像も同様で、Webページに不適切な画像が含まれていたら、その画像だけを非表示にする。

アプリケーション制御も詳細な設定が可能だ。たとえば「SNSへのアクセス(閲覧)は許可するが、投稿は禁止」「このカテゴリのサイトからのダウンロードは禁止」といった具合だ。これはユーザー/グループ単位での制御ができるので、業務上で必要な社員だけに利用を許可しつつ、それ以外は禁止するという運用ができる。

もちろんFortiProxyは、FortiGateやサンドボックス、FortyAnalyzerなどとも連携できるようになっている。たとえばFortiGateと連携させて、WebアクセストラフィックだけをFortiProxyにオフロードするかたちで運用することが可能だ。運用管理や分析も一元化することができ、効率的にWebアクセスのセキュリティレベルを向上させることが可能になる。

現在では、業務のなかでSaaSの利用が増え、Webへのアクセスでは「快適さ」と「安全さ(セキュリティ)」を両立させることが不可欠になっている。特にある程度規模の大きな組織では、その実現のためにFortiProxyは有効な選択肢になるだろう。

■セキュリティ事故、その後日談:

H社ではセキュリティ事故の発生を受け、あらためて、SSL/TLSトラフィックを含むすべてのWebアクセスにセキュリティ検査をかける方針を決定した。

この方針を実現するために、予定していたNGFWのリプレースを中止して、新たにFortiProxyを導入することにした。既存のNGFWは引き続き利用しつつ、FortiProxyでSSLインスペクションを実行して、Webアクセスに各種セキュリティを適用するという役割分担だ。

もっとも、マルチベンダー構成では運用管理の手間がかかるため、近い将来、NGFWはFortiGateにリプレースする計画だ。そうすれば、FortiAnalyzerを通じて、Web経由の脅威の状況から、社員によるリスクの高いWebアクセスの実態までが一元的に情報分析できるようになる。社員に快適なWebアクセス環境を提供しつつ、セキュリティレベル向上の取り組みも進められると考えている。

この連載の記事

- 第14回

sponsored

化学メーカーの研究データが漏洩! 脆弱性診断が見落としたVPN装置… どうやったら防げた? - 第13回

sponsored

病院から患者の個人情報漏洩! “AI世代”研修医が引き起こしたシャドーAI事故……どうやったら防げた? - 第12回

sponsored

工場内からサイバー攻撃発生、しかし攻撃元が見つからない! ……どうやったら防げた? - 第11回

sponsored

工場の“サポート切れOSパソコン”がランサムウェアの感染源に! ……どうやったら防げた? - 第10回

sponsored

広告制作で無許可の“シャドーAI”利用、発表前の商品情報が漏洩! どうやったら防げた? - 第9回

sponsored

建設現場で協力会社のPCがランサムウェア感染、工事がストップ! どうやったら防げた? - 第7回

sponsored

社員の“シャドーAI”利用で、取引先の情報が漏洩! どうやったら防げた? - 第6回

sponsored

95Gbpsの大規模DDoS攻撃で、予約サイトがサービス停止に! どうやったら防げた? - 第5回

sponsored

クラウドのサービス開発で健康データ4万件が漏洩の危機! どうやったら防げた? - 第4回

sponsored

EDRが発したアラートへの対応が遅れ、100GB超の情報漏洩! どうやったら防げた?