2. ゼロトラストの取り組みでは「計画的な統合」が必要である

(1)ゼロトラストは「成熟度を高めていく」ことが目標

前述したNIST SP800-207は、ゼロトラストの実現に向けたガイドラインです。NISTが公開している「Cyber Security Framework(NIST CSF)」のセキュリティ管理方針や体制整備を行ったうえで、ゼロトラストの考えに基づいたセキュリティ管理を進める具体的な手法と手順を示しています。

ただし、ゼロトラストは直接購入できるものでも、何らかのテクノロジー製品を購入することで取り組みが完了するようなものでもありません。さらに、ISOのような認証制度もなく、継続的な取り組みによって「成熟度を高めていく」ことが目標となります。

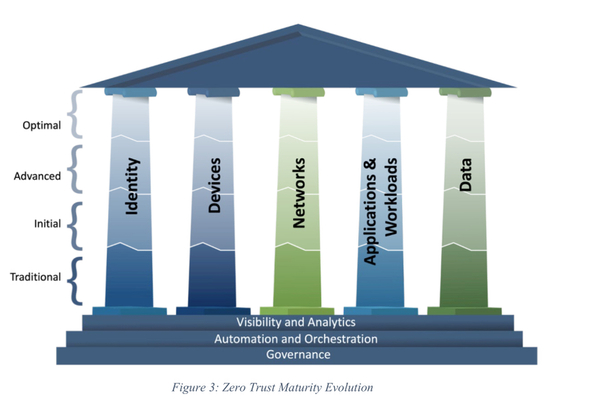

米国のCISA(社会基盤安全保障庁)では、2023年4月に「ゼロトラスト成熟度モデル Ver.2.0(ZTMM2.0)」をリリースしました。ZTMM2.0では「可視性と分析」「自動化とオーケストレーション」「ガバナンス」を土台として、「アイデンティティ」「デバイス」「ネットワーク」「アプリケーションとワークロード」「データ」の5つの柱に沿って、「従来レベル(Traditional)」「初期レベル(Initial)」「応用レベル(Advanced)」「最適レベル(Optimal)」の4段階で成熟度が定義されています。

「ゼロトラスト成熟度モデル Ver.2.0(ZTMM2.0)」の概念図(出典:CISA)

成熟度が4段階あることからも分かるとおり、ZTMM2.0はゼロトラストが「継続的な取り組み」であることを示しています。ゼロトラストに取り組む企業は、この成熟度モデルを活用して現時点の成熟度を把握することができ、次のレベルに進むためにどうすればよいかを理解できます。

なお、最も高い成熟度レベルである「最適レベル」を実現するためには、継続的な監視による「5つの柱」の枠組みを越えた相互運用性、包括的な状況認識による一元化された可視性が求められます。そのため、ゼロトラストの取り組みでは計画的に統合を進めていく必要があります。

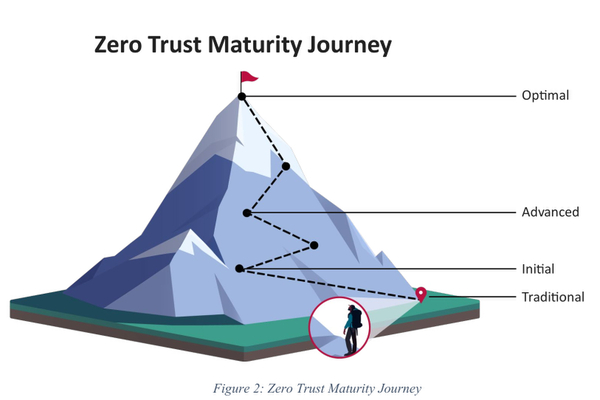

ZTMM2.0では、ゼロトラストの成熟度を高める取り組みを“山登り”にたとえています(出典:CISA)

■(2) SASE/SSEの導入をきっかけに整理統合を進める

ゼロトラストの考えに基づいたセキュリティ態勢を支援するテクノロジーとして、「SSE(Secure Service Edge)」と「SASE(Secure Access Service Edge)」があります。

SSEには、アイデンティティとコンテキストベースのアクセスコントロールを提供する「Zero Trust Network Access(ZTNA)」、ユーザーとIT資産間で適切なポリシーでデータを保護する「Secure Web Gateway(SWG)」、SaaSアプリケーションを保護する「Cloud Access Security Broker(CASB)」がコア機能として含まれています。SASEは、こうしたSSEのセキュリティコンポーネントと、SD-WANによるエッジネットワーキングを統合したセキュリティサービスです。

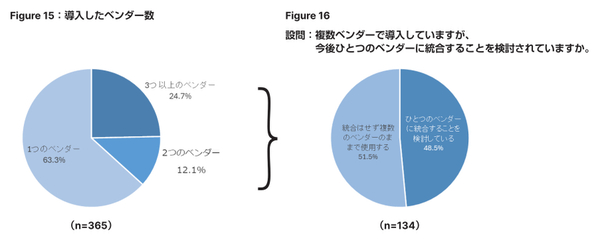

フォーティネットジャパンが2024年11月に実施したSASE/SSEユーザー調査によると、今後、SASE/SSEの導入/更新を検討しているユーザー企業の半数以上が、「単一ベンダーでの導入」を検討しています。また、複数ベンダーでの導入を検討している企業でも、3割強が最終的には単一ベンダーへの統合を検討していました。このことから、これからSASE/SSEを導入/更新する企業の7割が、最終的には単一ベンダー製品への統合を検討していることが分かります。

SASE/SSEを将来的に単一ベンダーに統合したいという意向は強い(出典:フォーティネットジャパンSASE/SSEに関するユーザー調査レポート)

これまで日本企業の多くは、セキュリティ対策におけるベンダーロックインを警戒し、マルチベンダー方式でベストオブブリード(最適な製品の組み合わせ)の構築を志向していたため、ベンダーの統合が進みませんでした。またセキュリティ製品ベンダーのほうも、単一機能を提供するポイントソリューションをメインに提供してきました。

しかし、ゼロトラストの考えに基づくセキュリティ対策では、SASEやSSEのようなさまざまな機能を統合したソリューションが必要となります。そのため、製品ベンダーからは統合型のセキュリティソリューションが多く提供されるようになっており、導入する側でも単一ベンダーへの統合が進んでいくものと思われます。

■(3) セキュリティ予算の計画的な執行ができていない日本企業

ここまで繰り返し述べてきた通り、ゼロトラストは「継続的な取り組み」が必要です。

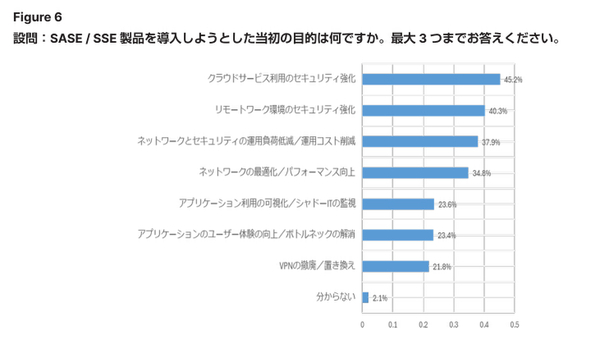

SASE/SSEの導入は、ゼロトラストへの取り組みの第一歩となります。フォーティネットジャパンが実施したSASE/SSEのユーザー調査では、今後SASE/SSEの導入/更新を検討しているユーザーの4割は、「クラウドサービス利用のセキュリティ強化」「リモートワークのセキュリティ強化」「ネットワークの最適化/パフォーマンス向上」を目的として導入を検討していることが分かりました。

しかし、ゼロトラストの取り組みから見たSASE/SSE導入のあるべき姿は、「会社全体での一貫性のあるポリシー管理」や「整理統合された運用管理」「機密データの可視化と制御」「すべてのユーザーとデバイスに対して一貫性のある対応ができること」などです。上述したユーザーの目的とは異なり、これらはSASE/SSEを導入してすぐに実現できることではありません。「会社全体で」「計画的に」セキュリティ対策を進めていく中で実現できるものです。

SASE/SSEを将来的に単一ベンダーに統合したいという意向は強い(出典:フォーティネットジャパンSASE/SSEに関するユーザー調査レポート)

IDC Japanが2024年に実施したユーザー調査 ※注によると、「年間で予算が確保されている」と回答した企業は全体の約4分の1で、残り4分の3は「決められたセキュリティ予算はない」と回答しています。この結果からは、多くの日本企業が計画的にセキュリティ予算を執行できていない実情が分かります。

※出典:IDC Japan「2024年 国内情報セキュリティユーザー調査 企業における対策の現状」(IDC #JPJ50704324, April 2024)

この特集の記事

この記事の編集者は以下の記事もオススメしています

-

sponsored

セキュリティを意識しないテレワーク環境を構築した北海道新聞社 自らの保守でランサムウェアの脅威を防ぐ -

sponsored

ハイブリッドワーク中の社員PCがフィッシング詐欺被害! どうやったら防げた? -

sponsored

リモートワークもオフィス回帰も いろいろな働き方、SASEなら受け止められる -

sponsored

CISA誓約から1年、「セキュアバイデザイン」は業界標準となるか?