ESET/サイバーセキュリティ情報局

JavaScriptを悪用したWebサイト改ざん どれだけのサイトが改ざんされたのか

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「ソースコード解析で判明!JavaScriptを悪用したWebサイト改ざんの実態」を再編集したものです。

サイバーセキュリティラボが2024年1月2月 マルウェアレポートで、不正なリダイレクトや別のマルウェアのダウンロードを行うように改ざんされたJavaScriptについて解説をした。

この改ざんされたJavaScriptを使用したWebサーバー群によって悪意のあるコンテンツを配布するインフラが形成されている。このインフラは「Parrot TDS」と呼ばれており、過去にはFAKEUPDATEマルウェアのキャンペーンで使われていた。この記事では、ソースコード検索を用いて、改ざんが行われたWebサイトが2024年11月21日時点で、どれくらいあるかを調査した結果を紹介する。

ソースコード検索について

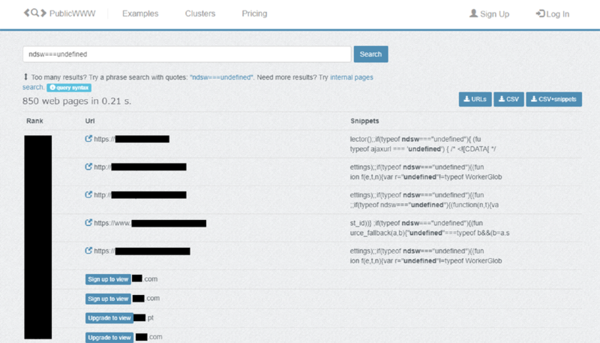

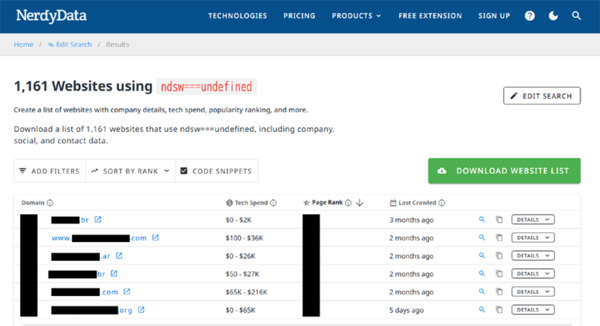

任意のソースコードが使われているWebサイトを検索することができるサービスとして、「PublicWWW」や「NerdyData」がある。Webサイトへの利用を検討している関数やCSSが、実際にどのようなWebサイトで利用されているかを調査できるサービスである。

有償ライセンスを利用しないと機能を最大限に使うことはできないが、無償ライセンスでも利用可能だ。セキュリティ調査においても、特定の関数や文字列が含まれたWebサイトを調べることが可能だが、改ざんされたWebサイトを調査する場合は、検索結果から得られるURLには決してアクセスしないように注意していただきたい。

改ざんされたWebサイト調査について

2024年1月2月マルウェアレポートで解説した改ざんされたJavaScriptには、改ざん時に追加されるコードに特徴的な文字列があった。コードの先頭に「ndsw===undefined」や「ndsj===undefined」を確認できた。

今回は、「ndsw===undefined」をキーワードとして検索した。

PublicWWWで「ndsw===undefined」が含まれるWebサイトは、850件見つかった(2024年11月21日時点)。検索結果に表示されるだけでは、必ずしも改ざんされていると言えない点や検索結果と現在の状態が異なる場合がある点に注意が必要だが、850件のWebサイトが改ざんされていた可能性がある。また、2024年1月2月 マルウェアレポートを公開した直後の3月29日時点では、3538件ヒット見つかっていた。

PublicWWWでは、検索結果のURLをCSVファイルやテキストファイルとしてエクスポート可能だ。無償ライセンスでは、URLは5つまでとなっている。

次に、NerdyDataで調べると「ndsw===undefined」が含まれるWebサイトは、1161件ヒット見つかった(2024年11月21日時点)。この結果から、約1000件のWebサイトが改ざんされていた可能性が考えられる。検索結果には、直近でWebサイトをクロールした日時が記載されている。ただし、リアルタイムの検索結果ではないため、すでに復旧しているWebサイトもある点に留意が必要だ。

また、2024年1月2月 マルウェアレポートを公開した直後の3月29日時点では、1264件ヒット見つかった。ドメイン別や業種別、国別に表示するフィルター機能もあり、今回はゲストアカウントのためフィルター機能を使っていないものの日本には2件あることを確認した。

Webサイトの改ざん対策

ソースコードを元に、Webサイトを検索できるサービスを用いて、改ざんされたWebサイトを調査した。

サービスごとに検索結果が異なる要因としては、Webサイトをクロールするタイミングが異なることや、サービスごとのポリシーによって不適切なサイトとしてクロール対象から除外されていることが考えられる。改ざんの可能性があるWebサイト数から規模の推定やURL取得ができるため、調査の1つとして活用することができるだろう。

検索キーワードによっては、改ざんされていないサイトを含む可能性もあるため、改ざんの特徴を探す必要がある。また、検索結果から得たURLの扱いにも注意していただきたい。今回の検索結果から、過去に3000件以上のWebサイトが改ざんされた可能性が考えられる。

このような被害に遭わないためにも、サーバー管理者とユーザーへ推奨する対策を紹介する。

サーバー管理者とユーザーへ推奨する対策

| サーバー管理者へ推奨する対策 | ・Webサイト構築に利用しているCMSやプラグインなどのツールを最新の状態に保つ ・Webサイトを管理するCMSをはじめとして、サーバー全体の管理者権限を適切に管理し、管理者パスワードを強固なものに設定する ・脆弱性情報を収集し、迅速にセキュリティパッチを適応する ・WAFを導入し、検出ルールを改善し続ける ・改ざん検知ツールを導入する ・Webサーバーやネットワークログを監視する ・新たな脅威や潜在的な脅威に備えるために脆弱性診断やペネトレーションテストといったサービスを利用する |

| ユーザーへ推奨する対策 | ・Webブラウザー、OSやセキュリティ製品を最新の状態に保つ ・セキュリティ製品が提供しているセキュアブラウザー機能を活用する ・Webブラウザーからの警告を不用意に許可しない ・Webブラウジング中に遭遇する脅威への感染方法を知る |

前述のとおりユーザーが行える対策は、サーバー管理者と比べて多くない。正規サイトが改ざんされているため、ブックマークからアクセスするという方法では、有効な対策にならない。紹介した対策以外にも、Webサイトへのアクセスを代理で行うAguseなどのサービスを活用してほしい。