ESET/サイバーセキュリティ情報局

重大インシデント発生時にMDR(Managed Detection and Response)はどのような対応を行うのか

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「重大インシデント発生!その時、MDRはどう対応してくれるのか」を再編集したものです。

企業・組織では、いつ発生するか予測が困難な重大インシデントを見据え、強度なセキュリティ体制の構築が急務となっている。そうした状況への解決策の1つとして、導入が広がっているのがMDRだ。この記事では、MDRが重大なインシデント発生時にどのような対応を行うのか、ケーススタディを踏まえながら解説する。

情報セキュリティにおけるインシデントとは?

企業・組織におけるデジタル化の進展に歩調を合わせるかのごとく、サイバー攻撃はますます激化しつつあるが、外部からの攻撃に限らず、内部不正を要因とするセキュリティインシデントも後を絶たない。こうした情報セキュリティにおけるインシデントとは、企業・組織の事業継続性や運営に重大な影響を及ぼす可能性のある脅威のことである。具体的には、以下のようなケースが該当する。

・マルウェア、ランサムウェアへの感染

たびたびニュースなどで話題にもなる、企業・組織のセキュリティインシデント。そのうち、ランサムウェアをはじめとするマルウェアが原因であるものは依然として多い。ひとたび、これらに感染してしまうと、場合によっては企業・組織のシステムは壊滅的なダメージを負うこともある。

・不正なアクセス、侵入

企業・組織のネットワークにおけるわずかな綻びを攻撃者は見つけ出し侵入を試みる。企業・組織のネットワークやシステムに侵入し、システムダウンを狙ったり、あるいは情報漏えいを企んだりする。近年では、長期間にわたって攻撃の兆候を見せないように侵入しながら、攻撃の手がかりを探し出し踏み台とするような手法もある。

・DDoS攻撃などによるサービス侵害

ビジネスのデジタル化が進むに合わせ、Webやアプリでサービスや情報の提供を行う企業・組織も増えている。DDoS攻撃によってサーバーに過負荷をかけることでサービス停止に追い込まれるだけでなく、最悪の場合、サービスを長期的に休止せざるを得ない状況に陥ることもある。

・フィッシング攻撃

個人向けの攻撃だけでなく、企業・組織の従業員を狙う攻撃も少なくない。実在の人物へのなりすましや、メールアドレスも正規のものを装うなど、手口はますます巧妙化している。その手段はメールだけでなく、攻撃者はSNSなどの方法を用いて、企業・組織の重要な情報を盗み出そうとしている。

・内部不正による機密情報流出

企業・組織による情報流出は外部からの攻撃に限らないのは、もはや周知の事実だろう。こうした手口は過去のものではなく、現在進行形で確認されており、近年でも大規模な情報流出インシデントが発生している。影響が軽微なものも含めれば、企業・組織の規模を問わず発生しているのが実情だ。

セキュリティインシデントとは?頻発するサイバー攻撃へどう対処すべきか

https://eset-info.canon-its.jp/malware_info/special/detail/220621.html

重大なインシデント発生時に求められる対処

先述のとおり、ひとたびインシデントが発生してしまうと大きな被害につながりかねない。それでは、重大なインシデントが発生した際、企業・組織ではどういった対処が必要になるのだろうか。

1)検知・報告

インシデントが発生して検知された後、最初にやるべきことは対応部門への報告だ。また、上司、経営陣へ上申が必要な場合がある。

2)調査・分析・情報収集

インシデントへの対応部門において、インシデントの原因や影響の範囲を調査・分析する。また、インシデントに関連する情報をできるだけ多く収集し、記録することも並行して行う。

3)対応策の策定

対応部門主体でインシデント対応のための体制を構築する。初動対応だけでなく、その後の修復対応までをも見据えて検討する。また、必要に応じてセキュリティを専門とする外部パートナーの支援を求めるなど、速やかに対応策を策定していく必要もあるだろう。

4)初動対応

対応策の策定後、実行に移していく。ネットワーク遮断、デバイスの隔離などの対応を速やかに実施する。ただし、後に行う原因分析のために記録を抹消しないことが肝要だ。

5)関係者への報告・外部への公表

インシデントにおいて影響を受ける恐れのある関係者や従業員に対して適切な情報を提供する。なお、影響の範囲が広くなることが見込まれる場合、メディアでの公表を行うための手配も必要となる。正確に、速やかに情報提供を行うことが求められる。

6)修復対応

策定した対応策を実施して、必要な修復作業を実行する。

7)証拠保全・復旧

インシデント発生に関連する情報や証拠を保全する。インシデント発生箇所や状況によっては、必要に応じてフォレンジック調査の実施が推奨される場合もある。また、停止していたネットワークやシステムを復旧する。定期的なバックアップを行っているようであれば、バックアップデータをもとにしてシステムの復旧を進める。

8)再発防止策の策定

復旧までの工程が完了した後、インシデントの発生原因を分析し、再発防止策を検討する。新たな対策やルール、体制を整備・導入する。必要に応じて関係者、経営陣向けの報告書の作成が必要になることもある。

インシデントが生じることで、その復旧対応以外にも多くの対処が求められることになる。企業・組織の規模では、その対応次第によって事業の中断を余儀なくされかねないだろう。

NISTサイバーセキュリティフレームワーク 2.0で問われる「ガバナンス」の重要性

https://eset-info.canon-its.jp/malware_info/special/detail/240827.html

重大なインシデントに対処するMDR

MDR(Managed Detection and Response)とは、EDR(Endpoint Detection and Response)やXDR(Extended Detection and Response)など高度なセキュリティソリューションの設定・運用を代行することで、脅威の侵入のモニタリングを行い、インシデント発生時には事後対応まで実施するサービスだ。

アウトソーシングを担うセキュリティベンダーによって業務範囲は異なるものの、基本的には全業務をアウトソーシングするわけではなく、社内の専任組織との連携が前提となる。ただし、サービスによってはそうした専任組織であるSOC(Security Operation Center)やCSIRT(Computer Security Incident Response Team)が担う業務をも代行するものもある。

ここではESET PROTECT MDRを例に、実際にインシデントが発生した際の対応フローを見ていくことにする。

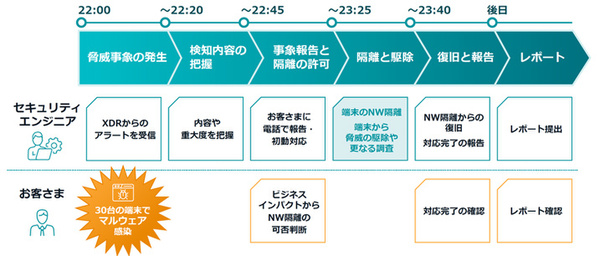

このケース(図1)では、22時にインシデントが発生。30台の端末でマルウェア感染が起こり、緊急の対策が必要になったケースを想定している。発生後、以下のような流れで対応を進めていく。

1)脅威事象(インシデント)発生【22時~22時20分】

セキュリティエンジニアが監視ツール(XDR)からアラートを受信。インシデントの発生を確認する。

2)検知内容の把握【22時20分~22時45分】

エンジニアが侵害内容を把握し、お客さまへの連絡と初動対応を進行していく。

3)事象報告と隔離の許可【22時45分~23時25分】

お客さまと連絡がとれ次第、速やかに電話で対応策を協議し、ネットワーク隔離などの可否を決定していく。

4)隔離と駆除【23時25分~23時40分】

対応策の決定後、直ちに作業を開始、進めていく。ネットワーク隔離、脅威の駆除や復号など、必要な対応を実施する。

5)復旧と報告【23時40分~】

隔離と駆除などの完了後、復旧作業に移行する。ここまでの対応完了後、お客さまに完了報告を行う。

6)レポート【後日】

インシデント対応が完了してから後日、詳細レポートを提出する。また、再発防止案をお客さまに提案する。

昨今の風潮として、企業・組織においてはコンプライアンス重視の姿勢が求められている。そうした状況下において、深夜の時間帯や祝休日など、営業時間外に何かしらのインシデントが生じた場合、迅速な対応を行える企業・組織は限られてしまう。サイバー攻撃は時間帯を問わず行われるという前提を踏まえての体制構築が望ましいだろう。

ESET PROTECT MDRでは、キヤノンマーケティングジャパングループのセキュリティエンジニアが顧客のお問い合わせに日本語で対応。24時間365日で脅威監視・対応を行うサービスのため、先述のような対処が可能となるのだ。

MDRのようなアウトソーシングサービスを利用している場合、企業・組織側で行う対処は時系列では以下のようなものとなる。

1)セキュリティエンジニアから提示された隔離提案への判断

今回の想定ケースの場合、セキュリティエンジニアよりネットワークの隔離が提案されている。お客さま側では、ビジネスへのインパクトを勘案して、その隔離を実行するかどうかの判断を社内で速やかに協議、判断することが求められる。

2)セキュリティエンジニアによる対処の完了を確認

対応完了の報告時には、一度隔離を行ったネットワークからの復旧も行われている。そうした報告を受け、お客さま側でもネットワークが適切に復旧されているかどうかを確認する必要がある。また、場合によってはバックアップからの復旧も行う必要があるだろう。

3)関係者への報告・外部への公表

インシデントにより社外に影響が及んだ場合、そうした関係者への公表・周知が求められる。コンシューマー向けサービスのような影響が広範囲に及ぶ場合など、メディアや自社サイトなどを通じた広報を行うことも視野に入れる。

4)再発防止策の策定

キヤノンマーケティングジャパンより提供されるレポートを元に、再発防止策を策定する。必要に応じて、新たな対策やルールの導入も進める。

セキュリティエンジニアがインシデント対応を行うことで、自社では提示された対応策への判断や関係者への公表、そして再発防止策の策定などに注力できるのだ。

サイバー攻撃は激化する一方であり、万一インシデントが発生した際の影響も大きくなるばかりだ。このような状況において、自社のリソースに応じて注力範囲を絞り込めるMDRのようなサービスは、中堅・中小企業・組織にとって、心強いサービスだと言えるのではないだろうか。

MDRとは?中小企業にも迫られる、サイバー攻撃への予防と対応の必要性

https://eset-info.canon-its.jp/malware_info/special/detail/240319.html