ESET/サイバーセキュリティ情報局

少ないリソースでここまでできる! サイバー脅威に立ち向かうEDR/XDRの選び方と運用法

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「EDR/XDRの導入から運用までの課題をセキュリティ担当者はどう乗り越えたのか」を再編集したものです。

サイバー攻撃の高度化・多様化が進み、企業規模や業種を問わず被害が拡大する中、侵入後の対策としてEDR/XDRの導入が進んでいる。しかし、ツールの選定をはじめ、導入や運用にかかる工数の増大など乗り越えるべき課題は多く、セキュリティ担当者には大きな負担となっている。そこで、キヤノンマーケティングジャパンにおけるEDR//XDRの導入事例を通して、少ないリソースでこれらの課題をどう乗り越えたのかをキヤノンマーケティングジャパン株式会社の石川 堤一と井上 弘紀が解説する。

サイバー脅威の動向

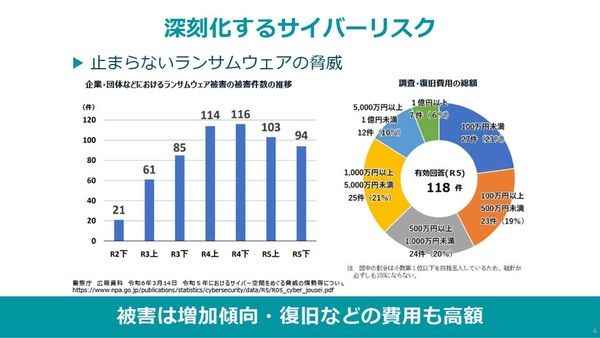

昨今の市場動向から、サイバーリスクの深刻化が見受けられる。警察庁の広報資料「令和5年におけるサイバー空間をめぐる脅威の情勢等について」によると、ランサムウェアの被害件数は、令和5年上期から若干減少しているものの、引き続き高止まりしている状況にある。また、調査復旧にかかる費用については、半数以上のケースで500万円以上を要し、30%強で1,000万円以上にも上っており、損害が高額になっている傾向がわかる(図1)。

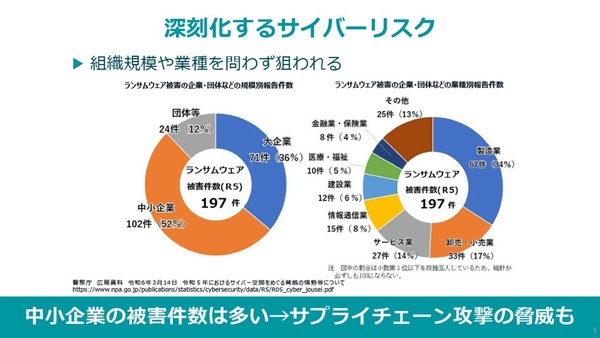

企業・団体の規模別からみたランサムウェア被害の報告件数に関しては、中小企業が半数以上を占めているのが現状であり、サプライチェーン攻撃の対象となっている可能性がある。大企業だけが狙われているわけではない点には注意したい。また、業種別に見ると、特定の業種への偏りがなく、業種横断的に被害が広がっているというトレンドが理解できる(図2)。

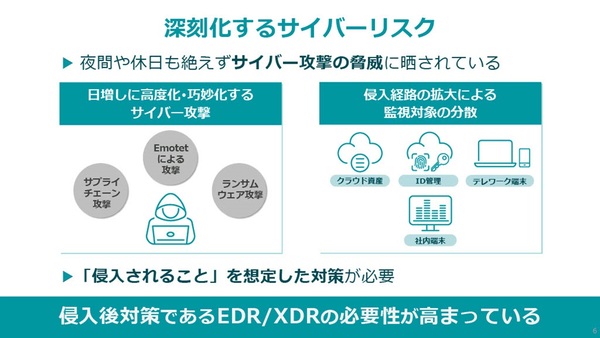

ランサムウェア攻撃やサプライチェーン攻撃に代表されるような、日増しに高度化・巧妙化するサイバー攻撃に対する対策として注目されているのがEDR/XDR(Endpoint Detection and Response/Extended Detection and Response)だ(図3)。侵入経路の拡大による監視対象の分散によって管理が煩雑になっている中、EDR/XDRのような「侵入されること」を想定した対策が求められている。しかし、その必要性が高まっている一方で、EDR/XDRの導入や運用に関して課題を抱えている企業も少なくない。そこで、EDR/XDRの導入事例を通して、そうした課題を乗り越える方法について解説する。

EDR/XDRの導入から運用まで

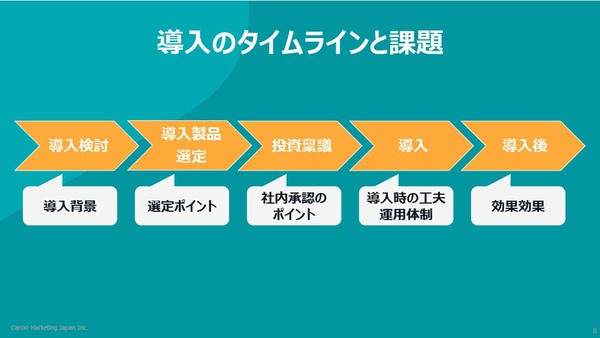

企業のセキュリティ対策において、EDR/XDRソリューションは最も重要なセキュリティ対策の1つとなっている。導入を検討する企業は多いが、実際に検討を進めると、さまざまな課題に直面する。具体的には、ツールの適切な選定や投資に対する承認、そして、確実な導入、その後の運用による効果測定などが挙げられる。これらの課題とその対策について、導入のタイムラインに沿って解説する(図4)。

キヤノンマーケティングジャパン(以下 キヤノンMJ)においてXDRを導入した背景として、境界型防御の限界があった。当時、キヤノンMJのネットワークは、データセンターをハブとした境界型の構成を取っていた。つまり、社内のネットワークと社外のインターネットを明確に分離し、境界の中である社内のネットワーク内は安全だという前提にデザインされている。しかし、昨今のテレワークの普及により、社外から社内にアクセスする機会が大幅に増加した。加えて、これまで基幹システムは社内ネットワーク内にあったが、クラウド技術の普及により、社内のネットワークから社外のクラウドサービスやSaaSなどにアクセスする機会も増えている。このような変化により、社内と社外の境界が曖昧になってきているという現状がある。そこで、社内システムであってもランサムウェアに侵入されるリスクが高まっていることも、XDRが必要とされる理由の1つと言える。また、社内のデータだけでなく、顧客の情報を守る体制も整えなければならなかった。特に、情報流出を防ぐため、XDRによりクラウドセキュリティ対策を強化する必要があった(図5)。

最終的に、複数のソリューションを比較検討した上で、XDRの運用サービスを行ってもらえるESET PROTECT MDRを導入した。では、どのような視点でソリューション選定を行ったのかについて触れたい(図6)。まず、ランサムウェアの検知性能が良くないと効果を得られないため、ランサムウェア対策の有効性に注目した。ESET製品は、Windows上のプロセスがほかのプロセスを呼び出した履歴などをすべてログとして残している。そのため、プロセスが呼び出して良かったかどうかを後で確認できるようになっており、こうした検知方法が効果的であると判断した。

次に、少ないリソースでの導入・運用に焦点を当てた。高度なログ分析に際して、限られた情報システム部門のリソースで対応できるのか、実際に運用できるのかといった問題を抱えていた。せっかく優れた製品を導入しても、運用できなければ意味がないため、より少ないリソースで導入・運用できることが望ましい。

そして、ログ分析の後で課題となるのが、脅威を発見した際のアラート対応だ。アラート疲れを起こさない検知精度の高さが重要となる。市場調査をした際に、XDRを既に導入している企業からの情報を収集すると、製品によってはXDRの導入後に想定以上のアラートが発生し、運用に困っているという意見が聞かれた。こうしたアラート疲れを起こさせない検知精度の高さも製品選定のポイントとなった。

加えて、クラウドでの提供可否が挙げられる。オンプレミスで導入した場合、運用にかかるランニングコストが非常に大きくなるため、XDR製品のクラウド対応は必須条件とした。

経営層から投資承認を得るには、リスクを調査、数値化し、XDRソリューションの必要性の説明を求められた。数年前からランサムウェアによる被害が次々と報じられている点や、過去のランサムウェアの増加率、被害に遭った場合の復旧日数、あるいは、身代金を請求された際の被害額、システム停止した際のビジネスインパクトなどを数値化し、経営層へ説明した。また、この投資を実行する前に、数回にわたってセキュリティの現状を報告し、自社のシステムがどういう状況なのかという点について経営層の理解を促すことに注力した。

投資承認を得る際に外部専門家に委託するか、内製化するかを検討する必要がある。自社でセキュリティの専門家を育成するには時間もコストも要する。せっかく育成しても、そのような専門技術者が転職する可能性もある。そこで、キヤノンMJでは社内の人材は本業へ集中できるよう、外部の専門家へ委託する方法を採用した。リスクを分散しながら、少ないリソースでXDRを導入できる点を経営層へ説明している(図7)。

また、導入に際しては、従業員の通常業務に影響がないよう、相当の準備期間を設けた。23,000台への導入に4カ月を要したが、準備期間では主に技術の検証などを行った。内容としては、コンピューター、およびネットワークにかかる負荷に関する検証が含まれる。また、運用設計に関するレビューも繰り返し実施した。準備期間の検証作業により、どういった問題が起きるか、問い合わせが発生するかを事前に把握することができた。後続フェーズにおいて、比較的スムーズに導入が実現できるという成果へとつながっている(図8)。

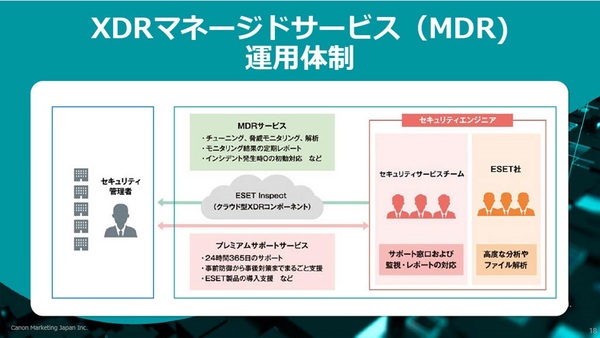

XDRの運用において、実際の検知や対応はESET社のMDR(Managed Detection and Response)サービスへアウトソースしている。社内の担当者と、ESET社の分析チームやサポートチームが連携し、XDRの対応を実施している(図9)。

運用開始後、これまで社内から苦情やトラブルといった報告は届いていない。事前検証を実施した結果もあり、コンピューターの動作が重くなるといった問題を防いでいる。XDRによる誤検知が発生した場合には、XDRの機能を使ってネットワークから遮断するという機能を利用しているが、そうしたケースは現在のところ発生していない。総じて安定して運用できており、コントロールされた状態にある。

万が一、ランサムウェアを検知した場合、検出したコンピューターをネットワークから遮断する運用フローになっている。そのため、情報システム部門のメンバーが対応できない場合でも、ランサムウェアに感染したコンピューターがネットワーク上にあるという状態を防ぐことができる。情報システム部門のメンバーが判断する高いレベルの検知については、MDRサービスと連携して対応できるのが利点だ。ネットワークを遮断するという運用によって、全体として安定した運用が実現されたと考えている(図10)。

XDR導入の成果として、アラートの件数と、それに似た振る舞いをしたプロセスやコンピューターが把握できるようになったという点が挙げられる。今まで従業員のコンピューターはブラックボックスのような存在であり、利用しているアプリケーションは把握していても、どのようなプロセスで動いているのかまでは把握できていなかった。今回のXDRの導入によって、プロセスレベルでの把握ができるようになった。

また、MDRサービスとの連携により、定期レポートが提供されるため、継続的なセキュリティレベルの引き上げが図られるようになったという副次的効果もある。今まで攻撃を受けているかどうかは把握しづらい状況にあったが、定期レポートにより、どのくらいの脅威が発生しているのかを把握できるようになった。

そして、情報システム部門のメンバーが本来取り組むべき業務に集中できるようになったという点も非常に大きなポイントだ。ほかの企業の事例では、EDRを導入すると運用で疲弊してしまうというケースもあった。しかし、キヤノンMJでは運用をアウトソースしたため、セキュリティレベルの向上とともに、情報システム部門のメンバーが本業にも向き合えるようになった(図11)。

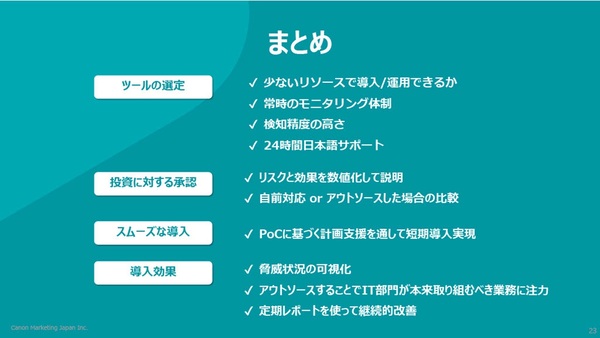

実際のXDRソリューションの選定段階から導入・運用を経て、導入効果の検証に至る各フェーズにおけるポイントをまとめた(図12)。

監視サービス型XDRソリューション「ESET PROTECT MDR」の紹介

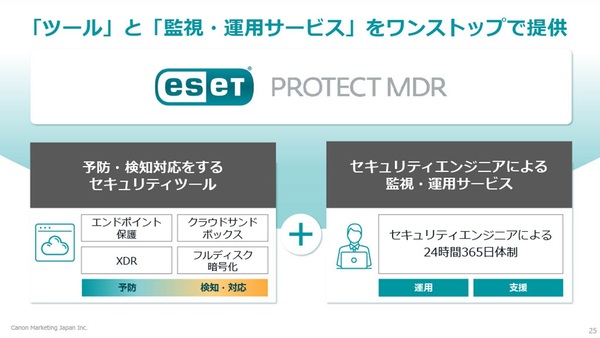

今回、キヤノンMJで導入した監視サービス型XDRソリューションであるESET PROTECT MDRを紹介する。ESET PROTECT MDRはツールと監視運用サービスをワンストップで提供するソリューションであり、1つの統合管理システムの中で、エンドポイント保護の基本的なツールをはじめ、XDRツール、クラウドサンドボックス機能やフルディスク暗号化機能なども含め、一元管理できるようになっている。加えて、XDRの運用を担うMDRサービスと、これらのサポートが24時間365日体制で提供される(図13)。

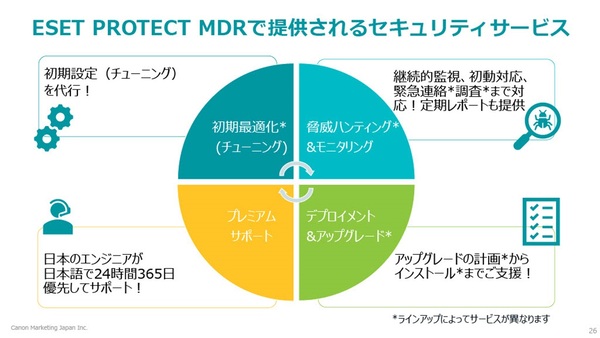

ESET PROTECT MDRを導入する利点として、多くの企業でEDR導入時に課題となっている初期設定、チューニングの作業を代行できる点が挙げられる。また、運用フェーズにおいては、継続的に脅威ハンティング、モニタリングを24時間365日体制で提供する。そして、定期的、継続的な改善に役立てられるよう、デプロイメントやアップグレード、端末追加の支援も受けられる。日本語ネイティブのエンジニアが24時間365日サポートを提供するのも魅力と言える(図14)。

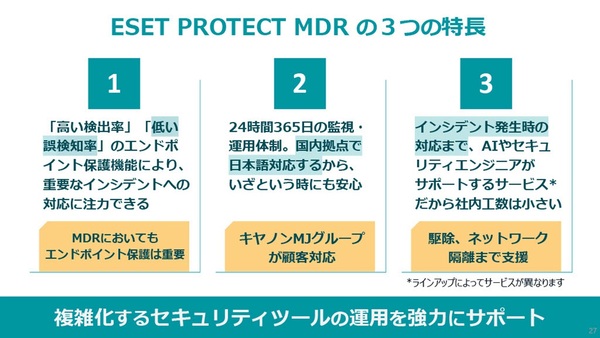

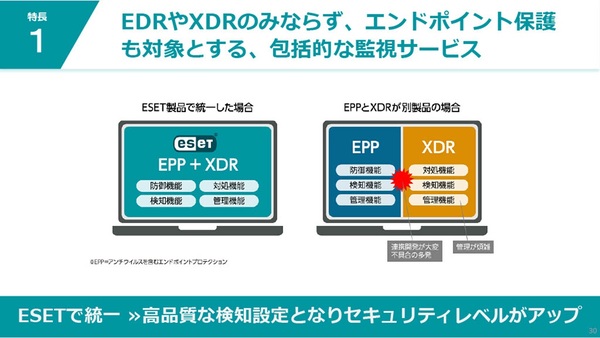

ESET PROTECT MDRには大きく3つの特長がある(図15)。1つ目は、検出率が高く、誤検知率が低いという点が挙げられる。2つ目は、24時間365日体制で国内拠点から日本語対応のサポートを受けられる点だ。そして、3つ目は、インシデント発生時にAIの機能を活用した上で、セキュリティエンジニアがサポートするため、社内の負担を軽減しながら運用できる点である。以降では、それぞれの特長について詳細に説明する。

高い検出率と低い誤検知率

ESETのエンドポイント保護機能が持つ1つ目の特長として、検知率が高く、誤検知率が低い点が挙げられる(図16)。セキュリティツールにおいては、防御を高めるための検知率が高いということと、運用の妨げにならないよう、誤検知率が低いことも重要な要素となる。セキュリティソフトの有効性を検証する第三者機関であるAV-Comparativesの2023年8月~11月の調査によると、ESETのブロック率は98.0%、誤検知率は0.2%となっており、高い評価を得られている。他社サービスのテスト結果と比較すると、特に誤検知率の低さについて、ESETの優れた性能を確認できる。

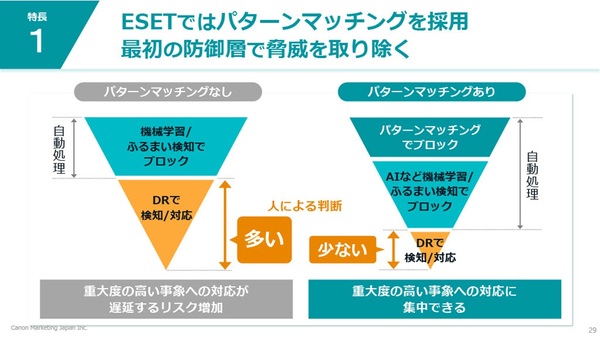

また、ESETはエンドポイント保護にパターンマッチングを採用しているという特長がある(図17)。他社サービスでは、機械学習を用いた検知による自動処理が行われ、それを通過したものに関しては、人による判断で対応がなされている場合もある。一方、ESETの場合は、機械学習による振る舞い検知に加え、パターンマッチングでのブロックが用いられており、DR(ディテクション&レスポンス)の対象となるインシデントを少なくすることができる。そのため、重大度の高い事象に集中できるのが利点となる。

また、ESET PROTECT MDRでは、エンドポイント保護プログラムとXDRがワンストップで提供される(図18)。エンドポイント保護プログラムとXDRツールを、それぞれ異なるベンダーから導入した場合、相関分析や連携するために追加のシステム開発を要したり、複数の管理ツールが必要になったりするケースがある。ESETであれば、1つの管理ツールからエンドポイント保護プログラムもXDRも一元管理ができるため、運用負荷を軽減できる。

24時間365日の監視、運用体制

2つ目の特長として、そのサポート体制がある。キヤノンMJグループとESET社が連携し、国内拠点から日本語で24時間365日体制のサービスが提供できる(図19)。キヤノンMJは、日経コンピュータ 顧客満足度調査「セキュリティー対策部門」において、12年連続で1位の評価をいただいている。

インシデント発生時の対応

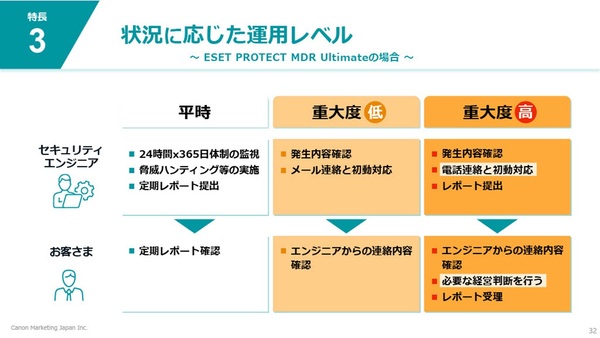

3つ目の特長として、運用体制・方法について説明する(図20)。平時においては、セキュリティエンジニアが監視、脅威モニタリングを行い、定期的にレポートを提出する。ユーザー企業は、定期的に発行されるレポートを元に、状況の確認と今後の対策に活かすことも可能だ。

比較的重大度が低いインシデントが発生したケースでは、セキュリティエンジニアが発生内容の確認と併せてメールによる報告と初動対応を行う。重大度が高い場合は、ユーザー企業の担当者へ電話や直接コミュニケーションが取れる手段で連絡をとり、状況を共有しながら初動対応を行う。作業内容については、後日レポートとして提供されるため、必要に応じてユーザー企業内での報告資料の作成や再発防止策の立案、あるいは社内の体制強化に活用できる。

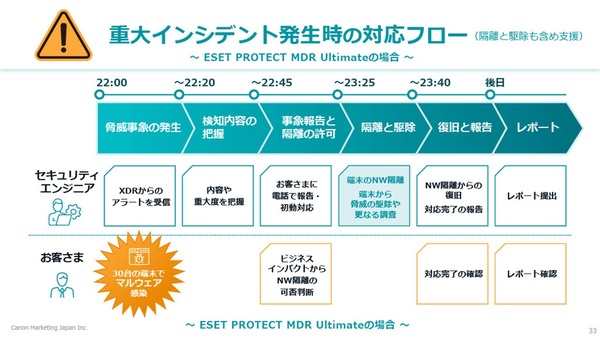

例えば、夜間に重大インシデントが発生した場合を想定して解説する(図21)。22時頃に端末でマルウェア感染が疑われる事象が起きた場合には、セキュリティエンジニアがXDRからの通知アラートを受信し、内容確認や重大度の把握を行う。そして、ユーザー企業に対し、状況の報告と初動対応の指示を行う。ネットワーク隔離が必要になるなど、ビジネスインパクトが大きいケースでは、担当者に確認の上で作業を進める。隔離対応後は復旧と報告を行い、最後にインシデントに関するレポートを提出した上で対応完了となる。夜間や休日でも、セキュリティエンジニアが24時間365日体制で対応するため、ユーザー企業の負担を大きく軽減できる。

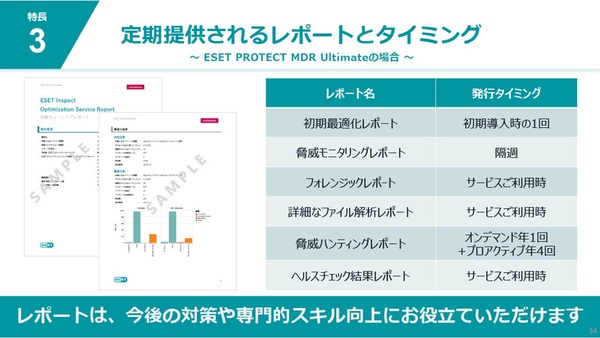

セキュリティエンジニアから、複数の定期レポートがそれぞれ異なるタイミングで提供される(図22)。ユーザー企業は、継続した対策の検討や担当者のスキル向上に活用できる。

先述してきたように、ESET PROTECT MDRは、継続的なセキュリティの改善・向上に貢献できる仕組みを備えている(図23)。

おわりに

ESET PROTECT MDRの利点として、エンドポイント保護プログラムにおける予防、ならびに万が一の際の対応で脅威を排除できるという点が挙げられる。また、サポート面では、24時間365日体制で日本国内から日本語によるサポートが提供される点も評価されている。そして、エンドポイント保護プログラムとEDR/XDRのツール、加えて、十分なサポートがワンストップで提供されるのが特長と言える(図24)。

この記事の編集者は以下の記事もオススメしています

-

デジタル

投資詐欺やロマンス詐欺、マルウェア配布など 最新のSNSの悪用事例や動向を紹介 -

デジタル

エンドポイント、ネットワークを横断的に監視・対処する「XDR」、その概要と機能、導入時の注意点 -

デジタル

クレカ情報が漏洩!? 相次ぐ通販サイトの改ざん被害、安全に利用するには? -

sponsored

ランサム感染の実体験からMDR導入事例までが語られた「Canon Security Days 2024」 -

デジタル

セキュリティ製品を無効化するEDRキラーを搭載するランサムウェアを発見 -

デジタル

注目されるクラウドベースで提供される「CSIRTサービス」とは -

デジタル

持続可能なエンドポイントセキュリティ対策 EDR/XDRの導入のメリット