第1回 “あのセキュリティ事故”はどうやったら防げた? 検証委員会

リモートワーク環境はまだまだセキュリティ対策が不十分

ハイブリッドワーク中の社員PCがフィッシング詐欺被害! どうやったら防げた?

提供: フォーティネット

■今回のセキュリティ事故:

S県にある中堅食品商社のR社では「ハイブリッドワーク」を推進している。オフィス勤務を基本としたこれまでの労務管理を見直し、各社員が週に2日までリモートワークができる制度を設けた。コロナ禍での経験をふまえ、社員にはモバイルノートPCが支給されており、業務資料もクラウドストレージに保管/共有するルールにしているため、業務に大きな不都合はない。この制度は子育て世代の社員を中心に好評だ。

そんな中でセキュリティ事故が起きた。自宅でリモートワーク中の社員が、取引先に偽装したフィッシング詐欺メールのリンクを開いてしまい、業務利用しているクラウドサービスのIDとパスワードをだまし取られてしまったのだ。異常に気づいた社員から緊急連絡を受けたセキュリティ担当者は、すぐにそのアカウントを停止したものの、この短い時間の間に社員の持つ情報が盗まれたり、サービスが悪用されたりしてしまった可能性もゼロではない。

担当者が調べたところ、この詐欺サイトへのアクセスは、社内に設置されたファイアウォールならばブロックできていた。つまりこの事故は、リモートワーク中だからこそ起きたものだった。……このセキュリティ事故はどうやったら防げたのだろうか?

ハイブリッドワークは普及しても、そのセキュリティ対策は不十分

近年、オフィス勤務とリモートワークを組み合わせた「ハイブリッドワーク」を採用する企業が増えている。その背景には、人手不足の一方で、子育てや介護などの理由から「柔軟な働き方」を必要とする社員が増加していることがある。コロナ禍を経て、社内情報共有や会議などのクラウドツール(業務SaaS)が広く普及したことも、ハイブリッドワークの実現を後押ししている。

ただし、ハイブリッドワークへの移行において「セキュリティ対策が不十分」だと気づかないまま移行してしまうケースも少なくないようだ。今回取り上げたセキュリティ事故も、そんな一例である。

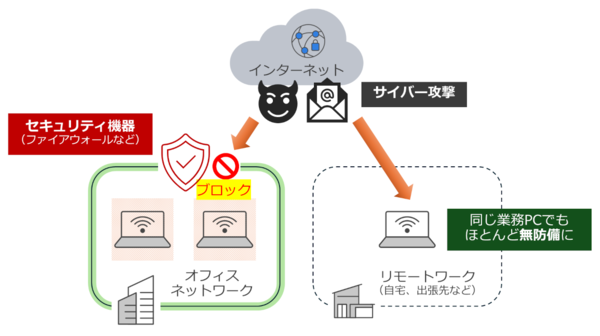

オフィス勤務の場合、業務PCはファイアウォールなどのセキュリティ機器で守られたオフィスネットワークに接続して使う。だが、その業務PCをオフィス外や社員の自宅に持ち出すと、ほとんど無防備な“丸腰”の状態でインターネットに接続することになる。持ち出したPCにもアンチウイルスソフトは入っているだろうが、それではフィッシング詐欺などの幅広いセキュリティ脅威すべてには対抗できない。

通常、オフィスネットワークとインターネットの“出入口”(ゲートウェイ)には「FortiGate」などのファイアウォール製品が設置されており、セキュリティ脅威の侵入や、内部からの情報漏洩をブロックしてくれる。

今回取り上げたフィッシング詐欺も、仮に社員のPCがオフィスネットワークに接続されていれば、ファイアウォールが詐欺サイトへのアクセスをブロックできたようだ。しかし、社員の自宅ネットワークにはそうしたセキュリティ機能がなく、被害につながってしまったわけだ。

もうひとつ、リモートワーク時のセキュリティ対策が不十分なまま見過ごされてきた経緯として「VPN」の存在がある。

コロナ禍以前、少人数の社員が外出先で業務PCを使う際には、オフィスネットワークにVPN接続して社内の業務サーバーにアクセスする方法が取られていた。外出先でインターネットにアクセスする場合も、VPNでいったんオフィスネットワークを経由するかたちにすれば、社内にいるのと変わらないレベルのセキュリティが担保できていた。

しかし近年では、リモートワークを行う人数が増え、業務PCの主なアクセス先が社内サーバーからクラウドサービスに代わった。こうなると、VPN経由よりもインターネットで直接クラウドにアクセスするほうが効率が良い(レスポンスも良い)。そのため、今回の事故のようにリスクを抱えたまま直接インターネットに接続し、セキュリティ事故に遭うケースが増えている。

SASE:クラウド利用やリモートワークが増えた時代の新たなセキュリティ

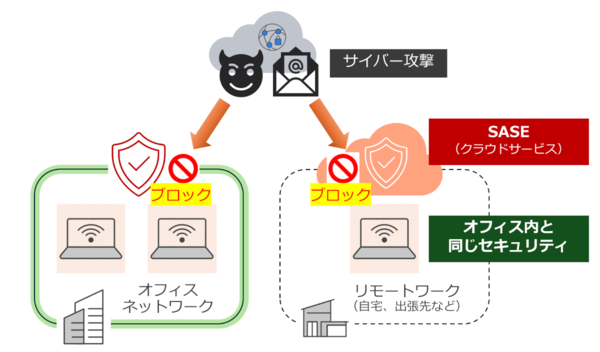

こうした課題に対する新たなソリューションとして、近年、人気を集めているのが「SASE」(セキュアアクセスサービスエッジ、「サッシー」と読む)である。

SASEのコンセプトはシンプルだ。先ほど触れたように、従来はオフィスネットワークの“出入口”にファイアウォールなどを設置し、そこを通過するトラフィックにセキュリティを適用していた。SASEは、これを同じことをクラウド上に設置した“出入口”で行う。業務PCのトラフィックをすべてSASE経由にしてしまえば、同じように脅威の監視、ブロックができるわけだ。

SASEは、さまざまなネットワークセキュリティを統合して提供する。たとえば、インターネット側からの攻撃通信をブロックするファイアウォールのほか、危険なWebサイトへのアクセスやマルウェアのダウンロードをブロックするSWG(セキュアウェブゲートウェイ)、VPNよりも詳細なチェックを行いつつアプリケーションへの安全なリモートアクセスを許可するZTNA(ゼロトラストネットワークアクセス)といった機能だ。

SASEは、大容量のネットワークを備えたクラウドデータセンターで提供されるので、クラウドサービスへのアクセスもレスポンスが良い。海外出張などの場合でも、最寄りのクラウドデータセンターにあるSASEに接続すれば、国内にいるのと変わらずセキュアにアクセスができる。

FortiSASE:“オフィスと同じセキュリティ”を実現、運用管理も容易

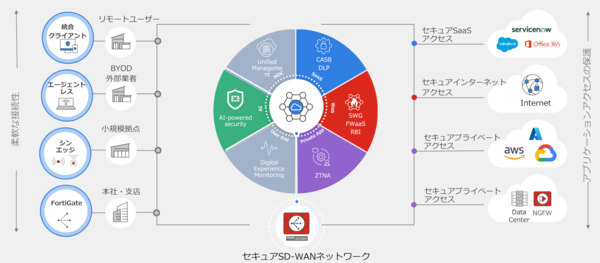

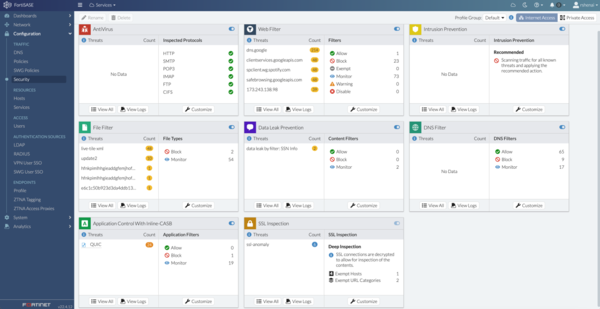

フォーティネットのFortiSASEは、市場で代表的なSASEサービスのひとつだ。豊富な機能を備えているため、ここで一つひとつを紹介することはできないが、主な特徴とメリットは次のとおりだ。

○リモートワークでもオフィスと同じセキュリティが実現:

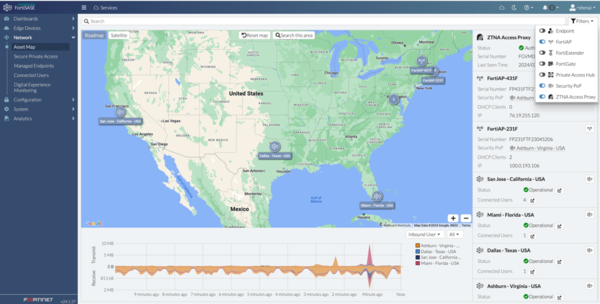

FortiSASEは、オフィス設置型のファイアウォール「FortiGate」と同じOSで動作しており、まとめて監視や管理ができるため、IT担当者の業務負荷を増やさずに導入できる。設定項目も共通であり、同じセキュリティポリシーが適用できるので、リモートワーク環境であってもオフィスにいるのと同じセキュリティが担保できる。

また小規模なオフィスや店舗であれば、FortiGateの代わりとして、FortiSASEとの統合機能を備えたアクセスポイント「FortiAP」やネットワークスイッチ「FortiSwitch」を設置し、セキュリティを適用することが可能だ。

○リモートでも業務PCの監視が簡単に:

リモートワーク中の業務PCであっても、IT担当者は「リスクの高いWebサイトにアクセスしていないか」「許可されていないクラウドサービスを“シャドーIT”で使っていないか」「危険なアプリケーションがインストールされていないか」「OSやアプリケーションの脆弱性が放置されていないか」など、幅広いセキュリティ状態が監視できる。もちろん、危険な通信はブロックも可能だ。リモートから一元監視できるので、リモートワークの利便性を失うことなく、IT担当者の業務負荷を軽減できる。

○PCにインストールするエージェントソフトは1つだけ:

FortiSASEに接続するためには、業務PCに「FortiClient」というエージェント(クライアントソフト)をインストールすることになる。ただしこのFortiClientには、SASEだけでなく、エンドポイント保護(アンチウイルスやサンドボックス)、アプリケーション体験品質の監視(DEM:デジタルエクスペリエンスモニター)、脆弱性アセスメントといった機能も統合されている。いくつものエージェントをインストールする必要がないので、導入や管理の手間が省け、業務PCの動作も重くなりにくい。

■セキュリティ事故、その後日談:

セキュリティ事故の起きたR社では、社員が安心してリモートワークができるようにFortiSASEを導入することに決めた。その導入に合わせて、これまで社内に設置していたセキュリティ機器や、PCにインストールしたセキュリティソフトの“棚卸し”を行い、FortiSASEに統合できるものは統合してコスト圧縮を図る計画だ。

さらに、これまで着手できていなかったクラウドサービスアクセス時のセキュリティ強化も、FortiSASEのZTNA機能を使って進める方針である。セキュリティ事故が発生したことで、社員もIT担当者も一時は冷や汗をかいたが、結果的には“災い転じて福となる”かもしれない。

※この記事で紹介したストーリーはフィクションです。実在する組織や人物とは関係ありません。

この連載の記事

- 第14回

sponsored

化学メーカーの研究データが漏洩! 脆弱性診断が見落としたVPN装置… どうやったら防げた? - 第13回

sponsored

病院から患者の個人情報漏洩! “AI世代”研修医が引き起こしたシャドーAI事故……どうやったら防げた? - 第12回

sponsored

工場内からサイバー攻撃発生、しかし攻撃元が見つからない! ……どうやったら防げた? - 第11回

sponsored

工場の“サポート切れOSパソコン”がランサムウェアの感染源に! ……どうやったら防げた? - 第10回

sponsored

広告制作で無許可の“シャドーAI”利用、発表前の商品情報が漏洩! どうやったら防げた? - 第9回

sponsored

建設現場で協力会社のPCがランサムウェア感染、工事がストップ! どうやったら防げた? - 第8回

sponsored

ニセ広告にだまされ社員のPCがランサムウェア感染! どうやったら防げた? - 第7回

sponsored

社員の“シャドーAI”利用で、取引先の情報が漏洩! どうやったら防げた? - 第6回

sponsored

95Gbpsの大規模DDoS攻撃で、予約サイトがサービス停止に! どうやったら防げた? - 第5回

sponsored

クラウドのサービス開発で健康データ4万件が漏洩の危機! どうやったら防げた?

この記事の編集者は以下の記事もオススメしています

-

TECH

フォーティネット、統合型SASEに生成AIアシスタントとソブリンオプション -

TECH

フォーティネットジャパン新社長が2022年度の事業戦略を説明 -

sponsored

セキュリティを意識しないテレワーク環境を構築した北海道新聞社 自らの保守でランサムウェアの脅威を防ぐ -

sponsored

ニトリはネットワークの運用・管理も「自前主義」 SD-WANで実現したコスト削減とビジネスの進化 -

sponsored

リモートワークもオフィス回帰も いろいろな働き方、SASEなら受け止められる -

sponsored

Microsoft Ignite参戦! フォーティネットが示すAzureセキュリティの未来 -

sponsored

ホテルモントレ、高度化するサイバー攻撃を24時間365日体制のEDR運用で守る -

sponsored

クラウド導入を機に「一人一アカウント体制」を整備したNINS ベスト・オブ・ブリードの10社を統合 -

TECH

【提言】ゼロトラストは“性善説”の日本企業になじみにくい? -

sponsored

「自分たちの工場のセキュリティは自分たちで守る」 現場と一体になって進めたリコーのOTセキュリティ -

sponsored

建設現場で協力会社のPCがランサムウェア感染、工事がストップ! どうやったら防げた?