キヤノンMJ/サイバーセキュリティ情報局

検出数が急増したWin32/Kryptikの亜種 2022年12月のマルウェア検出状況

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「 2022年12月マルウェアレポート」を再編集したものです。

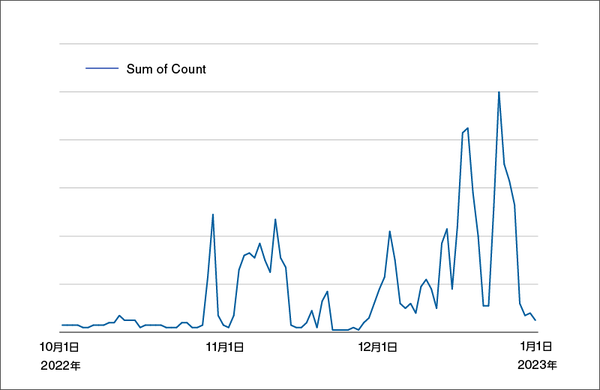

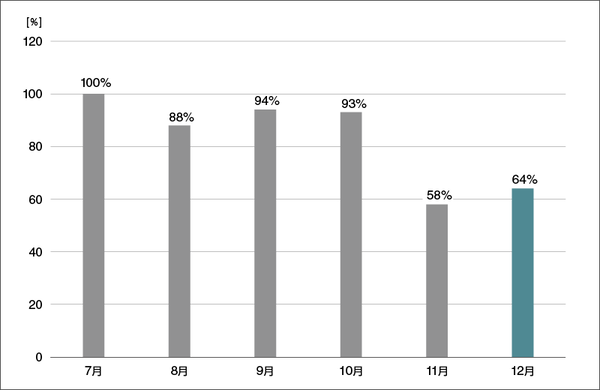

2022年12月(12月1日~12月31日)にESET製品が国内で検出したマルウェアの検出数の推移は、以下のとおりです。

国内マルウェア検出数※1の推移

(2022年7月の全検出数を100%として比較)

※1検出数にはPUA(Potentially Unwanted/Unsafe Application:必ずしも悪意があるとは限らないが、コンピューターのパフォーマンスに悪影響を及ぼす可能性があるアプリケーション)を含めています。

2022年12月の国内マルウェア検出数は、2022年11月と比較して微増しました。検出されたマルウェアの内訳は以下のとおりです。

国内マルウェア検出数※2上位(2022年12月)

| 順位 | マルウェア | 割合 | 種別 |

| 1 | JS/Adware.Agent | 13.4% | アドウェア |

| 2 | JS/Packed.Agent | 10.5% | パックされた不正なJavaScriptの汎用検出名 |

| 3 | DOC/Fraud | 8.2% | 詐欺サイトのリンクが埋め込まれたdocファイル |

| 4 | HTML/Pharmacy | 7.6% | 違法薬品の販売サイトに関連するHTMLファイル |

| 5 | JS/Adware.TerraClicks | 5.5% | アドウェア |

| 6 | JS/Adware.Sculinst | 3.0% | アドウェア |

| 7 | HTML/Phishing.Agent | 2.8% | メールに添付された不正なHTMLファイル |

| 8 | HTML/FakeAlert | 1.8% | 偽の警告文を表示させるHTMLファイル |

| 9 | Win32/Kryptik | 1.5% | 難読化されたWin32形式のファイルの汎用検出名 |

| 10 | HTML/ScrInject | 1.4% | HTMLに埋め込まれた不正スクリプト |

※2 本表にはPUAを含めていません。

12月に国内で最も多く検出されたマルウェアは、JS/Adware.Agentでした。

JS/Adware.Agentは、悪意のある広告を表示させるアドウェアの汎用検出名です。Webサイト閲覧時に実行されます。

12月の国内マルウェア検出数上位の9位にWin32/Kryptikがランクインしました。Win32/Kryptikの検出数は11月頃から増加傾向にあり、12月の検出数は先月比で約2倍、先々月比では約5倍です。この増加率はマルウェア全体で見ても特に目立ったものとなっています。

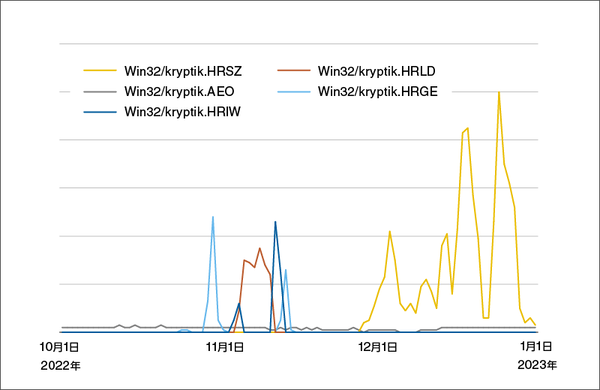

Win32/Kryptikは難読化が施されたファイルの汎用検出名であり、その検出数は多くの亜種の合算です。どの亜種の検出数が増加しているのかを確認するために、亜種ごとの検出数の変化をグラフに示しました。これら5種類の亜種は、2022年7月からの半年間の検出数上位5種です。

検出数上位5種の推移データから、12月のWin32/Kryptikの検出数急増はWin32/Kryptik.HRSZが原因だと考えられます。

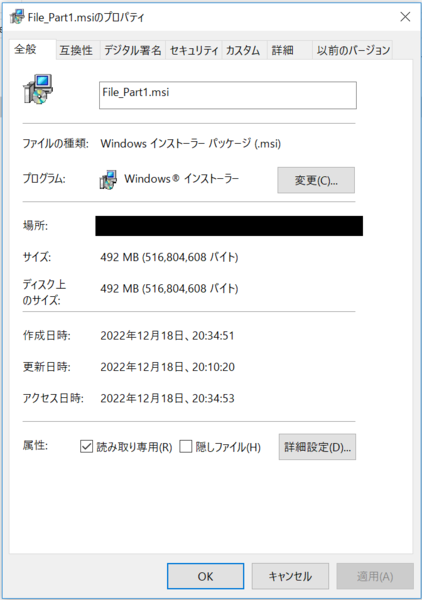

Win32/Kryptik.HRSZは、主にMSIファイル(Windows Installer)やそれをZIP形式に圧縮した形でインターネット上に出回っています。ZIP形式の場合は、中にMSIファイルの実行を促すテキストファイルが含まれているものも確認しました。Win32/Kryptik.HRSZのファイル名はWindows OSのアップデートファイルを装ったものになっており、誤って実行してしまうとパソコンにマルウェアがインストールされます。

また、Win32/Kryptik.HRSZの特徴的なダウンロード元として「cdn[.]discordapp[.]com」から始まるURLを確認しています。このURLは、オンラインチャットアプリの「Discord」でファイル共有した際に作成されるURLです。Discordを通じたファイル共有はセキュリティ製品によるアクセスのブロックをすり抜けるために、多くの攻撃者に悪用されています。

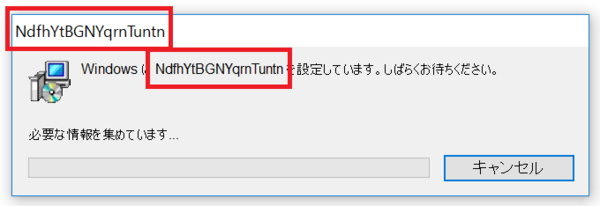

このMSIファイルを実行すると、以下のようなポップアップウィンドウが表示され、マルウェアのダウンロードが行われます。一見すると普通のWindows Installerのようですが、表示されるプログラム名が自動生成された文字列になっています。

Win32/Kryptik.HRSZ実行時のプロセスツリーは以下のようになっています。連鎖的に3回実行されるmsiexecというプロセスが、Windows Installerを実行するプログラムです。

それぞれのプロセスは以下のような処理を行っています。

1回目 Cドライブ直下にMSIファイルの複製を作成

2回目 C:¥Windows\InstallerフォルダーにMSIファイルの複製とMSI****.tmp(DLL)を作成

3回目 MsiExec.exeのカスタムアクションでDLLであるMSI****.tmpを呼び出し

こうしたMSIファイルを利用したマルウェアのインストール手法は、過去にLokiBot※3やMagniber※4の配布でも確認されており、検出を困難にする目的で攻撃者に悪用されているものと思われます。

※3 Windows Installer “msiexec.exe” を利用して「LokiBot」感染に誘導

※4 正常な Windows インストーラー(MSI)に偽装した Magniber の配布が再開(2/22)

Win32/kryptik.HRSZに関連した記事を、1月2日にイスラエルのセキュリティ企業が公開しました。※5この記事によれば、Win32/Kryptik.HRSZはRaspberry Robinと呼ばれるマルウェアの新型であり、感染するとC2サーバーから更なる悪意あるソフトウェアがインストールされる可能性があるとされています。

※5 Raspberry Robin Detected ITW Targeting Insurance & Financial Institutes In Europe|Security Joes

今回のレポートでは、12月に検出数が急増したWin32/Kryptikの亜種を紹介しました。

このマルウェアは、Windows Installerを悪用し、非常に気づきにくい形でパソコン内部に侵入します。このようなマルウェアへの感染を防止するためには、平時からセキュリティソフトを最新にアップデートし、信頼できないサイトからはファイルをダウンロードしないことが大切です。

常日頃からリスク軽減するための対策について

各記事でご案内しているようなリスク軽減の対策をご案内いたします。下記の対策を実施してください。

1.セキュリティ製品の適切な利用

1-1. ESET製品の検出エンジン(ウイルス定義データベース)をアップデートする

ESET製品では、次々と発生する新たなマルウェアなどに対して逐次対応しています。最新の脅威に対応できるよう、検出エンジン(ウイルス定義データベース)を最新の状態にアップデートしてください。

1-2. 複数の層で守る

ひとつの対策に頼りすぎることなく、エンドポイントやゲートウェイなど複数の層で守ることが重要です。

2.脆弱性への対応

2-1. セキュリティパッチを適用する

マルウェアの多くは、OSに含まれる「脆弱性」を利用してコンピューターに感染します。「Windows Update」などのOSのアップデートを行なってください。また、マルウェアの多くが狙う「脆弱性」は、Office製品、Adobe Readerなどのアプリケーションにも含まれています。各種アプリケーションのアップデーを行なってください。

2-2. 脆弱性診断を活用する

より強固なセキュリティを実現するためにも、脆弱性診断製品やサービスを活用していきましょう。

3.セキュリティ教育と体制構築

3-1. 脅威が存在することを知る

「セキュリティ上の最大のリスクは“人”だ」とも言われています。知らないことに対して備えることができる人は多くありませんが、知っていることには多くの人が「危険だ」と気づくことができます。

3-2. インシデント発生時の対応を明確化する

インシデント発生時の対応を明確化しておくことも、有効な対策です。何から対処すればいいのか、何を優先して守るのか、インシデント発生時の対応を明確にすることで、万が一の事態が発生した時にも、慌てずに対処することができます。

4.情報収集と情報共有

4-1. 情報収集

最新の脅威に対抗するためには、日々の情報収集が欠かせません。弊社を始め、各企業・団体から発信されるセキュリティに関する情報に目を向けましょう。

4-2. 情報共有

同じ業種・業界の企業は、同じ攻撃者グループに狙われる可能性が高いと考えられます。同じ攻撃者グループの場合、同じマルウェアや戦略が使われる可能性が高いと考えられます。分野ごとの ISAC(Information Sharing and Analysis Center)における情報共有は特に効果的です。

※ESETは、ESET, spol. s r.o.の登録商標です。Windows、Win32は、米国Microsoft Corporationの、米国、日本およびその他の国における登録商標または商標です。

引用・出典元

・Windows Installer “msiexec.exe” を利用して「LokiBot」感染に誘導|Trend Micro

https://www.trendmicro.com/ja_jp/research/18/b/victims-are-led-to-lokibot-indections-using-the-windows-installer-msiexec-exe.html

・正常なWindows インストーラー(MSI)に偽装した Magniber の配布が再開 (2/22)|ASEC

https://asec.ahnlab.com/jp/32161/

・Raspberry Robin Detected ITW Targeting Insurance & Financial Institutes In Europe|Security Joes

https://www.securityjoes.com/post/raspberry-robin-detected-itw-targeting-insurance-financial-institutes-in-europe