キヤノンMJ/サイバーセキュリティ情報局

情報セキュリティの3大要素CIA(Confidentiality/Integrity/Availability)とは

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「情報セキュリティのCIA?対策すべき脅威と守るべき資産とは?」を再編集したものです。

近年、サイバー攻撃の激化やリモートワークなど業務環境の変化により、企業の「情報資産」はさまざまな場所に保存されるようになった。こうした背景から、企業は改めて情報セキュリティについて見直す必要性に迫られている。その際に重要とされる考え方「情報セキュリティのCIA」について、詳しく解説する。

ますます高まる情報セキュリティの重要性

ランサムウェア攻撃や標的型攻撃をはじめ、企業の情報資産を狙う攻撃に関する話題を新聞やテレビ、ウェブメディアなどでたびたび見聞きするようになった。年々、サイバー攻撃は高度化・巧妙化しており、組織的かつ計画的な犯行も増加傾向にある。攻撃対象は大企業にとどまらず、中小・零細企業や行政機関などあらゆる組織が攻撃対象となり得る。では、そもそも情報資産とはどのようなもので、どのようなリスクがあるのだろうか。

1) 情報資産とは何か

企業活動の中で生じるあらゆるデータのうち、価値を有するとみなされる情報を情報資産と呼ぶ。例えば、マイナンバーを含む従業員の個人情報や取引先情報、仕様書やソースコードなどの製品に関する機密情報などが挙げられる。

昨今急速に進んだデジタル化により、情報資産の量が肥大化するだけでなく、社内の従業員が利用する端末やサーバー、加えてクラウドサーバーやUSBメモリーなど、情報資産はさまざまな場所に遍在するようになった。こうした環境の変化を攻撃者はチャンスと捉え、情報セキュリティの脆弱な個所を狙いサイバー攻撃を仕掛け、情報資産の窃取を試みようとするのだ。

2) 情報セキュリティが侵害されることのリスク

企業の情報セキュリティが侵害されることで、以下のようなリスクが生じ得る。

・個人情報や機密情報の漏えい

企業内に保存された従業員や取引先の個人情報、製品や特許技術などの重要な機密情報が漏えいするリスクがある。

・ウェブサイトの改ざん

ウェブ管理システムのログイン情報が窃取された結果、不正アクセスに遭い、自社のウェブサイトが不正に改ざんされてしまう。

・システムの停止、破壊

業務システムの開発・運用に関わるサーバーなどが侵害されることで、システム停止やシステムそのものの破壊が行なわれる。

・情報漏えいなどによる取引停止や損害賠償

先述のようなリスクに伴って情報漏えいなどのインシデントが発生した場合、顧客との取引が継続できないばかりか、二次被害が生じた場合などは損害賠償を求められる可能性もある。

・従業員の士気の低下や離職

セキュリティ侵害によって従業員はイレギュラーな対応を余儀なくされ、多くのストレスを受け、状況によっては従業員自身の責任問題に発展する恐れもある。また、組織の将来性に不安を抱き、離職を検討する従業員も増加しかねない。

・風評被害

セキュリティ侵害を受けたという事実が広まることで、企業のイメージダウンにつながり、現在あるいは将来の取引、採用などに深刻な影響を与える可能性も考えられ得る。

これらのリスクはひとつ間違えば、企業の存続そのものを脅かしかねないインシデントに発展する恐れがある。コロナ禍において普及したリモートワークなどの影響もあり、従業員が働く環境は多様化している。企業はその規模を問わず、改めて情報セキュリティについて考え直す時期に来ている。

セキュリティインシデントとは?頻発するサイバー攻撃へどう対処すべきか

https://eset-info.canon-its.jp/malware_info/special/detail/220621.html

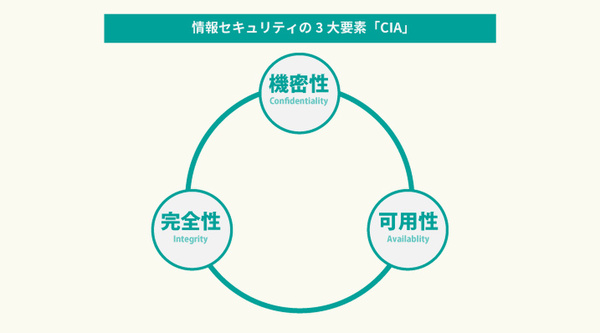

情報セキュリティの3大要素、CIAとは

情報セキュリティの対策を検討する際に重要とされるのが、CIAという3大要素を考慮することだ。CIAは「Confidentiality/機密性」、「Integrity/完全性」、「Availability/可用性」の頭文字を取ったものである。これらの要素を適切に満たすことが、情報セキュリティを担保する上では欠かせない。

1) 機密性(Confidentiality)

機密性とは情報資産へのアクセスを適切にコントロールできていることである。具体的には、システムあるいはデータへのアクセス権限の設定やパスワードポリシーの設定などだ。また、機密性はITに限ったことではない。サーバーエリアへの入退室管理など、物理的な対策も含まれる。

2) 完全性(Integrity)

完全性とはその情報資産が改ざんや破損のない状態のことを意味する。いかに機密性の高い場所に保存されていたとしても、データそのものが改ざんされていれば元も子もない。変更履歴・ログを残す、電子証明書を付与するといった対策が考えられる。

3) 可用性(Availability)

可用性とは必要な情報をいつでも取り出せる状態を指す。システムに障害が生じた際でも迅速に復旧できる、あるいは冗長化しておくことで、一部のサーバーがダウンしても業務を通常通り遂行できるようにするといった対策などが挙げられる。また、近年ではパンデミックのような出社できない事態に備え、クラウドサービスなどを導入する企業も増加している。

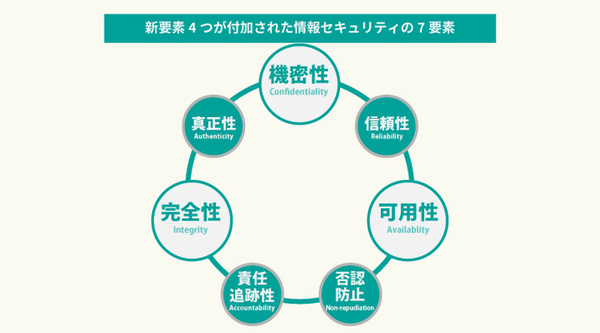

情報セキュリティ7要素とは

近年、情報セキュリティは先述の3つに加えて、拡張定義として以下の4つが追加されている。これら7つを指して「情報セキュリティの7要素」とも呼ばれる。

1) 真正性(Authenticity)

真正性は情報にアクセスする人間が「正しい人間かどうか」を検証し担保できる状態を指す。認証情報の漏えいなどによるなりすましを防ぐために、多要素認証の導入やふるまい検知による異常行動の検知を行なうといった対策が挙げられる。

2) 責任追跡性(Accountability)

責任追跡性とは「誰が、いつ、どの情報に」アクセスしたのかをログとして残し、インシデントが生じた際に直ちに要因を調査できる状態を指す。ユーザーのログだけでなく、管理者のログも残しておくのが望ましい。

3) 否認防止(Non-repudiation)

否認防止はインシデントが生じた際、当該要因となった人物がその証跡を隠滅できない状態を実現する対策のことだ。アクセスや操作状況をログとして記録することなどが対策として挙げられる。

4) 信頼性(Reliability)

信頼性は情報システムが設計した意図に沿って動作している状態のことを指す。脆弱性診断やペネトレーションテスト、セキュアコーディングなどの対策が挙げられる。

システム侵入の実現性を検証するペネトレーションテストとは?【前編】

https://eset-info.canon-its.jp/malware_info/special/detail/200915.html

企業の情報セキュリティにおける脅威

企業の情報セキュリティにおける脅威はサイバー攻撃だけとは限らない。大きく以下の3つの観点に分類できる。セキュリティソフトの導入にとどまらず、複合的に情報セキュリティを見直さなければならない点には注意が必要だ。

1) 技術的脅威

技術的脅威とはランサムウェアやEmotetなどのマルウェア、クロスサイトスクリプティングやバッファオーバーフローなど脆弱性を狙った攻撃など、いわゆるプログラムやシステムを介した攻撃を指す。こうした攻撃を受ける余地があるかどうか、セキュリティ対策を検討する際には考える必要があるだろう。

2) 人的脅威

人的脅威としてはUSBメモリーの紛失や操作ミスによるデータ紛失といったヒューマンエラー、またはシステムの破損などが該当する。さらに、従業員や退職者などが意図して機密情報を持ち出す内部犯行などもこの脅威に該当する。

3) 物理的脅威

物理的脅威とは災害による施設の破損や、情報端末の落下による破損などが考えられる。また、経年劣化による故障なども物理的脅威に含まれる。

コロナ禍を経て急速に普及したリモートワークを背景に、企業から許可されていない端末やクラウドサービスを使用する「シャドーIT」も増加した。シャドーITが常態化していたとすれば、内部犯行による情報流出を把握する難易度は高まるだろう。

情報セキュリティ意識に関する実態調査レポート2021~コロナ禍で高まる「シャドーIT」の情報セキュリティリスク~

https://eset-info.canon-its.jp/malware_info/special/detail/210708.html

セキュリティ対策は可能な取り組みから

企業・組織において情報セキュリティを担保するために求められることは少なくない。だからこそ、企業・組織のリーダーたる経営者あるいは事業責任者のコミットが求められるのだ。セキュリティ対策の必要性を経営層が認識し、社内で共通認識を持つことがまず第一歩となる。

現時点で十分なセキュリティ対策が講じられていない場合、まずはできることから始めることだ。例えば、IPAでは「中小企業の情報セキュリティ対策ガイドライン」を発刊している。その中に記載されている「情報セキュリティ5か条」は以下の通りだ。

・OSやソフトウェアは常に最新の状態にしよう

・ウイルス対策ソフトを導入しよう

・パスワードを強化しよう

・共有設定を見直そう

・脅威や攻撃の手口を知ろう

これらは予算が制限される中小・零細企業でも取り組みやすい項目ばかりではないだろうか。掛け声倒れに終わらないよう、まずは取り組めるものから行動に移して、改善活動を継続していくアプローチが求められている。