ポイントを速習!「Azureの基礎(AZ900)」をみんなで学ぶ 第13回

実際にNSG(Network Security Group)とVNet Service Endpointを構成してみる

Azureのセキュリティで知っておきたいこと、対策の基礎【後編】

2021年03月26日 08時00分更新

本連載「ポイントを速習!『Azureの基礎(AZ900)』をみんなで学ぶ」では、FIXERの若手エンジニアたちがマイクロソフトの「Azureの基礎(AZ900)」公式ラーニングパスに沿いつつ、Azureを使ううえで覚えておくべき基礎的かつ重要なポイントだけ※をわかりやすくまとめます。実際に手を動かして学ぶハンズオンのコーナーもありますので、皆さんもぜひ一緒に学んでいきましょう。

(※ 本連載はAZ900試験の受験対策を目的としたものではなく、出題範囲すべてを網羅するものではありません)

はじめに

連載「ポイントを速習!『Azureの基礎(AZ900)』をみんなで学ぶ」の第13回目では、Microsoft Azure上のコンピュータシステムをセキュリティで保護するアプローチについて学んでいきます。

前編記事では、Azureのセキュリティ対策を行ううえで知っておく必要がある「複数のレベルの保護を行う多層防御の考え方」や「セキュリティ対策で提供される各サービス」、「Azureでセキュリティに取り組む上で理解すべき共有責任とその管理範囲」の概要を紹介しました。

今回の後編記事は実践編として、前編で学んだ内容に基づき、多層防御に含まれる「NSG(Network Security Group)」や「VNet Service Endpoint」をハンズオンで構築してみましょう。なお今回のハンズオンを行う前提として、Azureサブスクリプション(無料アカウントでも問題ありません)と、ネットワークやストレージ、仮想マシン(VM)に関する基本的な知識が必要になります。

今回の目次

●NSG(Network Security Group)とは

-セキュリティ規則の中身

●VNet Service Endpointとは

-類似サービス(Private Link)

●[実践]NSGを使って接続を制限する

●[実践]VNet Service Endpointを使ってリソース間接続を制御する

NSG(Network Security Group)とは

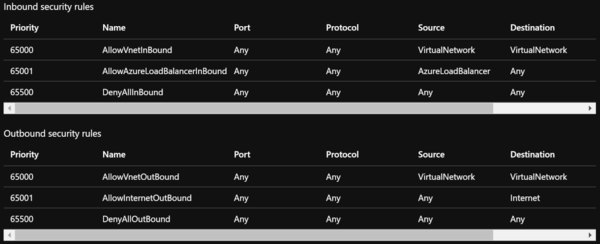

NSGを使うと、Azure VNet内のリソースが送受信するトラフィックをフィルター処理することができます。フィルター処理のルールである「セキュリティ規則」で定義された「送信元/送信先」「ポート」「プロトコル」などに基づき、I/Oトラフィックの通過を許可または拒否します。

ユーザーは、サブスクリプションで定められた任意の個数までセキュリティ規則を追加できます。また、あらかじめ何種類かのリソースとのI/Oトラフィックを許可/拒否するプリセットも準備されており、実現したい規則を手軽に適用できます。

セキュリティ規則の中身

セキュリティ規則の中身を見てみましょう。次のようなプロパティが定義されています。

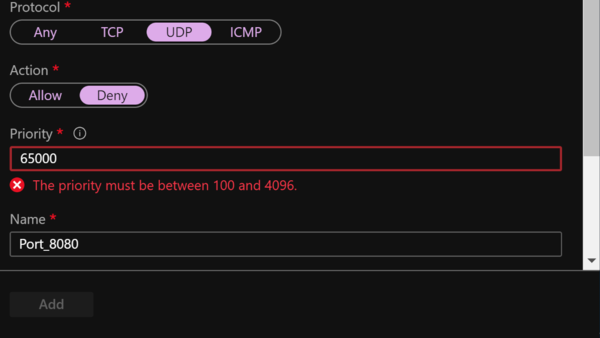

一般には、通信元(Source)、通信元ポート、通信先(Destination)、通信先ポート、プロトコルという5組の情報を設定し、優先度(Priority)に基づいて通信の可否が判断されます。

注意点として、「同じ優先度」で「同じ送受信方向」のセキュリティ規則は作成できず、エラーが出ます。優先度が重複しないように設定してください。

VNet Service Endpointとは

VNet Service Endpoint(仮想ネットワークサービスエンドポイント。以下、VSE)は、Azureの内部インフラネットワーク上で最適化されたルートを介して、各種Azureリソースへ安全に直接接続ができるサービスです。

VSEを使用することで、重要なリソースへのアクセスをVNet内のみで完結させることができます。また、VNet内のプライベートIPは、VNet上のパブリックIPを必要とせずに、各種リソースのエンドポイントに接続できるようになっています。

VSEの主なメリットをまとめると、次のようになります。

●リソースのセキュリティが強化される

VSEでは、VNetのIDをAzureサービス単位に拡張することで、リソースのアクセス先をVNetのみに制限できます。VSEを適用したいVnetでアクセス規則を作成することで、パブリックインターネットからリソースにアクセスできないよう設定できます。

●VNet間の最適なルーティング

VSEを使うと、リソースのエンドポイントは常にVNetを通じてアクセスされます。そのトラフィックはすべてAzureの内部ネットワーク上を流れるため、強制トンネリングによりトラフィック自体に影響を与えることなく、監査や監視を行うことができるようになります。

●手軽な設定項目

IPアドレスベースのファイアウォールでリソースを保護するために、VNetで予約したパブリックIPを使う必要がなくなります。VSEの設定ではNATやゲートウェイを意識することなく、GUIを使ってサブネットを指定するだけで簡単に構築できるようになっています。

類似サービス(Private Link)

VSEに類似したサービスとして「Azure Private Link」というものもあります。これを使うと、VNetにあるプライベートエンドポイントやStandard LB(Load Balancer)の一部を使って、Azure内のリソースへ接続できるようになります。

Azure Private LinkでもVSEと同様に、VNetとリソース間のトラフィックはAzureの内部ネットワークを通るので、セキュリティやルーティング効率のうえでメリットがあります。また、Private Linkとモニタリングツールの「Azure Monitor」は連携できるので、データのログをアーカイブしたり、「Azure Event Hub」へのストリーム配信をしたりすることもできるようです。

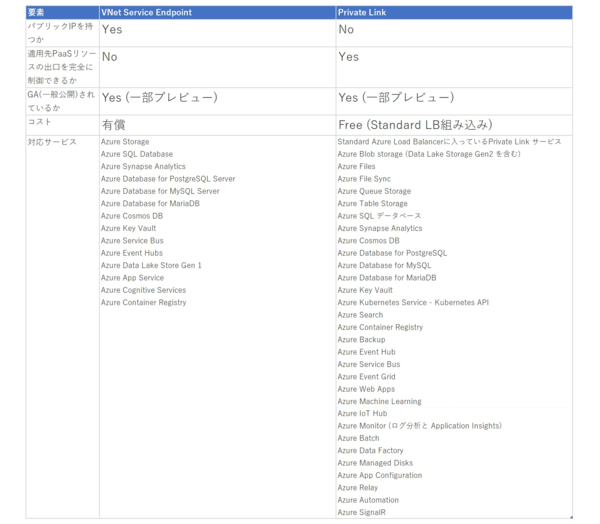

「それならば、VNet Service EndpointとPrivate Linkは何が違うんだろう?」と思われる方も多いと思いますので、以下に比較表を置きます。Private Linkのほうが対応するリソースが多く、セキュリティや価格の面でも便利であるように見えますね。

この連載の記事

-

第12回

TECH

Azureのセキュリティで知っておきたいこと、対策の基礎【前編】 -

第11回

TECH

Azureの利用コストを管理、予測して支出を最適化する -

第10回

TECH

Azureの基本的なネットワークサービスを理解する【後編】 -

第9回

TECH

Azureの基本的なネットワークサービスを理解する【前編】 -

第8回

TECH

Azureのストレージサービスを理解し「SQL Database」に触れてみる -

第7回

TECH

「Azure VM」などAzureの幅広いコンピューティングサービスを知る -

第6回

TECH

Azureの主な管理ツールを知り、リソースを管理する【後編】 -

第5回

TECH

Azureの主な管理ツールを知り、リソースを管理する【前編】 -

第4回

TECH

Azureのインフラ構成とサービス可用性を高める仕組み -

第3回

TECH

Azureの代表的なサービスを知る/使ってみる【後編】 - この連載の一覧へ