ESET/マルウェア情報局

2020年に多数検出が確認されたダウンローダー「Dridexダウンローダー」を解析

本記事はキヤノンマーケティングジャパンが提供する「マルウェア情報局」に掲載された「フィッシングメールによって拡散されたDridexダウンローダーの解析レポートを公開」を再編集したものです。

キヤノンマーケティングジャパン(キヤノンMJ)は、2020年日本国内において「Dridex(ドライデックス)」の感染を狙ったダウンローダーを複数確認しました。Dridexはボットネットを形成するバンキングマルウェアです。主な侵入経路はフィッシングメールであり、感染するとオンラインバンキングなどの認証情報や機密情報が窃取されます。

今回の解析結果により、従来のDridexダウンローダーに比べ、Excelファイル、Wordファイル、VBSファイルなど様々な形式が存在することが判明しました。さらにDridexダウンローダーは、あまり利用されていないVBAのレイアウトを利用したり、環境により動作が異なったりするなどさまざまな仕組みが施されており、セキュリティソフトの検知を避け、解析を妨害する狙いがあることが明らかになりました。

本レポートでは、Dridexの主な侵入経路となるフィッシングメールと添付されたダウンローダーの動作について、2020年4月と7月にそれぞれ確認された特徴や違いなどを紹介します。

■“フィッシングメールによって拡散されたDridexダウンローダーの解析レポート”の主な内容

■2020年に日本国内でDridexの感染を狙ったダウンローダーを多数確認

2020年、Dridexの感染を狙ったダウンローダーを数多く確認しています。

4月に日本で検出したVBA/TrojanDownloader.Agent(VBAを悪用したダウンローダー)を確認したところ、上位の亜種のほとんどがDridexの感染を狙ったダウンローダーでした。確認した亜種だけでもVBA/TrojanDownloader.Agent全体の80%近くを占めていました。また7月においてもDridexの感染を狙ったダウンローダーが引き続き確認されています。

■複数の形式のダウンローダー

Dridexのダウンローダーには、Excelファイル形式、Wordファイル形式、VBSファイル形式など様々な形式が存在します。

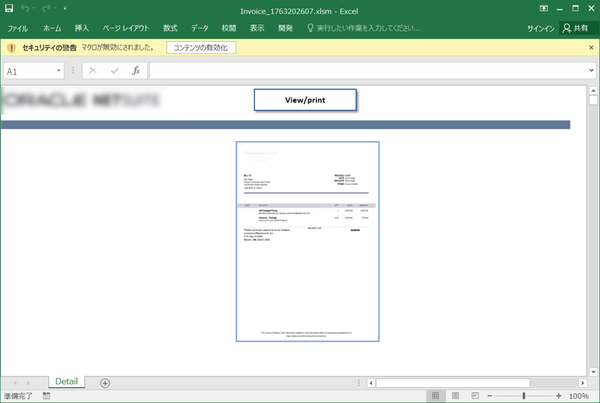

2020年4月、7月には、実在する複数の運送会社を装ったフィッシングメールや請求書を装ったフィッシングメールを確認しています。4月に確認された実在する運送会社を装ったメールでは、添付されているファイルを開くと、請求書を装った画像が表示され、そこからコンテンツの有効化をクリックするとWMI経由で実行されたPowerShellよりダウンロードされたDridexに感染します。

7月には、請求書を装ったダウンローダーが添付されたフィッシングメールが確認されました。そのメールに添付されているファイルを開き、コンテンツを有効化すると、Excelのプロセスから直接Dridexをダウンロードし、実行します。

本レポートでは、それぞれのダウンローダーの動きやDridex感染までの流れを詳細に解説しています。

■さまざまな解析妨害の仕組み

Dridexダウンローダーで利用されているVBAソースコードには、あまり利用されないLayoutイベントを利用して自動実行を行い、セル内から抽出した文字列をデコードして実行する処理が記載されているものもありました。これは、セキュリティソフトの検知を避ける狙いや解析を妨害する狙いがあるものと考えられます。

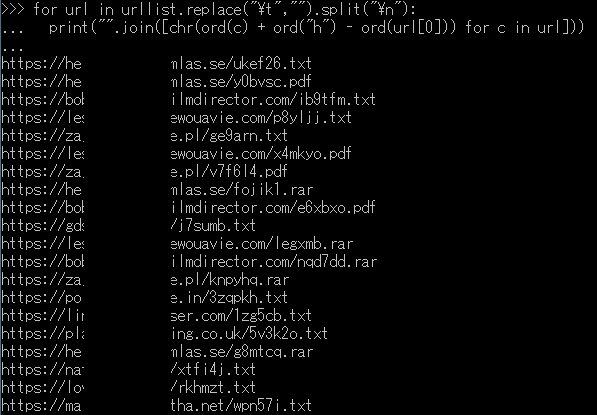

ダウンローダーが接続を試みるURLは、エンコードされた大量のURLリストから選択されます。これは自動解析や動的解析により抽出されたURLがシグネチャに登録される確率を減らしている可能性があります。一部のURLへの通信がブロックされていても、ブロックされていないURLが存在すればダウンロードが成功しDridexに感染する可能性があります。

本レポートではDridexダウンローダーのさまざまな解析妨害の仕組みについて詳細に解説しています。

マルウェアなどのインターネット上の脅威は日々高度化・巧妙化が進み、法人、個人を問わず金銭的被害や機密情報の漏えいなどリスクが増大しています。このような状況においては、被害に遭わないために最新動向を知り、適切なセキュリティ対策を実施することが重要です。

キヤノンMJグループはセキュリティソリューションベンダーとして、サイバーセキュリティに関する研究を担うサイバーセキュリティラボを中核に、最新の脅威やマルウェアの動向の情報収集および分析を実施しています。さらに、セキュリティ対策に必要な情報をレポートとして定期的に発行し、国内のセキュリティ対策の立案を支援しています