ポイントを速習!「Azureの基礎(AZ900)」をみんなで学ぶ 第9回

仮想ネットワーク(VNet)、サービスエンドポイント、ネットワークセキュリティグループ(NSG)を知る

Azureの基本的なネットワークサービスを理解する【前編】

2020年10月29日 08時00分更新

Azure Virtual Network(VNet)

Azure上に作成した仮想マシンなどのリソースを、インターネットやオンプレミスのデータセンター、他のクラウド上のリソースと接続するにはネットワークが必要です。前述したとおり、Azureのデータセンターには仮想ネットワークがSDNとして実装されており、ユーザーはこれを使って仮想ネットワークを作成、管理することができます。

このうち、仮想プライベートネットワークを提供するサービスは「Azure Virtual Network」と呼ばれ、通常は「VNet」と略されます。Azureクラウド内において他のネットワークと論理的に分離されたプライベートネットワークとして利用することができ、主に以下のような特徴を持ちます。

・パブリックIPアドレス、プライベートIPアドレスを取得できる

・1つのVNetリソースを複数のサブネットに分割できる

・インターネットや他のVNet、オンプレミス環境に接続できる

以下では、それぞれの特徴について詳しく見ていきましょう。

パブリックIPアドレス、プライベートIPアドレスを取得できる

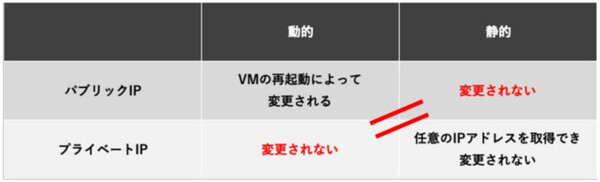

仮想マシンをVNetに接続することで、外部公開用のパブリックIPアドレス(グローバルIPアドレス)とプライベートIPアドレス(ローカルIPアドレス)を持つことができます。パブリックIPアドレス、プライベートIPアドレスには、それぞれ次の表のような特性があります。

パブリックIPアドレスは、VNetの配置されたリージョンのアドレス範囲からオプションで(必須ではない)設定できます。一方、プライベートIPアドレスは、後述するサブネットのアドレス範囲から割り当てることができ、設定は必須の項目となります。

アドレスの割り当て方法には、いずれも動的な割り当てもしくは静的な割り当てが選択できます。ただし、パブリックIPアドレスを動的に割り当てた場合は、仮想マシンの再起動によってIPアドレスが変更されるので注意が必要です。一方、プライベートIPアドレスを動的に割り当てた場合は、仮想マシンを再起動しても同じIPアドレスが割り当てられます。また静的な割り当ての場合は、当然ですがIPアドレスが変更されることはありません。

パブリックIPアドレスは、利用するAzureリージョンが保有するグローバルIPアドレスプールから割り当てられるため、任意のIPアドレスを指定することはできません。ただし「パブリックIPアドレスプレフィックス」という機能を用いることで、最大16個の連続したパブリックIPアドレスを事前に予約することができます。

1つのVNetリソースを複数のサブネットに分割できる

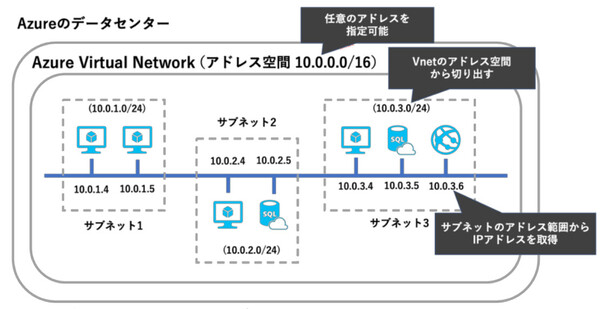

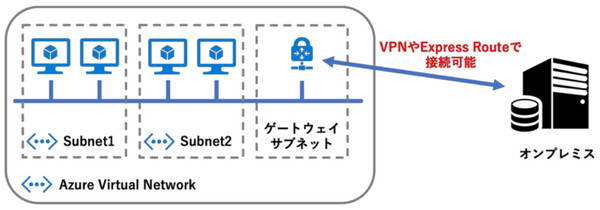

「サブネット」とは、VNetの仮想ネットワークを1つ以上のセグメントに分割するもの(サブネットワーク)です。1つのVNetを複数のサブネットに切り分け、たとえば開発環境/ステージング環境/本番環境のように、用途によって分離することが可能です。Azureの各種リソースは、このサブネット内にデプロイすることでプライベートIPアドレスが割り当てられ、ネットワークへの接続が可能になります。

上の図に示したように、個々のサブネットのプライベートIPアドレス範囲はVNetが持つアドレス空間から切り出されます。そして、サブネットの中に仮想マシンを配置すると、サブネットのアドレス範囲からIPアドレスを取得します。

仮想ネットワークのアドレス空間はあとから追加(拡張)することができますが、サブネットのアドレス範囲は、一度設定するとあとから変更することができません。もしもアドレス範囲が足りなくなってしまった場合、より大きなアドレス範囲を持つサブネットを新規作成して、そのサブネットにすべてのリソースを移動させる必要があります。したがって、サブネットのアドレス範囲はあらかじめ大きめに切り出しておいたほうが良いでしょう。

インターネットや他のVNet、オンプレミス環境に接続できる

・インターネットとの通信

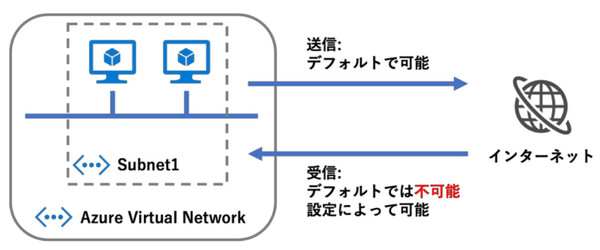

VNetに接続している仮想マシンなどのリソースは、パブリックIPアドレスを設定していない場合でも、デフォルトでインターネットへの送信方向(アウトバウンド)の通信が可能です。ただし、デフォルト設定のままでは、インターネットからの受信方向(インバウンド)の通信は行えません。リソースにパブリックIPアドレスを設定するか、「パブリック ロード バランサー」を割り当てることで、インターネットからのインバウンド通信が可能になります。

・Azureリソース同士の通信

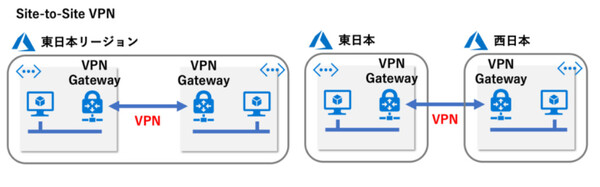

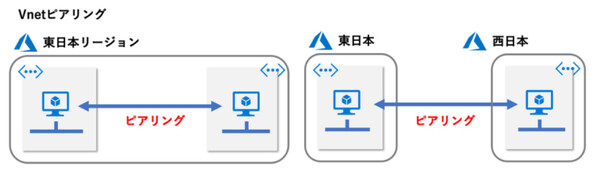

同一のVNet内に配置されたAzureリソースどうしは相互に通信できますが、異なるVNetに配置されたリソースどうしを接続するためには、「Azure VPN Gateway」サービスを利用してSite-to-Site VPN(サイト間VPN)を構成するか、「VNetピアリング」などの機能を使ってVNetどうしを接続しなければなりません。

また、異なるリージョン間をまたいでVNetを構成することはできないため、異なるリージョンにデプロイしたリソースを同じVNetに接続することはできません。異なるリージョンにあるリソースどうしを接続したい場合も、上の例と同様にSite-to-Site VPNやVNetピアリングを構成してVNetどうしを接続することになります。この場合、リージョン間の通信はインターネットに出ることなく、Azureのバックボーンネットワーク経由で行われます。

・オンプレミスリソースとの接続

オンプレミス環境とのプライベート接続には、インターネットVPN(IPSec-VPN)や専用線接続といった方法があります。VPN接続の場合は、AzureのVNet内にVPN Gateway用のサブネットを設けて、このGatewayを介してオンプレミスのリソースと接続します。専用線接続の場合は「Azure Express Route」というサービスが用意されています。

この連載の記事

-

第13回

TECH

Azureのセキュリティで知っておきたいこと、対策の基礎【後編】 -

第12回

TECH

Azureのセキュリティで知っておきたいこと、対策の基礎【前編】 -

第11回

TECH

Azureの利用コストを管理、予測して支出を最適化する -

第10回

TECH

Azureの基本的なネットワークサービスを理解する【後編】 -

第8回

TECH

Azureのストレージサービスを理解し「SQL Database」に触れてみる -

第7回

TECH

「Azure VM」などAzureの幅広いコンピューティングサービスを知る -

第6回

TECH

Azureの主な管理ツールを知り、リソースを管理する【後編】 -

第5回

TECH

Azureの主な管理ツールを知り、リソースを管理する【前編】 -

第4回

TECH

Azureのインフラ構成とサービス可用性を高める仕組み -

第3回

TECH

Azureの代表的なサービスを知る/使ってみる【後編】 - この連載の一覧へ