「IoTボットネットの猛威」「IIoTへの攻撃」など、ベンダー各社の2017年予測を読む

2017年のセキュリティ脅威はこうなる!11社予測まとめ《IoT編》

2017年01月10日 07時00分更新

毎年年末になると、さまざまなセキュリティベンダーが翌年のセキュリティ脅威動向の予測レポートを発表する。昨年(2016年)末にも、多くのセキュリティベンダーが、2017年(および以後数年間)のセキュリティ脅威と対策に関する予測を発表した。

サイバーセキュリティをめぐる動向は変化が激しく、各社レポートの濃淡もあるが、これらをまとめて見ると一定の「脅威の方向性」が読み取れる。本稿では、昨年発生した事件も振り返りつつ、2017年、企業が警戒すべき新たなセキュリティ脅威のキーワードをまとめてみたい。

第1回である今回は、「IoT」分野におけるセキュリティ脅威をテーマとする。

本稿で参照したレポート一覧(リンク)●

マカフィー(インテル セキュリティ)/シマンテック/トレンドマイクロ/カスペルスキー/ファイア・アイ/パロアルトネットワークス/フォーティネット/EMC RSA事業本部/チェック・ポイント・ソフトウェア・テクノロジーズ/ジュニパーネットワークス/ウォッチガードキーワード「IoT」:IoTは“武器”にも“ターゲット”にもなる

本稿で参照しているほぼすべてのベンダーが、2017年のセキュリティ脅威として挙げているキーワードが「IoT」だ。

昨年版の各社脅威予測でも警告されていたとおり、今後数年で200億台、300億台に達すると言われるIoTデバイスのセキュリティ対策は、全般にまだまだ不十分である。だが他方で、企業におけるIoT活用の気運は一気に高まっている。2017年はサイバー攻撃の“武器”として、さらには“攻撃ターゲット”としても、IoTが注目を集める年になることは間違いない。

“武器”としての効力が実証された「IoTボットネット」の悪用が拡大

まずは攻撃の“武器”としてのIoT、という側面から見てみたい。

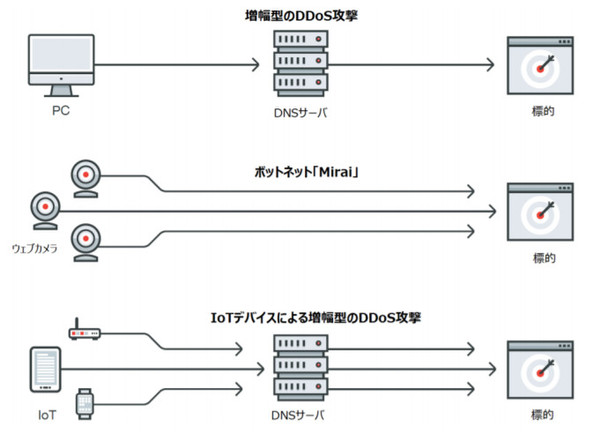

昨年は、脆弱性のある数十万台規模のIoTデバイス(Webカメラ)を取り込み、第三者への攻撃の踏み台として悪用する「Mirai」ボットネットが登場し、実際に数百Gbps~1TbpsクラスのDDoS攻撃を引き起こした。PCやモバイルデバイスと比べてパワー(処理能力)の小さいIoTデバイスでも、膨大な台数をボットネット化すれば、強力な武器となることが実証されてしまったわけだ。

トレンドマイクロでは、IoTデバイス側のセキュリティ問題が早急に改善される見込みはなく、今年も引き続き、MiraiのようなIoTボットネットによる攻撃が増加することを予測している。

「IoTデバイスに対するセキュリティ対策は事業者側の対応が伴うため、2017年内に大幅に対策が進む可能性は低く、これらのデバイスを踏み台として悪用するサイバー攻撃は増加するでしょう」(トレンドマイクロ)

フォーティネットでは、Miraiはシャドウネット(従来のツールで観測できないIoTボットネット)としてはまだ「初期段階」のものであり、その威力を実証し終えた今後、シャドウネットによる攻撃手法はさらに高度化していくだろうと指摘する。

「〔次の段階で〕引き起こされる可能性が最も高いのは、身代金の要求を組み合わせた標的型DDoS攻撃です。さらに、データの収集、攻撃の標的化、その他の攻撃の難読化が続くと考えられます」(フォーティネット)

同様にウォッチガードも、IoTボットネットを使った「新たなタイプの攻撃が大量に発生する可能性」を示唆している。攻撃者は、より手軽に“金銭が稼げる”方向へと攻撃を変化させていくようだ。

「大規模〔IoT〕ボットネットによるクリックジャッキング攻撃やスパム攻撃を開始し、従来のコンピューターボットネットと同じ方法を新たな攻撃に取り入れて、金銭を要求するようになるでしょう」(ウォッチガード)

脆弱性の「ない」IoTデバイスであっても、設置により攻撃リスクが高まる

IoTデバイスが企業内部に設置されるケースが増えるにつれて、IoTデバイスが“攻撃のターゲット”になることも予測されている。正確に言えば、堅牢なセキュリティを備えた企業ネットワーク/企業システムに対する攻撃の“突破口”として、IoTデバイスを踏み台とするものだ。

たとえばマカフィー(インテル セキュリティ)では、次のように述べている。ここで留意してほしいのは、IoTデバイスそのものに「脆弱性がない」場合でも、設置によってリスクが高まる点だ。

「〔脆弱性の〕問題のないデバイスでも、適切な分離やセグメント化が行われていないネットワークに接続してしまうと、信頼された環境〔内部ネットワーク〕への侵入を許してしまうことになります。このような場合でも、現場からは『正常に動作しているのだから触るな』というクレームが出ます。結果として、IoTデバイスが様々なシステムや組織への侵入経路となる可能性があります」(マカフィー)

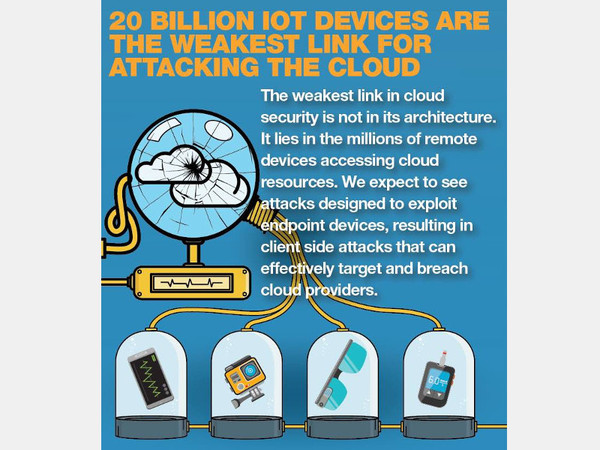

フォーティネットでは、クラウドプラットフォームへの不正侵入の足がかりとしてIoTデバイス(を含むエンドポイントデバイス)が悪用され、「クラウドのセキュリティにおける最大の弱点」になる可能性があるとしている。

「エンドポイントデバイスを攻撃することによって、この〔クラウドプラットフォームの〕信頼モデルを損なうよう設計された攻撃が、クライアント側の攻撃を引き起こし、これによって実質的にクラウドプロバイダーが標的となって侵害を受ける可能性があると予想されます」(フォーティネット)

ここで指摘されているような攻撃を防ぐためには、IoTデバイスそのものの脆弱性を慎重に調べることよりも、IoTデバイスがアクセスできる内部ネットワークやリソースを適切に(必要最小限に)制限し、たとえIoTデバイスへの攻撃が成功してもそれ以上の侵入は許さない環境を構築することに注力すべきではないだろうか。攻撃者のターゲットはIoTデバイスそのものではなく、その先にある企業のシステムであり、機密データである。

加えて、マカフィーでは、IoTデバイスを導入する企業が「初歩的ミス」を犯しがちである点にも注意を促している。その背景には、デバイスを導入する主体が必ずしもIT部門とは限らないという事情もあるはずだ。

「〔IoTデバイスを導入する〕企業の大多数はインターネット接続経験をほとんど持っておらず、デフォルトのパスワードを使用する〔……〕、不要な権限レベルを付与する、脆弱性にパッチを適用しない(あるいは、適用できない)、などの初歩的ミスを犯すことが予測されます」(マカフィー)

なお、IoTデバイスだけでなく、多数のIoTデバイスを統合管理するためのコントロールプレーン(管理ツール)や、デバイスから収集したデータが集まる「アグリゲーションポイント」も有力な攻撃ターゲットになりうると、マカフィーでは指摘している。