ICS/SCADA向けのセキュリティ製品ラインアップを拡充するフォーティネットに聞いた

産業制御システムのセキュリティ対策はITシステムとどう違う?

2017年02月08日 08時00分更新

近年、社会的な課題として注目を集めているのが、社会重要インフラや製造プラントなどを支える産業制御システム(ICS/SCADA)のサイバーセキュリティだ。すでに海外では、核施設や電力供給網、発電所などがハクティビストや敵対国、テロリストに攻撃され、物理的な設備損傷や死傷者、あるいは稼働停止が引き起こされるなど、大きな被害が発生している。その影響の大きさは“サイバーテロ”や“サイバー戦争”と表現されるほどだ。

その一方で、産業制御システムのセキュリティ対策は、一般的なITシステム(サーバー、PCなど)のそれには遠く及ばないほど遅れている。さまざまな産業の現場で、産業制御システムのセキュリティ対策が喫緊の課題になっていることは間違いない。

産業制御システム向けのセキュリティ製品も手がけるフォーティネットの森山正機氏は、多くの死傷者を出した水力発電所へのサイバー攻撃事件などを挙げながら、産業制御システムへのサイバー攻撃は「爆弾を落とすのと同じ」だと語る。今回は同氏に、産業制御システムのセキュリティ対策はITシステムのそれとどう違うのか、対策検討のポイントはどこにあるのかなどを聞いた。

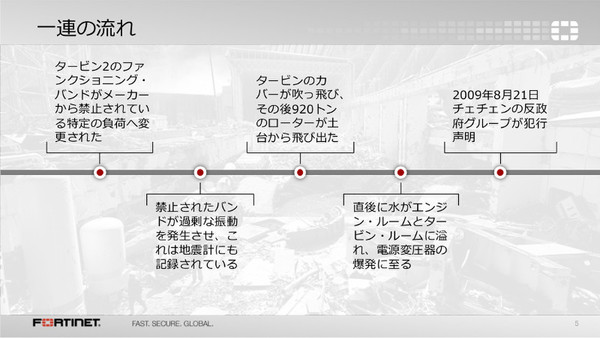

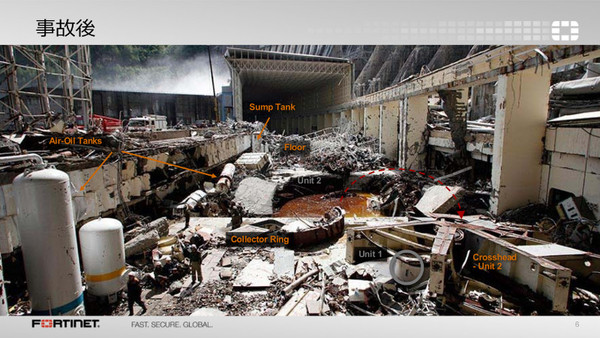

2009年にサヤノシュシェンスカヤ水力発電所(ロシア)で起きたサイバー攻撃事件。攻撃者は発電機の制御システムに不正なコマンドを送り、タービンを異常振動させて物理的な破壊を引き起こした。死者75名、設備や機器損害額は3.1億ユーロ、再建には約2年がかかったという(出典:フォーティネット)

「産業制御システムのセキュリティはITシステムとは対極にある」

森山氏は、セキュリティという観点から見ると、産業制御システムは「これまでのITシステムとは対極にある」と説明する。端的に言って、産業制御システムのセキュリティでは、インターネット接続を前提としたITシステムでの“常識”が通用しない。

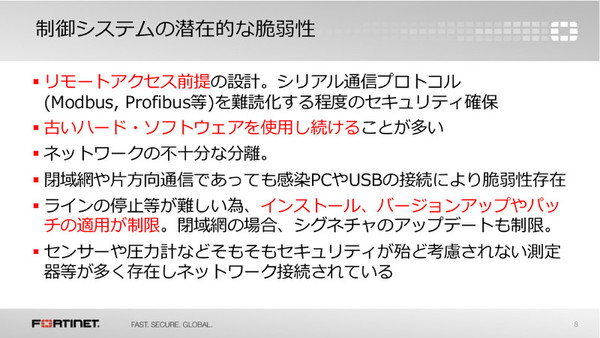

たとえば、産業制御システムでは「長期にわたる安定稼働」が最優先事項であり、10年、20年といった非常に長い期間、ソフトウェアもハードウェアも無改修で使われ続ける。森山氏は、産業制御システムでは「Windows 2000やWindows XPがまだ現役という現場もある」と語る。一般的なITシステムの更改サイクルとは大きく違うのだ。

さらに、無停止/安定稼働を重要視するために、制御マシン(PC)にシステム処理が重くなってしまうセキュリティソフト(アンチウイルスソフト)を追加インストールしたり、システムの再起動が必要なアップデート/パッチ適用なども困難である。実際、制御マシンにセキュリティソフトを追加すると、メーカーからのサポートが受けられなくなることも多いという。

また、通信プロトコル上、セキュリティが十分に考慮されていないという問題もある。産業制御システムはリモートアクセスが前提になっているものの、かつては専用回線と専用プロトコルで通信していたこともあり、セキュリティが組み込まれていないプロトコルがほとんどだ。ただ、現在ではITシステムとのネットワーク連携(たとえば製造業のERPなど)が求められるようになっており、徐々に“over Ethernet/IP化”(Ethernet/IPネットワークで通信できるよう専用プロトコルをカプセル化する)が進んでいる。セキュリティ対策のないまま、ネットワークが融合しつつあるわけだ。

加えて、産業制御システムの運用は、ITシステムとは異なる部門が担当していることも多い。この場合、サイバーセキュリティに対する知見が不足している、セキュリティ対策の検討や予算化がなされていない、といったことも起こりうる。

「ホワイトリスト方式」のネットワークセキュリティが適している理由

こうした背景から、産業制御システムのセキュリティ対策としてはまず、ネットワークセキュリティを検討することになる。産業制御システムそのものに手を加えることなく、“後付け”で不正なトラフィックを監視/ブロックすることができるからだ。

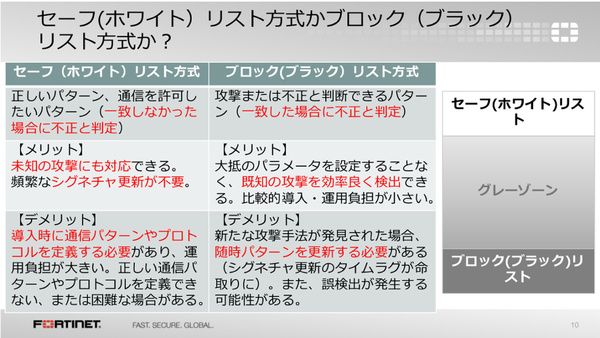

さらに森山氏は、こうした産業制御システムのセキュリティでは「ホワイトリスト方式」のほうが好まれると説明した。これも、これまでのITシステムのセキュリティ対策とは正反対の考え方だ。

ITシステム(サーバーやPC)のセキュリティでは、一般に「ブラックリスト方式」が使われる。あらかじめ用意された不正トラフィックのリスト(シグネチャ)とパターンを照合し、マルウェアや攻撃を検知する仕組みだ。ただしブラックリスト方式の場合、新たに発生するマルウェアや攻撃に対応するために、定期的にシグネチャを更新しなければならない。インターネットに接続されていない産業制御システムの場合、これでは不都合だ。

一方でホワイトリスト方式では、あらかじめリストに明記されている正常なトラフィック以外を、すべて不正なものと判断する。こちらはリストを頻繁に更新する必要がなく、「グレーゾーン」が存在しないため未知の攻撃にも強い。そもそも産業制御システムの場合、一般的なサーバーやPCとは異なり、通信する相手(ホスト)や内容(プロトコル、コマンド)は極めて限定されており変化もしないので、こちらのほうが適用しやすいわけだ。

「ブラックリスト方式は、指名手配リストを配って犯人を捕まえるようなもの。一方でホワイトリスト方式は、入構を許可する社員だけをリストアップしておいてチェックするようなイメージ」(森山氏)