「AppDefense+NSX」でアプリのふるまいや通信を詳細に監視/学習/制御、その仕組みを解説

ヴイエムウェアが新セキュリティ「Service-defined Firewall」発表

2019年03月08日 07時00分更新

米ヴイエムウェアは2019年3月5日(米国時間)、CEOのパット・ゲルシンガー氏が基調講演に登壇した「RSA Conference」において、インフラ組み込み型の新たなセキュリティ戦略を発表した。インフラではなくアプリケーションに着目した新たなアプローチで、攻撃の追跡ではなく攻撃対象領域(アタックサーフェス)を狭めることに主眼を置いているという。

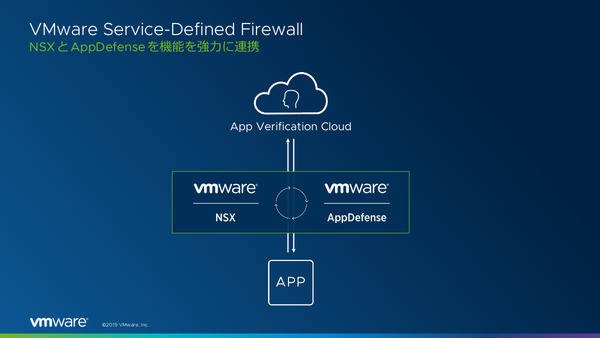

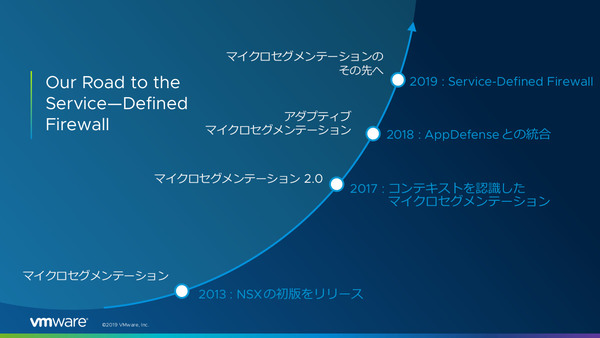

その戦略に基づく具体的なデータセンターソリューションとして今回、「VMware Service-defined Firewall」が発表された。“サービス定義型ファイアウォール”と訳されるこのソリューションは、「VMware AppDefense」と「VMware NSX」を機能連携させて、アプリケーションが「既知の良好な(あるべき)状態」にあるかどうかを詳細に把握したうえで、その状態から外れたふるまいや通信をブロックする。

これにより、未知の脅威(ゼロデイ攻撃)だけでなく、データセンター内の“踏み台”マシンを介した攻撃(不正なEast-Westトラフィック)も強力に防ぐ仕組みだという。

7日に東京で開かれた記者説明会では、ヴイエムウェア日本法人の高橋洋介氏がこのService-defined Firewallの取る新たな防御アプローチや技術背景の説明を行った。

Service-defined Firewallは、AppDefense(アプリケーションの詳細動作監視/制御機能)とNSX(ホストベースファイアウォール機能、マイクロセグメンテーション)という2つのコンポーネントを連携させ、さらに新サービスの「Application Verification Cloud」(後述)が提供するアプリケーションの「既知の良好な状態」データを使って動作する。

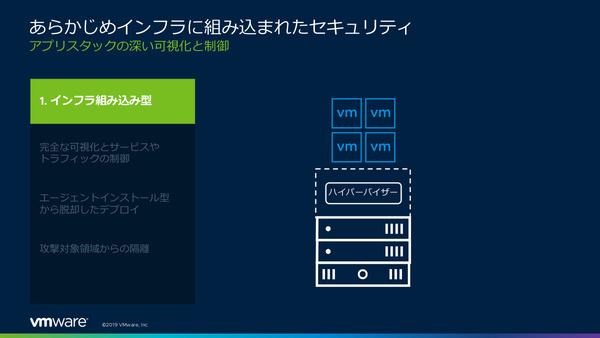

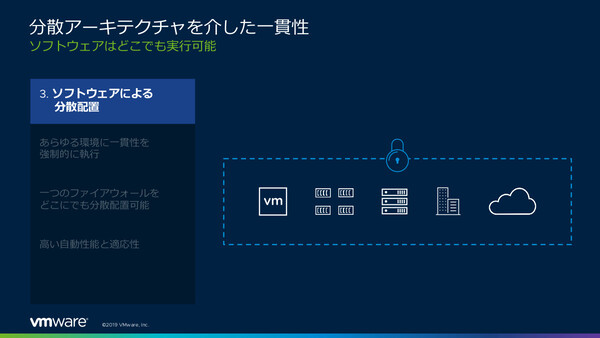

Service-defined Firewallの特徴は、「インフラ組み込み型のセキュリティ技術」「App Verification Cloud」「ソフトウェアによる分散配置」の3つだと高橋氏は説明した。

AppDefenseやNSXはハイパーバイザレイヤー、つまり“インフラ”レイヤーで動作しているため、アプリケーションプロセスやトラフィックを完全に制御することができる。一般的なセキュリティ製品のエージェントはOS上で動作するため、攻撃者がOSの脆弱性を突けば回避可能だが、今回のソリューションはOSよりも下のレイヤーに組み込まれているため、たとえOSの管理者権限(root権限)を奪取してもそうした回避は困難だ。

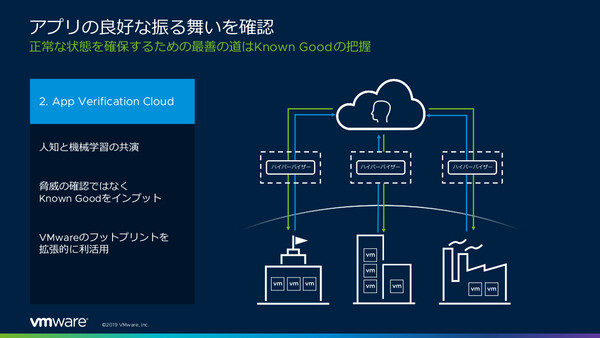

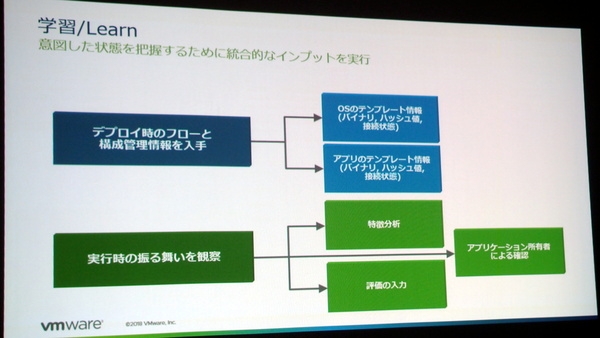

2つめの特徴である「Application Verification Cloud」は、Service-defined Firewallのクラウドコントロールプレーンであり、同時にさまざまなアプリケーションの「既知の良好な状態」を蓄積するデータベースだ。主要なアプリケーションに関しては全世界の数百万台規模に及ぶ仮想マシンから収集、分析、生成した「既知の良好な状態」のデータ(OSやアプリケーションのバイナリ、ハッシュ値、接続状態などの静的なテンプレート)が提供される。さらにユーザー企業が開発した独自のアプリケーションに関しても、AppDefenseの学習モードなどを使って登録することができる。

ここからさらに、個別環境に応じた実行時のふるまいや通信をAppDefenseが監視し、機械学習による特徴分析などを行うことで「既知の良好な状態」の定義(ポリシー)を更新する。管理者が「学習モード」から「ロックダウンモード」に切り替えれば、AppDefenseとNSXにそのポリシーが適用され、定義されていないふるまいはブロックされることになる。ただしApplication Verification Cloudでは、定義されていないふるまいが生じた場合は管理者にアラートが上がり、管理者がそれを許可すればポリシーが更新される。つまり、システム環境の変化にも動的に適応していく能力も持つ。

ちなみに一般的なホワイトリスト型セキュリティとの違いについて高橋氏は、単純に特定のアプリケーションの実行を許可する/しないというだけでなく、許可されたアプリケーションであっても詳細なふるまいの監視によって「このふるまいはありえない」というものはブロックできる点だと説明した。

最後の特徴である「ソフトウェアによる分散配置」は、旧来のゲートウェイセキュリティとは異なりあらゆるホスト上に配置できるため、ホスト間のEast-Westトラフィックの制御ができる。さらに、アプリケーションがデータセンターやクラウドに分散配置されるようになった現在の状況にも適していると、ヴイエムウェアでは説明している。

なお、現状ではAppDefenseはESXハイパーバイザでのみ動作するもののため、Service-defined Firewallのフル機能はVMware仮想化環境でのみ利用できる。ただし高橋氏は、NSXの最新版(NSX 2.4)はベアメタルサーバー環境や他のハイパーバイザにも対応しており、ファイアウォール機能については適用可能だと述べた。さらに発表によれば今後、ハイブリッドクラウド環境である「VMware Cloud on AWS」や「AWS Outposts」もサポート予定だとしている。

現時点ではAppDefenseは日本市場で正式ローンチされておらず、その影響でService-defined Firewallも国内提供時期は未定となっている。高橋氏は、現在AppDefenseのローカライズや日本語サポートなどの準備を進めており、その提供開始にあわせてService-defined Firewallも提供されることになるだろうと説明した。ヴイエムウェアとしては、今後さらにセキュリティソリューションの強化/拡大を図り、セキュリティ市場におけるアウェアネスを高めていく方針だ。