DevOpsにセキュリティを組み込む「DevSceOps」を実現する強力なソリューションとして注目を集める「セキュリティオートメーション」。AWSとトレンドマイクロの「Trend Micro Deep Security(以下、Deep Security)」を連携させたセキュリティオートメーションを共同実証した野村総合研究所(NRI)の森内彩加氏、千秋行鋭氏にその効果と適用ポイントを聞いた。(インタビュアー アスキー大谷イビサ)

運用コストの課題 セキュリティオートメーションで解消できるか?

大谷:まずはAWSとトレンドマイクロのDeep Securityを用いたセキュリティオートメーションにチャレンジした経緯を教えてください。

野村総合研究所 森内彩加氏(以下、森内):はい。NRIはつねに先進的なソリューション適用のために研究開発を進めており、今回はその中の1つとしてAWSとトレンドマイクロのセキュリティオートメーションを試しました。

野村総合研究所 基盤サービス本部 産業基盤サービス部 副主任テクニカルエンジニア 森内彩加氏

私は産業系の基盤を扱うチームで幅広い業種のお客様を対象にAWSに関わる開発や運用を担当しています。産業基盤の分野は強固なセキュリティも必要なのですが、導入や運用もコストも課題になってきました。今回のセキュリティオートメーションは、おもに運用のコストを下げられないかということで、チャレンジしています。

大谷:次にトレンドマイクロ製品を採用した理由についてお聞かせください。

森内:もともと担当しているいくつかのシステムでDeep Securityを利用していたので、せっかくなのでもっと深く使っていきたいという意向がありました。加えて、弊社がAWSのPremier Consulting Partnerという立場で見た場合、トレンドマイクロ製品とAWSと相性がよく、最新のAWSのテクノロジーにもいち早く追従しているという点があります。

大谷:姜さん、AWSテクノロジーへの追従は早いのですか?

トレンドマイクロ 姜 貴日氏(以下、姜):Deep Securityは物理サーバーの時代から、仮想化、クラウド、次はコンテナへと、市場のインフラとともに進化をしてきました。カナダで開発しているのですが、AWSのテクノロジーは先進的なだけではなく、ユーザーへの浸透度も広いので、一番早く対応しています。

トレンドマイクロとNRIが進めた共同検証とは?

大谷:具体的にはなにをやったんでしょうか?

野村総合研究所 千秋行鋭氏(以下、千秋):今回、3つのセキュリティオートメーションをトレンドマイクロと共同検証しました。

野村総合研究所 基盤サービス本部 産業基盤サービス部 専門職 千秋行鋭氏

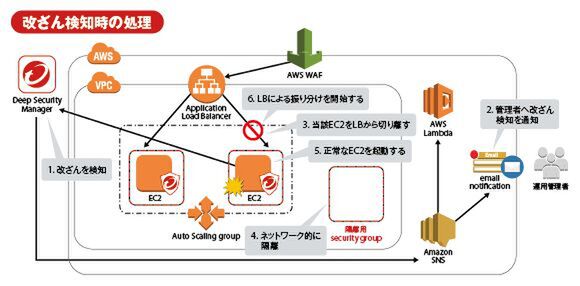

1つめは改ざんが検知されたシステムの隔離です。トレンドマイクロのDeep Securityで改ざんが検知されたら、Amazon SNSで改ざんをメール通知します。同時にLambdaを起動し、改ざんされたAmazon EC2ホストを隔離用のSecurity Groupに移動。代わりに新しく正常なEC2ホストをロードバランサーの配下に割り当てて、自動復旧まで完了させます。

改ざん検知されたホストの自動隔離

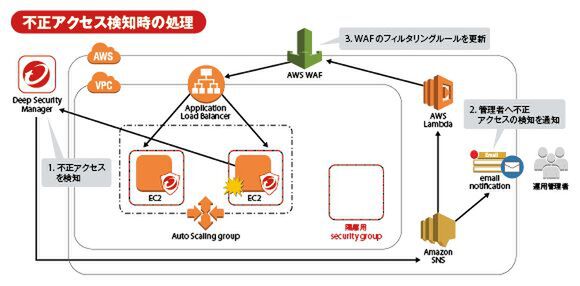

2つめは不正アクセスされたホストの送信元アドレスを自動ブロックです。こちらもDeep Securityで不正アクセスを検知したら、Amazon SNSでメール通知し、Lambdaを起動させます。ここまでは1つめと同じですが、LambdaではAWS WAFのブロックリストに送信元IPアドレスを登録します。これでWAFで不正アクセスを遮断できます。

不正アクセスされたホストの送信元アドレスの自動ブロック

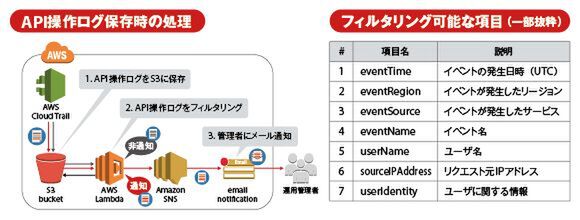

そして3つめがAPIの操作ログのフィルタリング通知です。CloudTrailで取得したログがAmazon S3に保存された段階で、Lambdaを起動。フィルタリングをかけて、特定のログだけAmazon SNSに通知するという処理をやっています。

CloudTrailで取得したAPI操作ログのフィルタリング

姜:この2つはトレンドマイクロが作ったソリューションですが、3つめはNRIさんに独自で作ってもらったソリューションです。

大谷:独自で作ったのは、どういった意図があったのでしょうか?

森内:もともと弊社ではAWSなどのパブリッククラウドを利用する際のルールが規定されています。その中で操作と実際のログをつきあわせて、妥当性があるか確認するという項目があるのですが、CloudTrailだけだとログを溜めるだけになるので、システム担当者がそれぞれ独自にフィルタリングしてログを取得していました。でも、フィルタリングを1箇所でできれば、運用も管理も楽になると思いました。

大谷:なるほど。NRI自身でのセキュリティ運用を前提に構築したわけですね。

森内:はい。たとえば、AWS側でELB拡張といった自動制御が走ると、Security Groupも自動で書き換わります。CloudTrailを利用してSecurity Groupの変更操作について運用監査しているシステムだと、このAWS側の制御による操作についても変更検知します。そうなると運用担当者は確認不要な操作ログまで閲覧することになるので、確認が漏れたりするんです。 ですから、ユーザーが操作ミスをしていないかだけを確認できるように、こうしたソリューションを試してみました。

千秋:フィルタリングルールは日時、ユーザー、内容などであらかじめ設定することができ、条件を満たした場合、あるいは条件をのぞいたものだけが通知できるようにしています。

大谷:なるほど。今回の実証では外部からの不正なAPIリクエストを防ぐという想定ではないのですね。

森内:もちろん、想定していない送信元から操作ログを不正アクセスとみなして通知するといったルールも実現できます。現場のニーズにあわせて必要なログだけ取り出せるんです。

姜:これらのソリューションはユーザーがGUIで1回1回操作しなくても、CloudFormationのテンプレートを使えば簡単に展開できます。

森内:あらかじめ構成されたシステムに対して、CloudForamtionのテンプレートを用いれば、改ざん検知されたホストの隔離とAPI操作ログのフィルタリングのソリューションを選択することも可能になっています。

大谷:検証結果としてはおおむね満足できるものだったんでしょうか?

森内:はい。昨年、2~3ヶ月くらいでやりましたが、全ソリューションとももちろんきちんと動きましたし、コスト面でもトレンドマイクロのソリューションの優位性が確認できました。

大谷:コスト面での優位性もきちんと得られたわけですね。

森内:今回は短期的な目的として、やはりセキュリティの運用コストを抑えたいというのがあったのですが、実際に有用だと思いました。トレンドマイクロのDeep Securityは従来から利用してきたのですが、どうしてもシステムをイチから設計しなければならないので、この手間を省けるという点もありがたいです。

なにより人手を介さずに運用の作業が自動化できる点が魅力的。今まで運用に割いていたリソースをよりクリエイティブな作業に割り当てることができます。セキュリティの重要性を考えたら、今後はいわゆるDevSecOpsの重要なパーツとしてセキュリティオートメーションが使われていくことになると思います。