年金機構など遠隔操作ウイルスによるサイバースパイ、「攻撃者の素性」も解説

「Emdivi」使い多発する日本への標的型攻撃、ラックが詳細報告

2015年06月17日 06時00分更新

年金機構事件から教訓とすべきこと、今なすべきこと

ラック CTOの西本氏は、年金機構の情報漏洩事件から、企業や組織、そしてセキュリティ関係者が教訓とすべきポイントを説明した。なお同社では、今月9日付で「提言」文書も公開している(関連記事)。

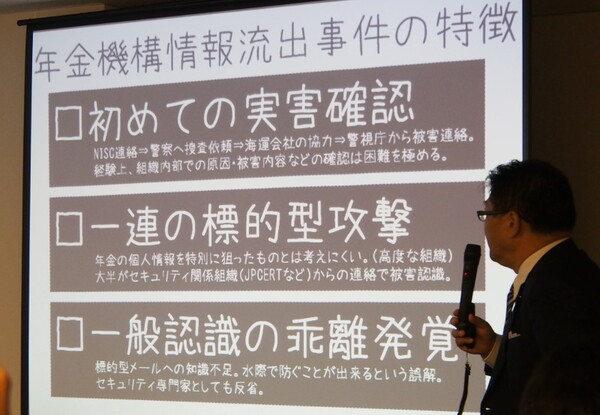

西本氏はまず、年金機構事件の最大のトピックは「今回初めて、一般の国民の方が、サイバースパイ活動による被害が本当に出ているのを確認したことだ」と語った。

同種の標的型攻撃はこれまでにも多数発生しているが、日本の警察の捜査権限が及ばない海外にC&Cサーバーがあり、具体的にどんな情報が流出したのかについては憶測のみだった。今回の場合は、C&Cサーバーが日本国内にあり、サーバーを悪用された企業の協力もあって警察が迅速に捜査できたため、流出したファイルがサーバー上で確認できたのだろうと、西本氏は考察している。

「幸か不幸か、今回はファイル流出という被害が(具体的に)確認された」(西本氏)

一方で、事件後の社会の反応を見ると、セキュリティ専門家やセキュリティ業界の認識と、一般認識との間に大きな乖離があることもわかったという。「これは、われわれセキュリティ専門家としても反省すべきこと」(西本氏)。

たとえば、標的型攻撃についての知識不足、「不審なメールは開かない」などの“水際対応”で侵入は防げるという誤解など、「われわれとしては啓蒙を行ってきたつもりだったが、それが(一般の方には)しっかり伝わっていない」ことが、今回の事件をきっかけにあらわになったという。

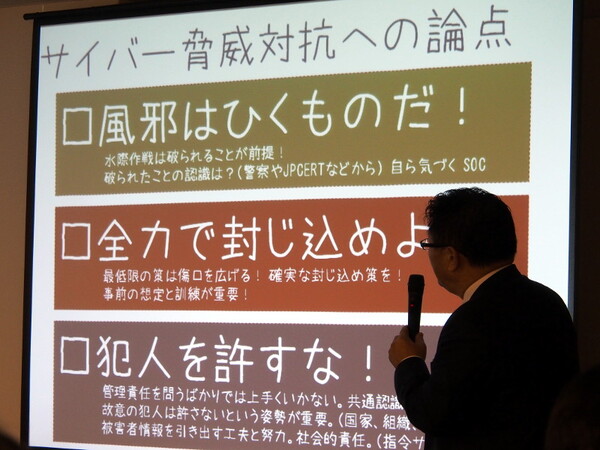

サイバー脅威対策の一般的な論点として、西本氏は「水際作戦は破られることが前提」だとして、あらかじめその後の対策を想定し、訓練しておくことで「確実な封じ込め」を実施しなければならないと述べた。

「水際が突破されたときに何をすべきか。(外部への)ネットワークを切断するのが常套手段だが、実際には業務のために一部を生かしておかなければならないかもしれない。このとき何を生かすかなど、事前に決めておくこと、そして訓練しておくことが大切」(西本氏)

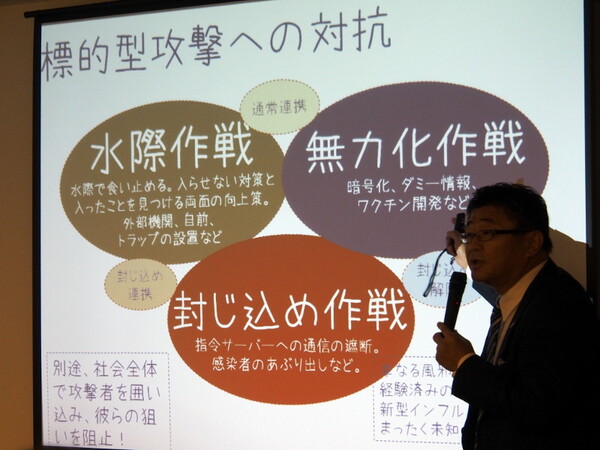

また、とりわけ標的型攻撃への対抗策として、「水際作戦」「無力化作戦」「封じ込め作戦」の3つを連携して行うよう提言した。

最後に西本氏は、「今やるべきことは(自社/組織の)“身体検査”だ」と訴えた。前述のとおり、国内にはまだEmdiviに感染し、その被害に気づいていない組織もあると考えられる。まずは、自らの組織が感染していないか、攻撃が発生していないか、被害が発生していないかを検査することだ。

「ラックでもそうしたチェックを行うサービスを提供しており、実際に依頼を受けて(被害が)見つかったケースもある。また、技術力のある組織ならば、JPCERTや弊社などからC&Cサーバーの情報(IPアドレス)を入手し、自分たちで調べることもできる。ほかには社内で一斉に数時間、PC作業を止めて、怪しい動きをしているものがないかを地道に調べる。またコストはかかるが、ファイア・アイなど新しいタイプのセキュリティ製品を導入すれば、かなり発見の確率は高まる」(西本氏)