スマートフォンへのムーブメントの加速が続いている。総務省調べによると、2010年には全携帯電話契約の7%がスマートフォンで、その数は実に800万契約とのこと。普及にあわせて広がってくるのが、スマートフォンを狙うウイルスやワーム、トロイの木馬などの「モバイルマルウェア」だ。モバイルマルウェアはどのような被害をもたらし、そして防ぐ手段には何があるのだろうか。

モバイルマルウェアとは

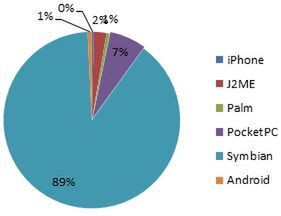

モバイルマルウェアの歴史は2000年にまで遡るが、本格的な拡大を示したのは2004年の「Cabirウイルス」からである。このウイルスはBluetoothを使って急速に拡大したウイルスで、「Symbian OS」で活動した。Symbian OSは、出荷ベースではAndroidに押されているが、モバイルマルウェアの実に90%弱はこのOS上で動作している。これは、他のモバイルOSより長い歴史があることが理由で、スマートフォンの先進地域のヨーロッパやアジアでは、Symbianが多く流通しているため、モバイルマルウェアの感染記録も多くなっている(図1)。

本連載では、3回にわたってスマートフォンを巡るマルウェア事情を紹介する。第1回は、代表的なプラットフォームとしてワールドワイドで利用されてきたSymbian、国内のスマートフォンブームの火付け役となったiPhoneのマルウェア、第2回ではシェアを伸ばしつつあるAndroid端末を狙うのマルウェアを紹介する。そして、最後となる第3回では、マルウェアの増加が予想されるAndroidを例に、これらのモバイルマルウェアに対抗する手段を解説しよう。

Symbianで活動するマルウェア

Symbianを狙うマルウェアの動作は、

- 端末を利用不能にする ~ ユーザーインターフェイスを壊す or バッテリを使い尽くす

- SDカードを媒体にしてWindows PCの感染をはかる

- SMS(Short Message Service)のやり取りを盗む

にカテゴリ分けできる。

マルウェアの動作自体は非常にシンプルだが、非常に多くの種類が存在する。また、これらの機能を持つマルウェアを使う手口は非常に学ぶところが多い。なぜなら、OSは違っても用途は「モバイル」だからだ。それでは、Symbian OSを対象とする代表的なマルウェアを見てみよう。

1.端末を利用不能にする

スマートフォンとはいえ、そもそもモバイル端末自体のリソースは少ない。電話とメール、インターネットの利用、そして小さなアプリをインストールして小規模用途で使うものであった。そのため、Symbian OSをターゲットにしたマルウェアは、複雑な動作をするのではなく、端末を利用不能にするタイプのものが実に多い。

注目すべきはその方法で、大きく分類すると、

- ユーザーインターフェイスを壊す

- バッテリを使い尽くす もしくは 端末やネットワークを重くする

という2つの方法になる。

図2は、画面を破壊する「Skull」というウイルスだ。Skullに感染すると、アイコンがすべてドクロ(Skull)アイコンとなり、また各機能が動作しなくなる。Skullは正常な機能をもつアプリに埋めこまれて配布されることがほとんどであり、一番数が多いマルウェアである。

2番目に多いのが「Cabir」ワームだ。これは、Bluetoothを使って拡散し、拡散しながらバッテリを使いまくるワームである。迷惑ではあるが、機能的にはただそれだけだ。複雑化しているWindows系のワームと比べると、非常に単純な存在である。

2004年に一気にモバイルマルウェアを拡散させたワームが「Commwarrior」だ。これは、「Symbian更新の案内」と見せかけたメール、アダルト写真情報を含むメール、もしくはBluetoothで拡散した。流行したゲーム「Doom2」に埋めこまれて配布されたこともある。挙動としては、自分自身をメールやBluetoothで拡散させようとし、端末やネットワークを使い、動作を遅くするものであった。

2.SDカードを媒体にWindowsに感染

スマートフォンではなく、Windowsをターゲットにするマルウェアも存在する。スマートフォンは単独で使うだけでなく、Windowsマシンに接続してデータなどの同期を行なう事が多い。現在日本で人気のiPhoneやAndroidも、OSのバージョンアップやデータの同期のためはPCを利用するのが一般的だ。同様にSymbianの端末も、PCに接続することが多かった。このタイプのマルウェアで有名なのは「Cardtrap」で、モバイルマルウェア数ランキングでは第3位である。このCardtrap に感染すると、モバイル端末は2つの処理を施される。

1つ目は、モバイル端末に挿入されたSDカードにWindows上で動作する「.exe形式」のウイルスをコピーすることだ。単にコピーするのではなく、巧妙にアイコンをSystemフォルダに似せていたり、WindowsのAutorunによる自動実行を誘発する仕組みとなっている。

2つ目は、モバイル端末のシステムファイルやアプリを置き換え、実行不可能にしてしまう工作だ。こうすることで、ユーザーは端末をクリーンにしようとする。その過程で、SDカードをフォーマットするためにPCに接続する事がある。上記のように、SDカードには自動実行可能なウイルスが仕組まれているので、Autorun自動実行を許可したPCは、マルウェアに感染してしまうのだ。

3.SMSを悪用するマルウェアも

携帯電話のSMS(Short Message Service)は、海外ではメジャーな通信手段だ。相手の電話番号で送信が可能で、各種サービスに利用されているケースが多く見受けられる。SMSをターゲットにするマルウェアの恐ろしい点は、メッセージの内容を盗むことだけではない。SMSはオンラインサービスにおける情報伝達に積極的に使われており、攻撃者はそのオンラインサービスを狙うのだ。

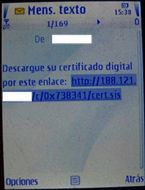

このタイプで有名なのが「ZeuS」だ。オンラインバンキングではユーザー認証を要求されるが、安全のためにワンタイムパスワード(一回限り有効な認証手段)として「mTAN」と呼ばれる認証番号が発行されるケースがある。このmTANはSMSを使って送付されることがあるのだが、SMSの通信を横取りするアプリを仕込むことで、オンラインバンキングのセッションを横取りしてしまうのだ。

以上が、Symbian OSをターゲットにした主なマルウェアだ。

(次ページ、「脱獄iPhoneに忍び寄った脅威」に続く)

この連載の記事

-

第3回

TECH

Androidを守るセキュリティソフトの秘密 -

第2回

TECH

シェア伸ばすAndroidを襲った「駆除できないウイルス」の恐怖 - この連載の一覧へ