サイバー攻撃がより巧妙になり、ITシステムがますます複雑化するにつれ、ゼロトラスト・アーキテクチャがセキュリティのホットトピックになりつつあります。しかし、ゼロトラストは新しいアイデアではなく、何年も前からある原則の延長線上にあるものです。ここでは、ゼロトラストの歴史と課題、セキュアバックアップの重要な役割、そしてゼロトラストのようなアイデアが決してなくなることがない理由について探ってみましょう。

ゼロトラストの新しいコンセプトとこれまでの原則

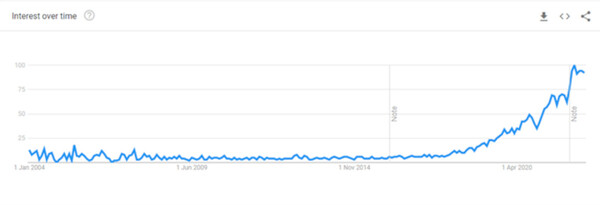

業界のニュースに注目していると、ここ数カ月、ゼロトラストに関する多くの議論を目にします。サイバー攻撃、特にランサムウェア攻撃に関するものはますます巧妙になり、その頻度もコロナ禍から急激に増加しています。また、デジタルインフラはより複雑になっています。つまり、ITとOTネットワーク、パブリッククラウド、そして無数の異なる関係者間のアクセスポイントや統合が増加しているのです。

この2つの要因から、ますます多くの企業や組織がゼロトラスト・アーキテクチャの導入を検討していることがわかります。簡単に言えば、外側だけでなく、上から下まで保護されたシステムであり、内部のアクセス要求を決して信用せず、常に検証するというものです。

繰り返しになりますが、ゼロトラストは新しいアイデアではありません。私は20年以上データストレージに携わってきましたが、初期の頃でさえ、システムやコンポーネントが互いに「疑い合う」ように構築することは当たり前でした。ゼロトラストはこの同じ考えの延長線上にあるのですが、デジタル空間における多くの事柄と同様に、スケールと複雑さが新たなレベルに達しているのです。

もうひとつ、ゼロトラストについて誤解されがちなのは、ゼロトラストは製品を購入して、既存のアーキテクチャにただ導入すればいいというものではないことです。ゼロトラストはあくまでも考え方の1つであり、組織とシステムの両方の考え方を完全に変化させるもので、関連する多くの製品によって支えられています。このマインドセットの重視は非常に重要です。導入してすぐに忘れ去られてしまうものであってはいけません。常に見直しを行い、すべての行動に当てはめられているか確認する必要があります。

Google Trendsにおける検索キーワード「Zero Trust」人気動向

ゼロトラストに必要なバックアップとリカバリは見落とされやすい

ゼロトラスト・アーキテクチャの基本原則は2つあり、常に検証し、常に侵害を想定することです。つまり、システム内部のセキュリティは、外部のセキュリティと同じくらい堅牢でなければなりません。この中で、あまり語られていないのがバックアップとディザスタリカバリです。トラフィックが悪意のあるものであること、デバイスやインフラが危険にさらされること、そして重要なデータが常に危険にさらされていることを想定してアーキテクチャを設計する必要があります。しかし、根底を支えるものが最も重要で、つまり、万が一、すべての機能が停止した場合、データを復元し、システムをできるだけ早く稼働させるための中核的なフェイルセーフが必要ということです。

データ保護において、データのバックアップを取る際の理想的な方法のひとつとされる「3-2-1」バックアップルールがあります。これは、データをバックアップする際、そのデータのコピーを2種類のメディアに3つ作成し、そのうちの1つをオフサイトに保管するというものです。このルールは約20年前に一般化され、現在でもなお有効です。Veeamが提唱する「3-2-1-1-0」ルールの核となるこのルールは、現代のゼロトラスト・アーキテクチャで実行可能にするために構築されたものです。「3-2-1-1-0」ルールは少々要素が多いと思われる方もいるかもしませんが、高度なバックアップが何に対しても本当に耐性があるために重要です。「3-2-1」ルールからの追加項目は、バックアップデータの「1」コピーをオフラインに保つこと、エアギャップやイミュータブル、リカバリ検証によるエラーを「ゼロ」にすることなどをカバーしていますが、今注目したいのは前者のほうです。

ランサムウェアのような現代の脅威は非常に洗練されており、攻撃の一環として積極的にシステムバックアップをターゲットにしています。VeeamがXX月に発表した「ランサムウェアトレンドレポート 2022」では、ランサムウェア攻撃の94%がバックアップ・リポジトリーを標的とし、そのうちの68%が成功していることがわかりました。真のゼロトラスト戦略では、このことを考慮し、オフライン、エアギャップ(到達不能)、イミュータブル(変更不能)のいずれか、またはその3つすべてを備えたバックアップを用意し、堅牢性の高いセキュリティセットアップを行う必要があります。

終わりのない課題

組織全体でゼロトラストを実現することは、簡単なことではありません。真にゼロトラストなアーキテクチャを構築するためには、多くの課題があります。第一は、賛同者を得ることです。ゼロトラストを採用するには、全社的な取り組みと上層部から社員への意識改革が必要なため、リーダーシップ、マネージャー、社員全体で受け入れられ、理解される必要があります。上層部の意思決定者はその価値を理解し、適切な予算を割り当てる必要があり、マネージャーは組織の賛同と適切なトレーニングを受ける必要があり、社員は提示された新しいポリシーをしっかりと理解し、それに従わなければなりません。ゼロトラストを導入した後も、「1回で終わり」という考え方ではなく、組織全体で継続的に実施し続ける必要があります。

もう一つの課題は、組織内の脅威の状況が常に変化していることです。これはゼロトラストに限ったことではありませんが(どのセキュリティチームも新しいリスクを監視しなければならないため)、この種のアーキテクチャは非常に特殊であるため、エコシステムに追加される新しい要素はすべて評価する必要があり、ゼロトラストの原則に従ってしばしば軌道修正する必要があります。拡大する脅威の例としては、BYOD(Bring Your Own Device)ポリシーからオープンソースソフトウェアまで、あらゆるものが挙げられます。

オープンソースソフトウェアは非常に貴重なツールですが、ゼロトラストに沿った場合、いくつかの問題が発生します。有名な例としては、Log4jに見つかった深刻な脆弱性があり、多くの組織が危険にさらされることになりました。ゼロトラストと同時にオープンソースを使用することが不可能であるとは言いませんが、そのようなプログラムは、脆弱性を分離するために正しく扱われる必要があります。例えば、Veeamでは、Log4jを使用する製品もありますが、私たちのアーキテクチャの一部として、脆弱性を分離または除去するための修正を組み込みました。

これは、ゼロトラスト戦略の成功と失敗に極めて重要である「アーキテクチャを常に再評価するということ」よりも大きな課題を例示しています。ゼロトラストへの道のりは決して終わりません。本当に成功するためには、ゼロトラストを企業文化の一部にする必要があります。一度やっただけでは何も変わりませんし、しばらく続けてからやめてしまうと、最初の状態に戻ってしまうまで、結果はどんどん後退してしまいます。自分のセキュリティを常に見直し、その考え方を可能な限り押し進めることが重要なのです。現実には、ほとんどのゼロトラスト・アーキテクチャは、0.3%または0.5%の信頼しかありません。「ゼロ」への旅は、常に継続しなければなりません。

基本に立ち返る

現代の環境では、進化する脅威からビジネスとシステムを安全に保つために、ゼロトラストは必須条件となりつつあります。しかし、このような戦略を実行するためには、ゼロトラストのアーキテクチャと文化を真に採用し構築するために、組織全体で取り組む必要があります。しかし、安全なバックアップと堅牢なディザスタリカバリを含む最新のデータ保護戦略から着手し、そこから構築していけば、常に何かを頼りにすることができるようになるのです。

(寄稿:Veeam Software)

この連載の記事

-

第5回

TECH

ゼロトラストとオープンソースを活用したデータ保護のアプローチ -

第4回

TECH

バックアップはランサムウェアに対する防波堤になり得るか -

第2回

TECH

ゼロトラストを実現するために知っておくべきアクション -

第1回

TECH

サイバー対策におけるゼロトラストモデルの価値と活用方法について - この連載の一覧へ