脅威インテリジェンスの提供拡大で「われわれは常に“カイゼン”している」、研究者とCIOに聞く

30億のメールボックスを保護するSpamhaus、20周年で語る「次の進化」

2018年08月20日 07時00分更新

Spamhaus Project(スパムハウスプロジェクト)は、コミュニティベースでサイバーセキュリティに関する脅威インテリジェンスを分析、無償提供するグローバルな非営利組織だ。今年で20周年を迎えるその脅威インテリジェンスは、現在およそ30億のメールボックス(=メールアカウント)を、スパムメールやフィッシングメールなどから保護するのに利用されているという。

さらにISPやセキュリティベンダー、政府機関などへのデータ提供を商用サービスとして行う企業、Spamhaus Technologyも設立されている。今年5月には、このSpamhaus Technologyと日本のセキュリティソリューションベンダーであるPIPELINE Securityが新たなパートナーシップ契約を締結し、PIPELINEが日本国内およびアジア圏内での販売総代理店を務めることになった。

今回はSpamhaus Projectの研究員であるカレル・ファン・ストラテン氏、Spamhaus TechnologyでCIOを務めるエマニュエル・バラ氏と、PIPELINE Securityマネージング・ディレクターの渡辺アラン氏、電子メール専門の技術者集団でSpamhausの二次販売店でもあるTwoFive代表取締役の末政延浩氏に、Spamhausの歴史から提供する脅威インテリジェンスの概要、現在の脅威動向、今後の新サービスなどを聞いた。

20年間活動を継続、「スパムの発信元」から「C&Cサーバーの所在」まで

Spamhaus Projectは1998年にスタートしたNPOだ。その名のとおり、当初はスパムメールの発信源となっているIPアドレスのレピュテーションデータを個人ユーザーに無償提供するための、ボランティア的な組織としてスタートした。

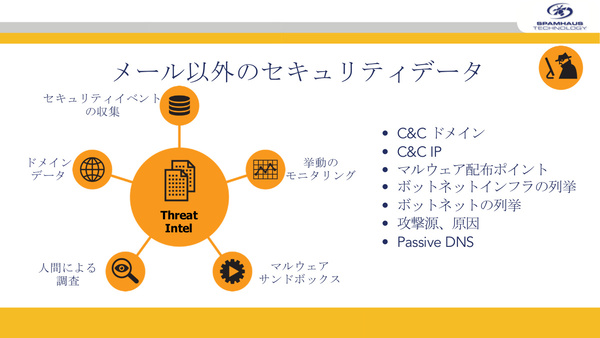

現在ではその対応領域は電子メール以外にも拡大しており、C&Cサーバー(C2サーバー)やボットネット/マルウェア感染ホストのIPアドレス、フィッシングやマルウェア配布に利用されているドメインなどのデータも収集/分析/提供している。日本を含む10カ国に拠点を置き、90カ国以上から収集した脅威インテリジェンスを配布しており、そのデータセットは60秒ごとに更新されている。

こうしたグローバルなセキュリティ活動を支えるために、2003~2005年頃には商用サービス(有償サービス)も開始し、世界中のISP/通信事業者やセキュリティベンダー、大企業、政府機関などへのリアルタイムなデータ提供を行っている。これがSpamhaus Technologyのビジネスだ。バラ氏は「サステイナブルな(持続可能な)モデル」を実現することがポイントだったと語る。

「現在のSpamhausはサーバー300台ほどの規模になっており、プロジェクトの運営を維持するためにはサステイナブルなモデルを構築することが必要だった。これが商用サービスを始めた理由だ」(バラ氏)

またストラテン氏によると、世界中のセキュリティベンダーのほとんどが、自社独自に収集したデータと組み合わせるなど何らかのかたちでSpamhausの提供データを利用しているという。なお、Spamhaus自身はあくまでも「脅威インテリジェンスデータの提供者」という中立的な立場であり、市場でセキュリティベンダーと競合するものではない。

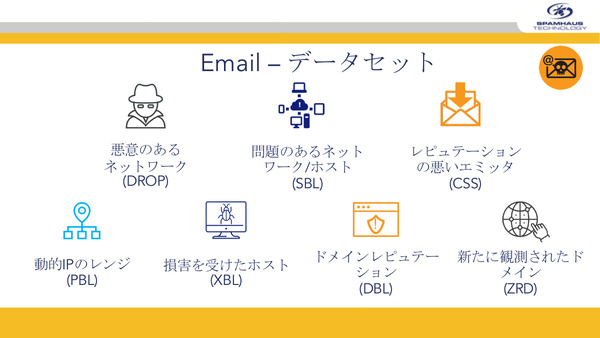

Spamhausでは用途に応じて多様なレピュテーションリストを提供している。スパム配信元ホスト(SBL:Spamhaus Block List)、マルウェア感染ホスト(XBL:Exploits Block List)といった「既知の脅威」に属するIPアドレス/ドメインのリストだけでなく、たとえばゼロデイ攻撃などで悪用されがちな新規登録ドメイン(ZRD:Zero Reputation Domain)、メール送信元のSMTPサーバーになる可能性がない(=偽装の可能性が高い)IPアドレス(PBL:Policy Block List)といった「未知の/不審な脅威」に属するリストも提供している。これらは、組織の定めるセキュリティポリシーに応じて適用が可能だ。

PIPELINEの渡辺氏は、Spamhausの提供するデータは「データの品質が高い」と語る。日本国内のデータも充実しており、たとえば国内におけるボットネット感染ホストのデータ量も、半年前に10万件だったものが現在は13万件へと増えていると紹介した。

「Spamhausでは、マルウェアのサンドボックス解析も行い(C&Cサーバーなどの)IPアドレスやドメインのデータも取得している。また新規に登録されるドメインについても監視、研究を続けており、たとえば『攻撃者が“A.com”というドメインを登録したら、次は“A’.com”というドメインを作るだろう』といったことも予測している」(渡辺氏)