Black Hat USA 2015/DEF CON 23 ラスベガス現地レポート 第2回

「Black Hat USA 2015」自動照準ライフルの乗っ取り可能な脆弱性が報告される

「ハッカーが30m圏内にいる場合は利用を控えてください」

2015年08月17日 14時00分更新

ターゲットに“タグ付け”すると自動発砲するライフル

2011年に創業したTrackingPointは、ド素人でも長距離からターゲットを正確に撃ち抜くことができる「自動照準ライフル」の開発・販売で、一躍注目を浴びた。しかし今回、そのライフルに認証の実装不備が発見された。悪用された場合、攻撃者ははWi-Fi経由で自動照準スコープにアクセスし、射撃のターゲットを変えるなどの操作を実行できてしまうという。

同問題をBlack Hat USA 2015で発表したのは、マイケル・アウガー氏とルナ・A・サンドヴィック氏夫妻だ。「When IoT Attacks: Hacking A Linux-Powered Rifle」の講演の中で、両氏は「TrackingPoint TP750」の詳細を調査し、セキュリティ上の問題があることを突き止めたと話した。

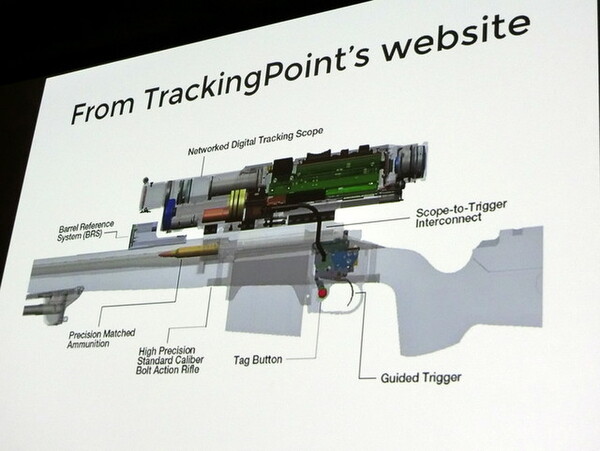

TrackingPoint TP750(以下、TP750)は、自動照準スコープを搭載したボルトアクションライフルだ。AdvancedモードのTag Track Xact(TTX)機能を使ってターゲットを「タグ付け」すると、TP750はターゲットとの距離、気温、風速などの環境要因を計算、銃身の傾きを加味して画面上に十字線を表示。あとは、トリガーを引いた状態で十字線とタグが重なるようにすると、重なった瞬間に自動で発砲してくれる。

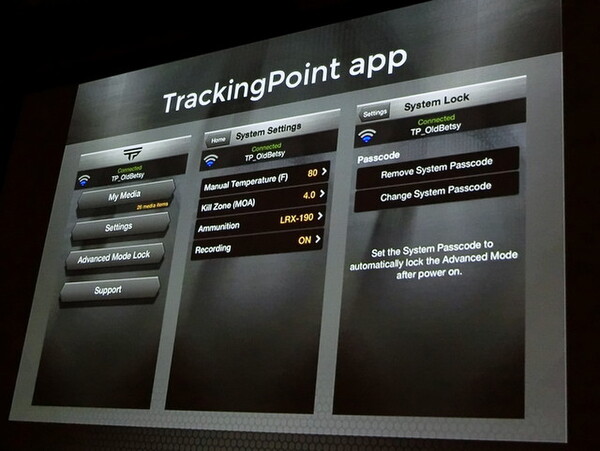

スコープは、スマートフォン向けTrackingPointアプリとWi-Fi通信する。アプリは、スコープで撮影した射撃映像をスマートフォンに転送する、射撃精度の向上のために地球の自転速度を計算するなど、各種機能を提供する。

偽のソフトウェアアップデートを実行可能、Wi-Fiキー推測可能など

ライフルという危険度の高い製品であり、もちろんTrackingPointでもさまざまなセキュリティ対策を実施している。たとえば、Wi-Fi通信にはWPA2が採用されており、パスコードを設定してAdvancedモードへのアクセスを制限し(ただし4ケタなのでブルートフォース攻撃が可能だが……)、スコープのソフトウェアアップデートではGPG(GNU Privacy Guard)による暗号化を採用していた。

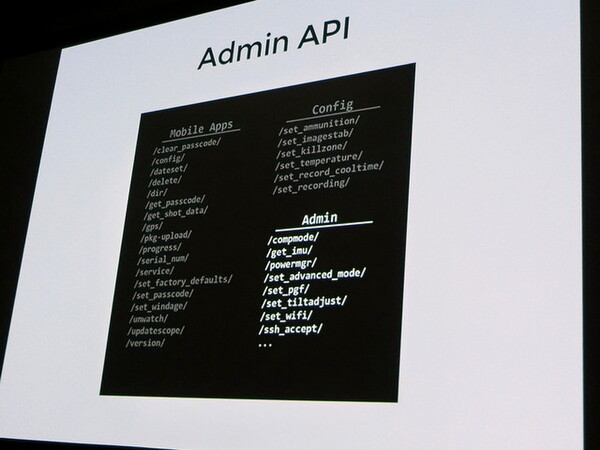

だが、両氏がTP750を分解してファイルシステム用ストレージを発見、検証を行った結果、管理用APIに認証なしでアクセスでき、そこからコアシステムの機能まで到達できることが分かった。

さらに、GPGの実装には問題があった。TP750では、アプリとスコープそれぞれがGPGキーを保持しているのだが、アップデートを暗号化するときにどちらのGPGキーを使ったか確認する仕組みがなかった。しかも、ファイルシステム内でGPGキーは発見済みだ。

つまり、入手したGPGキーで第三者が作成したアップデートを署名すれば、システム側は疑うことなくアップデートを受け入れてしまうということだ。「どんな変更も可能で、rootもゲットできる」(サンドヴィック氏)。

また、前述のとおりWi-Fi通信にはWPA2が使われているが、キー自体は固定されており、推測可能な状態だった。

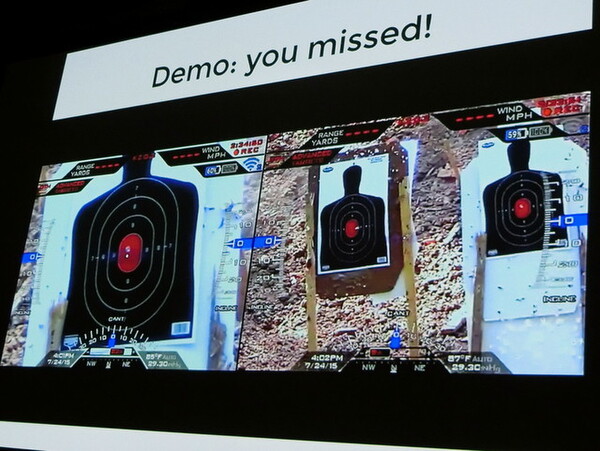

照準を別のターゲットにすり替えるデモを公開

両氏は以上の脆弱性を組み合わせて実際にWi-Fi経由でTP750を乗っ取り、射撃者の狙いとは別のターゲットに照準を変更、発射するデモ映像を披露した。

「ただし、この攻撃を成功させるにはTP750のWi-Fi機能がオンになっていることが条件だ」と、サンドヴィック氏は付け加える。

両氏は今年4月に、本脆弱性をTrackingPointへ報告しており、現在はセキュリティパッチの作成に協力しているという。「こうした脆弱性は、TrackingPointに限った話ではない。しかも、大抵は簡単に修正可能なのに、それすら行わないベンダーも少なくない」(アウガー氏)。

今回の発表を受け、TrackingPointは同社ホームページのトップにメッセージを掲載した。概要は、脆弱性を報告してくれたセキュリティコンサルタントたちと一緒にセキュリティパッチを作成しており、必要に応じてソフトウェアアップデートも出すというものだ。

なお、面白い注意書きも記載されている。

「当社のライフルにインターネット接続機能は搭載されていません。ハッカーが物理的に側に来なければ、不正利用はできません。また、Wi-Fi機能は100フィート(約30m)圏内にハッカーがいないと確信できる場合にご利用ください」

この連載の記事

-

第3回

TECH

近所のエロ少年が飛ばすドローンを合法的に撃退したい件 -

第1回

TECH

「Black Hat 2015」でAndroidの新たな脆弱性が報告される -

TECH

Black Hat USA 2015/DEF CON 23 ラスベガス現地レポート - この連載の一覧へ