国内801大学、外部登録サービスを含む累計アカウント漏洩件数は148万アカウント以上

株式会社ソースポッド

~ OSINTによる不正アクセスに利用される漏洩アカウント数の実態調査を実施 ~

法人向けクラウドメールセキュリティ及びサイバーセキュリティサービスを提供する株式会社ソースポッド(本社:東京都新宿区、代表取締役社長:山本剛、以下 ソースポッド)は、近年不正アクセスによる被害が増加していることを受け、不正アクセスが発生するセキュリティリスクを可視化するために、OSINTによる法人・組織が発行したメールアドレスをIDとしたアカウント情報の漏洩調査を行いました。

ソースポッドでは、メールシステムに関する事業展開を行っており、2011年頃から一部のお客様で不正アクセスによるスパムメール配信が行われるケースを確認しておりました。システム側の対応を行うことで不正配信は防いでいたものの、ソースポッド及びお客様システム側からはアカウント情報は漏洩していない状態で発生していたことより、原因調査を行いました。結果として、法人・組織が発行したメールアドレスをIDとしてアカウント登録した外部サービスがアカウントを漏洩することで、不正アクセスが発生する前に、該当アカウントの平均80%強がダークウェブを含むインターネット上に漏洩情報として公開されていることが、不正アクセスにおけるセキュリティリスクになっていることが判明致しました。

従来は、法人・組織内システム、法人・組織が契約している外部サービスへの不正アクセス防止を検討するケースが一般的でしたが、最近では法人・組織が発行したメールアドレスを利用して利用者の管理下でアカウントを登録したEC、SNS、サブスクリプション等の外部サービスに不正ログインされ、金銭やブランドに対する被害も急増し、法人・組織では防止することが困難な状況となっています。

ソースポッドは、このような状況を把握し、対策を実施してもらうために、OSINTによる法人・組織が管理するアカウント漏洩情報を可視化するための調査を行いました。初回の調査対象は、業界として強固なセキュリティポリシーを強制的に全体に適用しづらく、また学生・教員・職員とITリテラシー及び意識に幅のあるアカウント利用者の多い大学を調査し、「SP Intelligence Report」として公開致しました。

1.対象

国内801大学

2. 前提条件

・調査アカウント対象は、個人アカウントではなく、組織アカウントとする。

・漏洩チェック範囲は、ダークウェブを含むインターネット上に公開され、不特定多数が確認できるものとする。

・漏洩チェック期間は、2008年7月から2020年9月までとする。

・漏洩取得内容は、ID(メールアドレス)とパスワードが漏洩している年月と数のみとする。

※漏洩年月、数以外の情報は取得できない独自のチェックシステムを利用。

・大学における漏洩を判別する情報は、IDとなるメールアドレスのドメイン名で実施するものとする。

※漏洩アカウントが実際に使われているアカウントとの同一性や存在有無は不明ですが、

同時期かつ同場所で漏洩している全く同様のアカウントは重複を排除しています。

3.調査結果

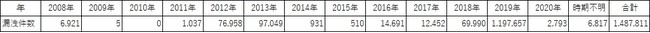

1.漏洩数

累計漏洩数:1,487,811件

1大学あたりの平均漏洩数:1,857件

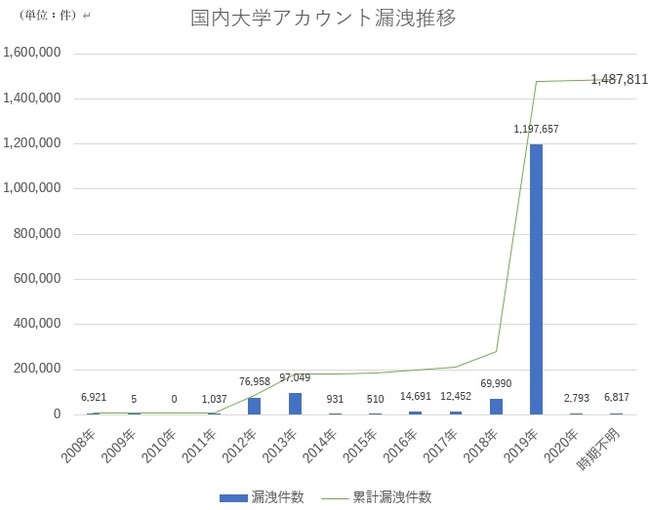

2.漏洩推移

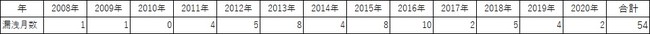

3.漏洩頻度

2008年7月からの2020年9月までに漏洩した月数:54件

年間平均漏洩月数:約4ヶ月

4.考察

・大学は漏洩アカウント数が多い

大学によってアカウント漏洩件数は様々ですが、31.の1大学あたりの平均漏洩件数が1,857件というのは、企業でいうと攻撃対象になりやすいグローバルに展開する超大手企業レベルと言えます。つまり、法人・組織において、大学のアカウント漏洩件数はかなり多いということになります。

・漏洩したアカウント情報がセキュリティホールとなるため、利用者のリテラシー・意識の教育が必要

漏洩したアカウント情報がダークウェブを含むインターネット上に公開されてしまうと、実質該当アカウント情報をインターネット上から根本的に削除することはできなくなります。32.の漏洩推移より、2008年7月から漏洩した1,487,811件のアカウント情報も同様に、根本的に削除することができませんので、一度漏洩したパスワードが設定されている状態が既にセキュリティホールとなっています。これは、法人・組織内システム、法人・組織が契約している外部サービスだけではなく、法人・組織が発行したメールアドレスで利用者の管理下でアカウントを登録している全てのサービスに対してセキュリティホールとなっているということになります。

また、多くの人がパスワードを使いまわして利用する傾向があります。アカウント漏洩が発覚し、パスワードを変更したとしても、別の漏洩しているパスワードを利用したり、変更を繰り返すうちに当初の漏洩しているパスワードを再設定するというケースもあります。利用者本人が自身の漏洩アカウントパスワードを把握できるようにする必要があると言えます。

・継続的にアカウント漏洩をチェックする仕組みと体制が必要

年間の平均アカウント漏洩月数が4ヶ月ということは、一時的なアカウント漏洩のチェックを行うだけでは、効果がないことがわかります。現状では、利用者が使用する全てのサービスに対し、多要素認証等を入れ込むことはできないため、常時漏洩したことを検知し、不正アクセスされる前に対策をとる必要があると言えます。

5.推奨する対策

不正アクセスが発生するセキュリティリスクを軽減するために、法人・組織において、常日頃から下記のような対策を実施することを推奨致します。

1.アカウント漏洩状況を把握する。

漏洩しているアカウント数が多い方がリスクは高くなりますが、漏洩アカウント数が少なくとも不正アクセスされる可能性があります。漏洩状況を把握するために最低限必要なことがアカウント漏洩対象者の把握です。漏洩者が判明すれば、パスワードを変更する等の対策が可能です。ただし、パスワード変更する際に漏洩しているパスワードを設定しないよう、漏洩しているID(メールアドレス)、パスワードを利用者自身が把握することが求められます。この点は、ソースポッドの提供するSPC Leak Detectionで対応することが可能です。

※SPC Leak Detectionでは、教育機関向けに機能が限定された無償のAcademic Editionもご用意しています。

2.漏洩したアカウントのパスワードを早急に変更する。

アカウントの漏洩を検知したら、不正利用される前にパスワードを変更する必要があります。そのためには、漏洩したことを検知した時点で本人が認識するための仕組みが必要です。この点は、ソースポッドの提供するSPC Leak Detectionで対応することが可能です。

※SPC Leak Detectionでは、教育機関向けに機能が限定された無償のAcademic Editionもご用意しています。

3.多要素認証の仕組みを導入する。

法人・組織内システム、法人・組織が契約している外部サービスでは、多要素認証を導入することで、アカウント漏洩時も不正ログインを防ぐことが可能です。ただし、最近では二要素認証を突破する手口がいくつも出てきていますので、多要素認証導入後もアカウント漏洩状況の把握は継続的に実施することを推奨致します。

4.利用者のアカウント管理に関するリテラシー・教育を行う。

アカウント管理の重要性、アカウントが漏洩するとどのような被害を受ける可能性があるのか、不正アクセスの仕組み、対策、管理方法等を利用者自身が認識しておかないといけない世の中になってきていますので、アカウント管理の教育が必要になっています。

5.アカウントが漏洩した際、不正アクセスを検知された際のポリシー、体制を構築する。

アカウント漏洩や不正アクセスを検知した際の対応ポリシーや手順を予め準備し、運用することのできる体制構築が必要となります。

■株式会社ソースポッドについて

ソースポッドは2006年の創業以来、一貫して法人向けメールシステムに特化した事業を展開し、クラウドによるメールセキュリティサービスの提供・運用・管理に10年以上携わってまいりました。今では中央官庁や地方自治体、大手金融機関をはじめとする企業、大学などの教育機関といった多くのお客様にサービスをご提供しております。また、サイバーセキュリティサービスとして、OSINTによる漏洩情報検知サービス「SPC Leak Detection」と、【本当に効果のある】標的型メール訓練サービス「SPC 標的型メール訓練」をご提供しております。

https://www.source-pod.co.jp/

■「SP Intelligence Report」について

OSINTによる漏洩情報に関する調査レポート「SP Intelligence Report」の詳細については、下記を参照ください。

https://www.source-pod.co.jp/lp5/index.html

■「SPC Leak Detection」について

OSINTによる漏洩情報検知サービス「SPC Leak Detection」の詳細については、下記を参照ください。

https://www.source-pod.co.jp/lp/index8.html

■本リリースに関するお問い合わせ先

株式会社ソースポッド

営業部 サービス営業チーム

TEL :03-5213-4842