Black Hat USA 2016/DEF CON 24 ラスベガス現地レポート 第2回

自動プロキシ設定機能の悪用で通信乗っ取りのリスク、Black Hat 2016で報告

東京都庁の通信内容がダダ漏れ危機?「badWPAD」脆弱性とは

2016年08月10日 12時30分更新

実態調査の結果、「東京都のWebアクセスが乗っ取り可能」であることが判明

本当にきちんと対策が取られているならば、この脆弱性のリスクは低いはずだ。実態はどうなのか。ゴンチャロフ氏はそれを調査してみた。

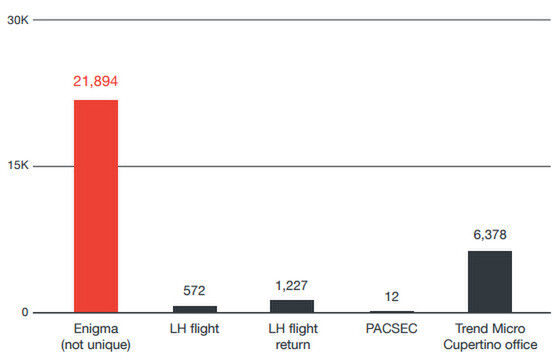

ゴンチャロフ氏はまず、自身のPCのホスト名を「wpad」に変更して「wpad.dat」ファイルを作成。そのうえで、2015年10月からおよそ3カ月間、ミュンヘン空港のオープンエリアやビジネスラウンジ、飛行機の機内、渡航先のセキュリティカンファレンス会場、さらにはトレンドマイクロの米国オフィスなどのネットワークにWPADサーバーとして接続し、wpad.datファイルにどのくらいのアクセスがあるか検証した。

公共の場にあるフリーWi-Fiでは、不特定多数の端末がアクセスポイントに接続する。アクセスポイント(AP)に接続した端末同士の通信を禁止する「APアイソレーション」機能が有効になっていない場合に、badWPAD脆弱性のリスクがどれだけ高いのかを見定めることが、目的の1つだった。

検証の結果、のべ2万件を超えるアクセスを確認できたという。「特に機内は、ビジネスクラスやファーストクラスに搭乗しているビジネスパーソンが、Wi-Fiサービスの利用者である可能性が高い。標的型攻撃にも最適だ」(ゴンチャロフ氏)。

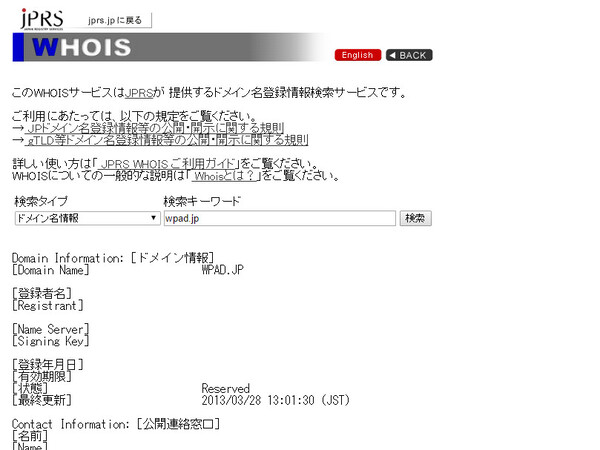

次にゴンチャロフ氏は、「wpad.+TLD」のドメインが取得できるかどうかを調査していった。

調査の過程で、ある個人がすでに「wpad.de」ドメインを取得しており、サーバーも稼働していることを発見した。.deドメインはドイツのccTLDであり、つまりはプロキシの自動検出を設定しているドイツ国民全員がリスクにさらされていたことになる。「用意されていたwpad.datファイルは、ただ通信を通すだけの(プロキシを設定しない)記述になっていたが、いつでも犯罪に悪用できる状態だった」。

危うさを感じたゴンチャロフ氏はドイツ警察に事情を説明し、Whois検索したドメイン登録者の名前と住所を報告した。幸いなことに、ドイツ警察は事態の深刻さを理解し、すぐにドメイン登録者宅を訪問。「当初は『WPADなんて知らない』と主張していたらしいが、捜査の結果、実際は悪用を考えていたことが発覚した」。

さらにもう1つ、ゴンチャロフ氏は深刻なリスクを発見した。それは、badWPADを悪用して、東京都職員らのWebアクセスが乗っ取り可能、監視可能だったという事実だ。

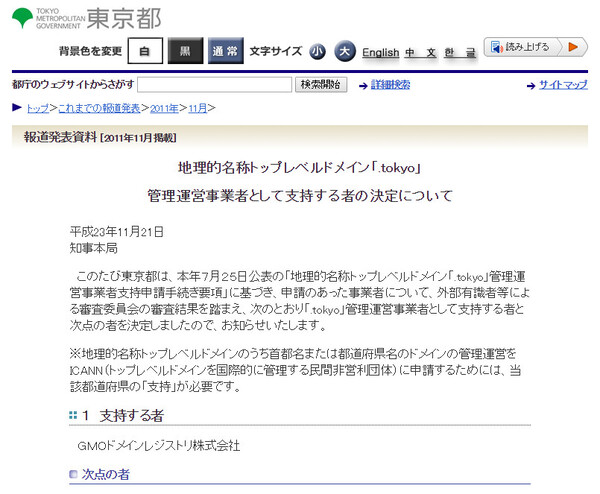

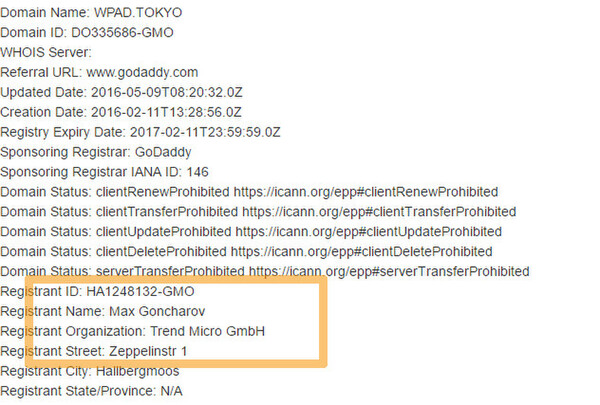

日本に本社を置くトレンドマイクロのドイツ子会社に在籍していた同氏は、2020年の五輪開催を控えた東京がサイバー攻撃のリスクにさらされていないのかが気になっていた。そこで調査を行ったところ、「wpad.tokyo」というドメインが誰でも取得申請できる状態に置かれていることを発見した。「.tokyo」は2014年から利用が始まったTLDであり、GMOドメインレジストリが運用管理している。

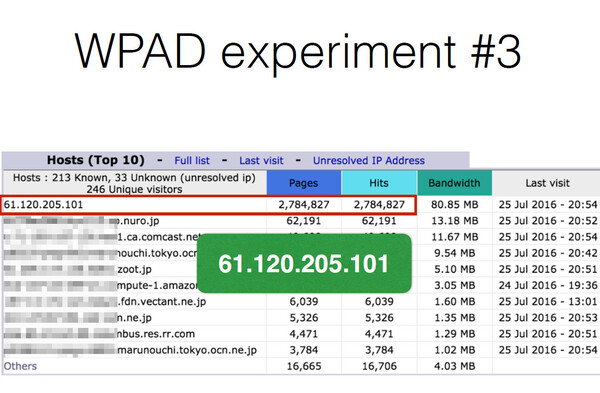

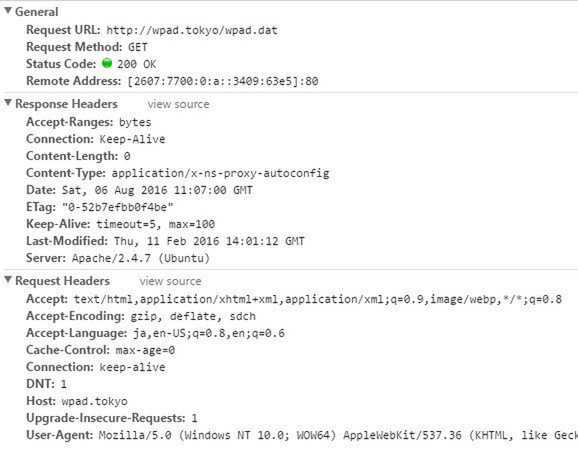

幸いなことに、wpad.tokyoドメインはまだ誰にも取得されていなかった。ゴンチャロフ氏はすぐに同ドメインを取得し、攻撃者に悪用されないよう保護した。それと同時に、空のwpad.datファイルを配布するwpad.tokyoサーバーをインターネットに立てて、どこからのアクセスが多いのかを計測することにした。

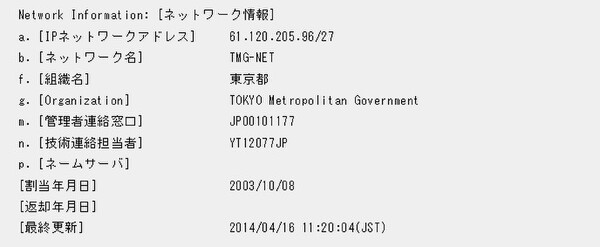

2016年2月から7月まで調査を行った結果、「1日あたり数千件」という最多のアクセスを記録したのは「61.120.205.101」というIPアドレスだった。これは、東京都が利用しているネットワークのIPアドレスである。

WPADの仕組みから原因を考えると、おそらく東京都のネットワーク(の一部?)ではDNSサフィックスが「〇〇〇〇.tokyo」であり、自動プロキシ設定が有効になっている多数のブラウザが「wpad.tokyo」にアクセスしてしまっているのだと推測される。1日に数千件、プロキシ設定を新規取得するアクセス規模を考えると、アクセス元は都庁や全都立高校、都立病院など、それなりの規模を持つ組織であることが想像される。もし悪用されていれば、その被害は大きかったはずだ。

前述したとおり、悪用される可能性のある「wpad.+TLD」ドメインは、本来であればレジストリが誰も取得できないようにきちんと管理すべきものだ。またWPADサーバーへのアクセスも、本来はローカルのネットワーク内で完結するはずであり、wpad.~ドメインやwpad.datファイルへのアクセスをインターネットに流す必要もない。

現時点(8月9日時点)では、「wpad.tokyo」ドメインは、トレンドマイクロがセキュリティ保護の観点から善意で保有している。まずは、東京都側でファイアウォールなどの設定を見直し、wpad.tokyoへのアクセスを止めること。またGMOドメインレジストリは、自社が運用管理するそのほかのドメインで同種の登録ができないよう対処するとともに、トレンドマイクロと協調してwpad.tokyoを予約ドメインに変更するよう取り組む必要がある。

必要のないユーザーは、自動プロキシ設定機能をオフにしよう

もちろん、今回発表されたbadWPAD脆弱性の脅威は、そのほかの一般企業、一般ユーザーにおいても無縁ではない。まず、Webアクセスにプロキシを使わないインターネット環境であれば、自動プロキシ設定機能を無効にするべきだ。

また、プロキシを使う環境ならば、管理者がDHCPサーバーにWPADオプションを設定して正しく自動設定できるようにするか、面倒でも手作業でプロキシ設定を行うようにする。いずれの場合でも、外部ネットワーク(インターネット)へのトラフィックをチェックし、「wpad.+TLD」ドメインや「wpad.dat」ファイルへのアクセスはブロックする。さらに詳細な対策方法は、下記リンクのJVNで紹介されているので参考にしてほしい。

加えて、フリーWi-Fiなどの公衆無線LANを提供している運用者は「APアイソレーション」機能を有効にしてほしい。これは今回の脆弱性に限らず、利用者を保護するためのごく一般的な取り組みとしても有益だ。

この連載の記事

-

第4回

TECH

ソフト脆弱性を数分で自動修正するシステムの競技会、DARPAが開催 -

第3回

TECH

だって人間だもの…拾ったUSBメモリを開く人は何割いる?調査 -

第1回

TECH

95から10までの全Windowsに影響、「BadTunnel」脆弱性とは何か -

TECH

Black Hat USA 2016/DEF CON 24 ラスベガス現地レポート - この連載の一覧へ