8月27日、トレンドマイクロは産業制御システム(ICS/SCADA)へのサイバー攻撃実態解説セミナーを開催した。インターネット接続を前提としていない産業制御システムはセキュリティが甘く、サイバー攻撃の格好の的という。

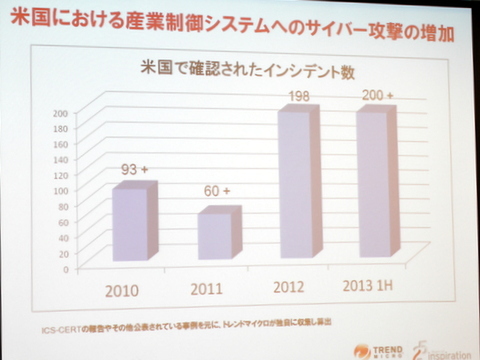

2013年上半期だけで200件以上の攻撃が発生

トレンドマイクロは同日、(「産業制御システムへのサイバー攻撃 実態調査レポート 第二弾 - 産業制御システムを狙っているのは誰か?」を発表した。本レポートは4月24日発表(「各国から攻撃! おとり水道制御システム、公開18時間で標的に」)の第2弾で、その概要を、Trend Micro Forward-looking Threat Research(FTR) スレットリサーチャー カイル・ウィルホイト氏が紹介した。

実態調査では、2013年3~6月の期間、水道局の制御システムを装ったおとりシステムを日本含む8か国、12か所に設置、観測されたサイバー攻撃活動を分析した。その結果、74件の攻撃を確認、うち10件は社会インフラの多大な打撃を与えかねない危険度“高”の攻撃であったという。

産業制御システムがインターネット接続されるようになったのは、1990年代からだ。Googleはもちろん、デバイス検索エンジンのShodan、80番ポートで接続可能なIPアドレスを検索できるERIPP(Every Routable IP Project)など、検索エンジンの多様化も加わり、攻撃者は産業制御システムのデバイスを簡単に発見できるようになり、攻撃対象に加わった。事実、米国では2011年に観測された産業制御システムへの攻撃は約60件だったのに対し、2012年には198件へと急増。2013年上半期ですでに200件に到達したと、ウィルホイト氏は言う。

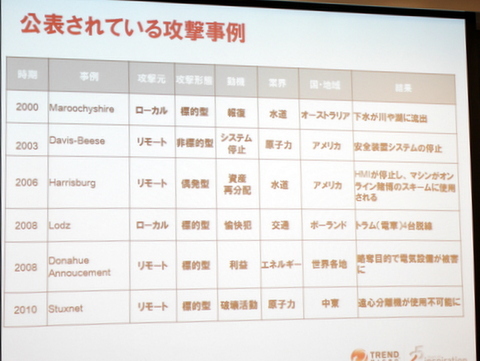

こうした傾向は米国のみならず、世界的に発生している。公表されている攻撃事例を見ると、オーストラリアで解雇された元従業員が水道局の制御システムを操作して下水を川や湖に放出させた事件や、愉快犯がリモート操作でトラムを脱線させたポーランドの事件などさまざまだ。

産業制御システムではセキュリティの優先度が低い

問題は、意外と簡単に操作されてしまう点だ。その理由を「産業制御システムは運用を停止させないことを最優先に考えており、セキュリティの優先度はやや低い。加えてインターネット接続されることを前提としていないため、独自プロトコルには暗号化機能や認証機能といったセキュリティが実装されていないのがほとんどだ」とウィルホイト氏は指摘。特にプロトコル含む改修が簡単にできない現状から、リスクが放置されがちな点も大きいという。

日本に仕掛けられたおとりシステムでは、1件の攻撃が観測された。攻撃者はシステムの脆弱性を見つけ出し、HMI(システム状況を把握するためのインターフェイス)にデフォルトのアカウント情報でログイン、水圧を変えたり出力量を減らしたりの操作を実行したのち、システムを完全シャットダウンさせた。

「産業制御システムへの攻撃は今後ますます増えるだろう。対策は、従業員のアクセス制御、重要インフラのセグメント分離、ITセキュリティ製品の活用、インシデント対応訓練の実施など、ITセキュリティと同様の対策を速やかに実施することだ」(ウィルホイト氏)。