2011年も半分を折り返した7月初旬に、ちょっとしたニュースが話題になりました。多くのLinuxディストリビューションで採用されているFTPサーバーのソフトウェア「vsftpd 2.3.4」に、バックドアと呼ばれる攻撃者の侵入を可能にしてしまうコードが含まれているというニュースでした。このバックドアと呼ばれる言葉はセキュリティを語る際によく登場する言葉ですので、今回はバックドアとはどういうものなのかについて話したいと思います。

バックドアとは

まず概念を理解することがとても大切ですので、ASCII.jp デジタル用語辞典からバックドアを確認してみます。

サーバーやPCへの攻撃者専用の隠された出入口が、バックドアです。つまり、バックドア自体はマルウェアの種類ではありませんので、ご注意ください。では、バックドアをしかけられると、どうなるのでしょうか?

簡単に説明すると管理者権を乗っ取られ、“あらゆること”をされてしまいます。バックドアをしかけられたサーバーやPCでは、管理者やユーザーが通常開けていないポート番号を開けたり、許可されたポート番号への隠れたアクセス経路を作ることができます。この結果、ユーザーに気づかれることなく、サーバーやPCでコマンドを実行したり、ファイルを転送したりすることが可能になってしまいます。冒頭のvsftpd 2.3.4がその一例です。

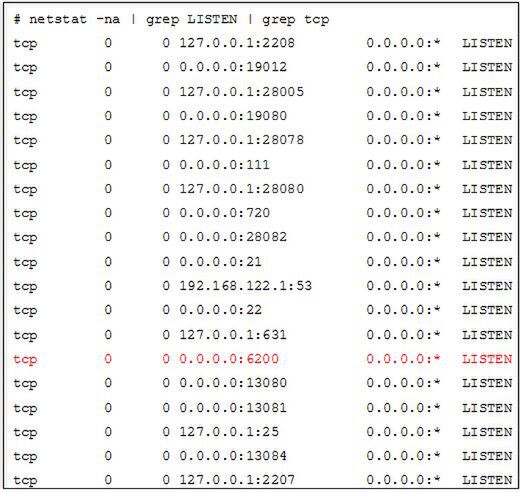

vsftpd 2.3.4の脆弱性は、vsftpd 2.3.4で運用されるFTPサーバーに対し、文字列「:)」を含むユーザー名でFTP接続すると、バックドアポート「TCP6200番」が開き、リモートから接続すると任意のコマンドが実行可能になるというものです。

ちなみに、脆弱性というのは、セキュリティ上の欠陥により安全性が損なわれた状態のことです(ASCII.jp デジタル用語辞典の「脆弱性」も併せてご参照ください)。このvsftpd 2.3.4の場合には、TCP 6200番が任意のリモート接続に利用し任意のコマンド実行が可能だという点が、セキュリティ上の欠陥にあたります。

Linuxサーバーでvsftpd 2.3.4をコンパイルしてインストールし、PCからユーザー名に文字列「:)」を含ませてログインしてみると、ログイン前には開いていなかったTCPポート 6200番がオープンされてしまいます。

サーバーのポートの利用状態を調べる。TCPの6200番(赤字の部分)が有効になっていたら、vsftpd 2.3.4によるバックドアが利用されている危険がある

このバックドアポートに接続することで、管理者権を奪取することができます。管理者としての権限を持つことにより、悪意のある攻撃者がこの脆弱性を利用することにより、システム上にある任意のファイルの改ざんが可能になります。もちろん、システムファイルの削除により、サーバー自体を利用不能にすることもできるでしょう。

vsftpd 2.3.4のバックドアに関する脆弱性は、発覚後に速やかに修正されているようです。システム管理者は、まずFTPサーバーの種類とバージョンを確認し、vsftpd 2.3.4の場合は最新版へアップデートしましょう。また、不正なアクセスがなかったかどうかを、サーバーのログやファイアウォールのログなどから確認することも必要です。もし、不正なアクセスが確認された場合には、システム上のファイルが改ざんされていないかどうかを確認し、必要な対処を行ないましょう。

最初の侵入のそのあとで

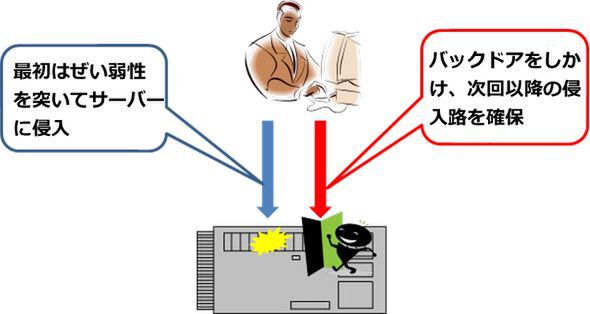

バックドアは、攻撃者が脆弱性を突いて一度侵入した際に、次回からの侵入経路を確保しておくために設置されます。

侵入に成功したら、次回用の侵入経路を用意する

vsftpd 2.3.4が持つバックドアの脆弱性も、管理者によりvsftpdのバージョンアップが行なわれると、次回からは侵入経路としては使えません。このため攻撃者は、事前に新たなバックドアを設置しておくといった手立てを打ちます。たとえば、管理者「rootユーザー」のパスワードが変更されてもSSHでログインできるようにするために、SSHの設定を変更したり、パスワード入力がなくてもログインができるようにDSA認証鍵を作ってしまうなどです。

バックドアに関しては、マルウェアが感染経路としてバックドアをしかけることもあります(バックドア型ウイルス)。ウイルスにバックドアを開けるような仕組みを組み込んでおき、攻撃者の侵入経路を確保してしまいます。2010年に登場した史上最高レベルのマルウェアともいわれる「Stuxnet」も、内部にバックドアの仕組みを含んでいました。また、最近話題のAndroidスマートフォンでもバックドアをしかけるウイルスが登場しています(エフセキュアブログ「ルートエクスプロイトを使用する新たなAndroidマルウェア」)。

バックドアを仕込まれないために

まず、マルウェアによるバックドアの設置に対処するために、WindowsであれLinuxであれ、またAndroidスマートフォンに関しても、セキュリティソフトウェアを必ず導入し、最新の定義ファイルを適用しましょう。ほぼすべてのセキュリティソフトはバックドア型ウイルスを検出します。

また、攻撃者は公開されたWebサーバーやFTPサーバー、メールサーバーなどをポートスキャンなどの手法で狙っています。ポートスキャンを行なうことで、サーバーの種類やバージョンが簡単にわかってしまうため、脆弱性を突く攻撃を行なうことは非常に簡単になってしまいます。サーバー運用者はつねに最新のソフトウェアバージョンを確認し、システムに可及的速やかに導入するべきでしょう。

最近では、一般公開前のテスト運用サーバーなどが攻撃者の侵入にあい、バックドアをしかけられてしまう例が聞こえてきます。管理者は、一般運用に入ったシステムだけではなく、開発中、テスト中のサーバーであっても油断せずに、細心の注意を払うことが必要です。

筆者紹介:八木沼 与志勝(やぎぬま よしかつ)

エフセキュア株式会社 テクノロジー&サービス 部長

1972年生。UNIXプログラミングからIT業界に携わりはじめ、そのあとITインフラを中心としたITコンサルティングからセキュリティ業界へ。エフセキュア入社は2006年で、法人/コンシューマの製品およびプリセールスなどのサービス全般を担当する。

この連載の記事

-

最終回

TECH

セキュリティの根本はインシデントに備えた体制作りから -

第54回

TECH

マルウェア感染の被害を抑える「転ばぬ先の出口対策」 -

第53回

TECH

マルウェア感染を発見した際の初期対応 -

第52回

TECH

ついに成立したサイバー刑法に懸念点はないか -

第51回

TECH

施行されたサイバー刑法における「ウイルス作成罪」の内容 -

第50回

TECH

サイバー刑法が過去に抱えていた問題点 -

第49回

TECH

ウイルス作者を取り締まるサイバー刑法ができるまで -

第48回

TECH

医療ICTの今後の広がり -

第47回

TECH

重大な情報を扱う医療ICTのセキュリティ対策 -

第46回

TECH

医療ICTの柱「レセプト電算処理システム」の仕組みと問題 -

第45回

TECH

医療分野で普及が進む電子カルテシステムの課題 - この連載の一覧へ