ESET/サイバーセキュリティ情報局

総合的なエンドポイント保護の重要性を解説

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「改めて考えたい、エンドポイントにおける脆弱性対応の重要性」を再編集したものです。

サイバー攻撃の高度化・巧妙化が進む中で、脆弱性を突く攻撃は激化する一方だ。企業・組織では、自社のデジタル環境において脆弱性を放置せず、管理・対応していくことがこれまで以上に求められている。この記事では、脆弱性の適切な管理を含め、多層にわたる総合的なエンドポイント保護の重要性について解説する。

エンドポイントセキュリティとは

昨今、企業・組織における業務環境は多数のデジタル機器で構成されている。そして、そのほとんどがネットワークへの接続を前提としており、社内だけでなく、インターネットを介して社外とも通信を行う。また、パソコンやスマートフォン(以下、スマホ)などの端末(エンドポイント)で、データ入力や書類作成、調べ物、コミュニケーションといった業務を行うことは当たり前の状況となっている。

こうした状況は攻撃者にとって攻撃対象が数多く存在することを意味する。攻撃者はインターネット経由であらゆる手法を用いて、攻撃対象の端末に侵入することを企図している。その際、攻撃者はさまざまな脆弱性を悪用して侵入口をこじ開けようとする。

中でも、ユーザーの利用頻度が高いパソコンやスマホ、サーバーといったエンドポイントは、多くの脆弱性を伴うリスクを抱えている。そのため、攻撃者の侵入を防ぐためにも、エンドポイントにおけるセキュリティ対策が必要となる。そうしたセキュリティ対策の代表例が、以前はウイルス対策とも呼ばれていたマルウェア対策だ。そして、最近ではランサムウェアなど新たなる脅威への対抗策として、EDR(Endpoint Detection and Response)などのソリューションも活用されるようになっている。これらの対策を総じて、エンドポイントセキュリティと呼んでいる。

エンドポイントにおける脆弱性対応の重要性

先述のとおり、攻撃者はエンドポイントと呼ばれる、ネットワークに接続されたパソコンやスマホ、あるいはサーバーといった機器を侵入口として狙いを定める。昨今、これら端末や機器には多くのソフトウェア、アプリがインストールされているのが一般的であり、社内外を問わずインターネットに接続して外部と通信する。

攻撃者はその接続のための経路を伝って侵入を試みる。その侵入口にされるのがエンドポイントの脆弱性だ。「セキュリティホール」とも例えられるように、セキュリティの穴を見つけて忍び込むのだ。攻撃者の侵入を防ぐためにも、エンドポイントの脆弱性をなくすことが重要であり、そのための一連の対応は脆弱性対応と呼ばれる。

エンドポイントにおける脆弱性を悪用した事例

エンドポイントは結果として、多くの脆弱性を抱え得る。近年確認された攻撃者に悪用されかねない脆弱性について、以下に紹介する。

・Apache Log4jの脆弱性「Log4Shell」を悪用した攻撃

2021年、プログラミング言語Javaベースのログ出力フレームワークとして知られるApache Log4jに、Log4Shellと呼ばれる深刻な脆弱性が発覚。この脆弱性が悪用されてしまうと、攻撃者が遠隔で任意のコードを実行できてしまう恐れがあった。

こうした攻撃が実際に行われることで、その後にクレデンシャル情報の窃取やランサムウェアへの感染、不正マイニング、ボットネットへの感染につながる可能性が指摘されている。また、仮想デスクトップソリューションにおけるLog4Shellの脆弱性を悪用した攻撃が2021年に報告されている。

・Microsoft Exchange Serverの脆弱性「ProxyShell」を悪用した攻撃

2021年、マイクロソフト社のメールシステムのサーバーであるMicrosoft Exchange Serverに存在する3つの脆弱性からなるProxyShellが発覚。この脆弱性が悪用されることで、攻撃者は認証を回避して遠隔でコードを実行することが可能となる。

このProxyShellを悪用することで、Microsoft Exchange Serverを足がかりとしてランサムウェア攻撃を仕掛ける可能性が指摘されている。また、メールサーバーに不正侵入することで、なりすましメールの送付を行っていたインシデントも起こっている。

・CPUの脆弱性を狙った攻撃

2018年、インテル社などのCPUにおける脆弱性「Meltdown」と「Spectre」がグーグル社の研究者によって報告された。この脆弱性を悪用することで、CPUの処理に介入することが可能となる。また、2023年には「Downfall」、「Zenbleed」、「Reptar」が相次いで発覚。Google社のセキュリティブログ上では、CPUを侵入口に機密情報を盗み出すことが可能になると言及した。

エンドポイントにおける脆弱性対策

セキュリティインシデントが生じた際の影響を考慮すると、今後もセキュリティ対策におけるエンドポイントの脆弱性への対応はますます重要度が高くなることに違いない。以下に、3つの対策を紹介する。

・セキュリティ情報のチェック

近年、脆弱性に関する情報は発覚次第、脆弱性を発信しているJVN(Japan Vulnerability Notes) で先んじて公表される。続いて、セキュリティ情報を扱うWebメディア などで取り上げられることも多い。また、OSやソフトウェア、アプリの提供事業者も脆弱性対応を重要視するようになり、Webサイトやメールなどを通して、関連する情報が速やかに提供されるようになってきている。そうした公表される情報を常にチェックすることを習慣化しておきたい。

・脆弱性対応ソリューションの導入

先述のように、企業・組織で管理すべきエンドポイントの数は膨らんでおり、それぞれにインストールされているアプリ、OSを個別に把握して適切な状態を維持するための工数も増大している。こうした状況に適切な対応を可能にするのが脆弱性対応ソリューションだ。

例えば、「ESET Vulnerability and Patch Management」は脆弱性情報を自動で収集し、修正パッチの適用状況を管理するソリューションだ。

図1のように、組織内の端末、機器の脆弱性対応の状況を可視化することで一元管理を可能とする。加えて、自動でリスクレベルが付与されるため、優先順位を付けて脆弱性解消に対応できる。修正パッチを事前に設定したスケジュールにて自動で適用するといった運用も可能だ。

・多層防御による包括的対策

昨今高まるインシデントリスクを踏まえ、セキュリティ対策において「多層防御」を講じる企業・組織も少なくない。多層防御とは、サイバー攻撃による侵入を起こり得るものとみなし、1つの対策だけで防御するのではなく、多層にわたってセキュリティ対策を講じる方針・考え方だ。入口、出口、内部への対策を以て多層防御とするのが一般的だが、最近ではエンドポイントにおける多層防御という考えは当たり前になっている。

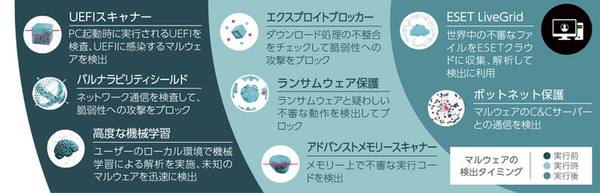

例えば、「ESET PROTECT Complete」では、図2のようにエンドポイントにおいて8レイヤーでの防御を実現している。近年、ゼロデイ攻撃と呼ばれる未知の脆弱性を突く攻撃が広まっているが、ESET PROTECT Completeが提供する多層防御がエンドポイントの保護を強化する。

既知の脆弱性を解消する対応も重要ではあるが、こうした未知の脆弱性を見越した対策も講じることで、脆弱性を狙う攻撃からの被害リスクも低減できる。セキュリティインシデントが発生した際のダメージは企業の事業継続に大きな影響を及ぼしかねない。その傾向は時間が経過するにつれて強くなってきている。

そして、サイバー攻撃の手法も巧妙化・高度化する一方であり、従来からの対策の継続だけでは防御することは難しくなっている。今後も続くであろう、こうした傾向を見据え、適切なソリューションを選択・活用し、セキュリティ強化を図っておきたい。