通常のバックアップ/リカバリとの要件の違いはどこにあるのか

ランサムウェア対策で見落とされるデータベース保護、そのポイントをオラクルに聞く

2023年06月06日 08時00分更新

企業が保有するさまざまなデータを“人質”に取り、脅迫して身代金を得ようとするランサムウェア攻撃。2023年3月に警察庁が発表した「令和4年におけるサイバー空間をめぐる脅威の情勢等について」(以下、サイバー脅威情勢レポート)によると、2022年の国内ランサムウェア被害報告件数は前年比およそ1.5倍に増加している。

ランサムウェア攻撃への対策として「データのバックアップ」が有効であることは、広く知られるようになった。ただし、ここで見落とされがちなのが「データベースの保護対策」だと、日本オラクル 事業戦略統括 事業開発本部 シニアマネージャーの大澤清吾氏は指摘する。特に、ミッションクリティカルなシステムを構成する基幹データベースには、通常のバックアップ方法ではカバーできない要件がいくつもあるという。

今回は基幹データベースにおけるランサムウェア対策の要件とポイント、さらにその対策に有効なオラクルのマネージドサービス「Oracle Database Zero Data Loss Autonomous Recovery Service」の特徴について聞いた。

狙われる基幹データベース、ただしその対策は追いついていない?

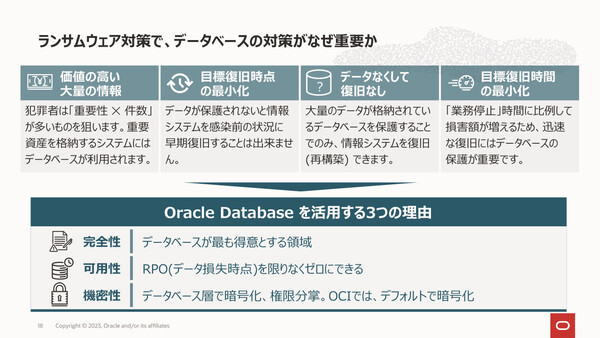

まずは、なぜランサムウェア対策の中でも特にデータベースの保護を重視すべきなのかを考えてみよう。大澤氏は、ランサムウェア攻撃を仕掛けるサイバー犯罪者の視点から見ると、企業活動の根幹を支える基幹データベースをターゲットにすることで“効率的な攻撃”が実現できるからだと指摘する。

「国内の医療機関では、データベースを含む電子カルテシステムがランサムウェア攻撃の被害に遭い、診療業務に大きな影響が出た。攻撃者が狙うのは『身代金を支払わないと業務が動かなくなる』状態。そのため、たとえばわれわれが手元のPCで使っているExcelファイルなどよりも、はるかにインパクトが大きい企業の基幹データベースを狙う」(大澤氏)

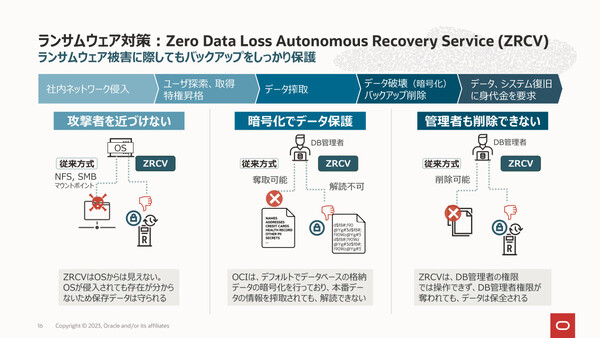

さらに最近のランサムウェア攻撃では、先に機密データや顧客データを盗み出しておいてから暗号化し、身代金を支払わなければデータを公開すると脅迫する“二重脅迫”も多発している。これも基幹データベースをターゲットにする理由になる。

それでは、企業側のランサムウェア対策の現状はどうなっているのか。データのバックアップ状況を見てみよう。

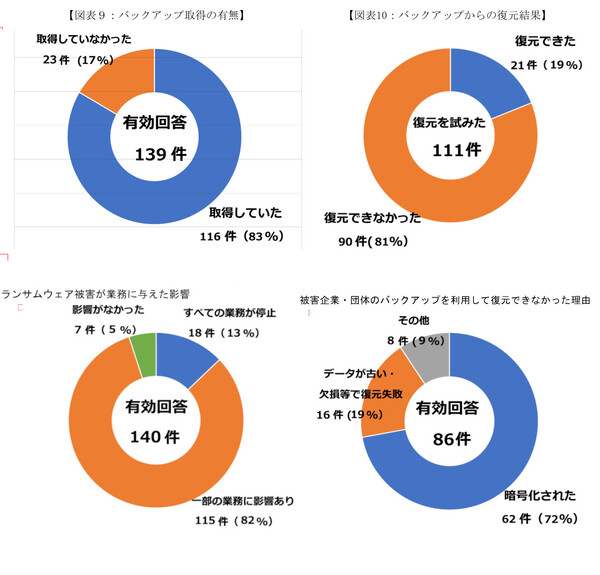

警察庁のサイバー脅威情勢レポートによると、ランサムウェア被害を受けた企業のうち83%は「バックアップを取得していた」。ただし、実際に取得していたバックアップから「データを復元できた」企業/団体は19%にとどまるという。せっかくバックアップを取っていても、復元できなければ意味がない。

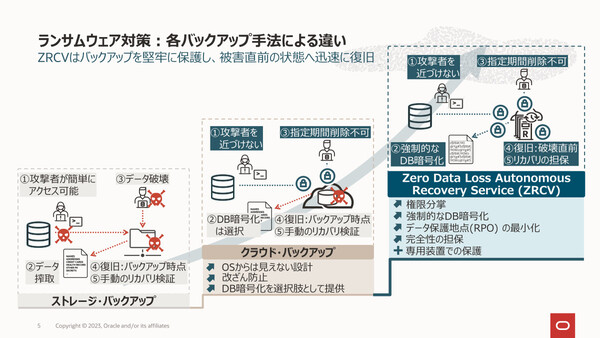

なぜ復元できなかったのか。同レポートによると、復元できなかった理由として最も多かったのが「バックアップも暗号化された」(72%)。最近のランサムウェア攻撃では、バックアップからの復元を阻止するために、まずバックアップリポジトリの暗号化(破壊)を狙うようになったと言われており、バックアップデータを保護する対策も不可欠だ。

さらに、復元できなかった理由の2つめとして「データが古い/欠損などで復元失敗」(19%)も挙がっている。こちらでは、業務を回復させるために必要なバックアップ頻度をきちんと検討すること、バックアップから確実にデータを復元できることを保証する訓練などの実施が求められる。

ランサムウェア被害を受けた企業の調査結果(出典:警察庁「令和4年におけるサイバー空間をめぐる脅威の情勢等について」)

続いて、データベースの保護対策に絞って現状を見てみたい。

データベースセキュリティの啓蒙に取り組む国内業界団体のデータベース・セキュリティ・コンソーシアム(DBSC)がデータベースアーキテクト1000人を対象に実施した調査(2023年3月実施)によると、ランサムウェア攻撃を受けた場合の対応方法を「検討している/一部検討している」は57%。そして「すべての本番データベースをバックアップしている」企業は66%だった(もっとも、ここでは「すべての」という条件が付いているので、一概に低いとは言えない)。

注目したいのは、現在のランサムウェア対策で求められる「バックアップデータの保護対策」や「バックアップからデータを戻す(リカバリ)訓練」などの実施状況だ。ランサムウェア被害を防ぐうえで有効なバックアップコピーのオフライン保管(3-2-1ルールの実施)をしている企業は58%、またリカバリ作業の訓練を実施している企業は52%と、十分には対策できていない現状が明らかになっている。ちなみに、ランサムウェアによる攻撃を受けた場合の対応方法を「検討している/一部検討している」企業も57%にとどまっている。

データベースアーキテクトに対する調査で、ランサムウェア対策が不十分であることが明らかに(出典:データベース・セキュリティ・コンソーシアム)

ランサムウェア対策における「基幹データベース特有の要件」とは

ランサムウェア対策のバックアップにおいて、たとえば「イミュータブル(削除/書き換え不可能)ストレージへのバックアップデータの保存」などは一般的な要件と言えるだろう。その一方で、基幹データベース特有の要件もあると大澤氏は説明する。たとえばRPO(目標復旧時点)とRTO(目標復旧時間)の要件は、ほかのデータやシステムよりもかなり厳しいものとなる。

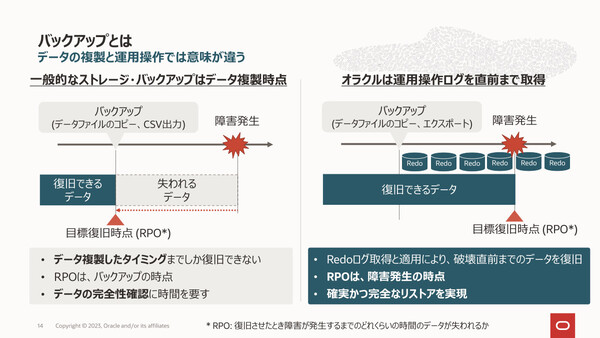

RPOは「どれだけ障害発生(攻撃実行)時点に近い状態(データ)に戻せるか」を示す時間の指標である。RPOが長くなれば、その間に追加/更新されたデータはすべて失われてしまう。一般的なシステムならば1日前、1週間前の状態に戻せれば十分ということもあるが、商取引などの重要な記録が頻繁に追加/更新される基幹データベースの場合はそうはいかない。

一方、RTOは「どれだけ早く元の状態(データ)に復旧できるか」を示す指標である。RTOが長く基幹データベースが長時間復旧できなければ、その間は業務も再開できず機会損失などが発生して被害が拡大していく。業務の中枢を支える基幹データベースには、一般的なシステムよりも迅速な復旧が求められるのは自明のことだ。

ここで大澤氏は、特に基幹データベースの場合、復旧までの時間(RTO)が長くなりがちな事情があることを説明する。

「基幹データベースの場合、復旧したデータの『完全性』が保証されていなければ、すぐには業務利用を再開できない。銀行取引を例にすると、復旧したデータが不完全で『口座にお金を○○万円預けた』というトランザクション(取引)記録が失われていたら大問題になる。こうしたデータの整合性確認に時間がかかることで、業務の再開も遅れがちになる」(大澤氏)

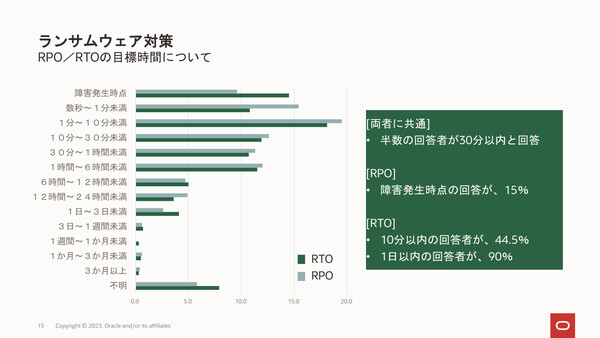

データベースの復旧について、企業は実際にどの程度のRPO/RTOを望んでいるのか。前述したDBSCの調査によると、RPO/RTOとも半数以上の回答者が「30分以内」としている。業務に対する影響の大きさを考えると、長時間のRPO/RTOは到底許容できないということだ。さらにRPOに至っては15%が「障害発生時点(RPOゼロ)」、つまりランサムウェア被害を受けたとしても、トランザクション記録を一切失わずに復旧させることを目標と考えている。

目標とするRTO/RPOについて。いずれも厳しいRPO/RTOが要求されている(出典:データベース・セキュリティ・コンソーシアム)

もうひとつ、基幹データベースのランサムウェア対策においては「機密性」も重要な要件となる。前術したとおり、最近のランサムウェア攻撃では二重脅迫の手法が一般化している。顧客データや経営にかかわる機密データを保持している基幹データベースでは、侵入した攻撃者がデータを盗み出せない、あるいは盗み出しても内容が読み取れないようにして機密性を守る必要がある。

“RPOゼロ”のクラウドDBバックアップを実現するZRCV

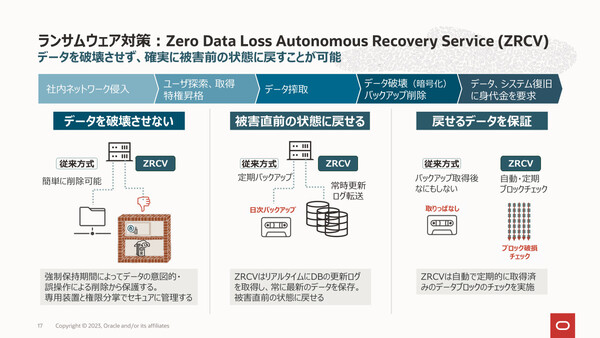

こうした基幹データベースならではの要件に対応するデータ保護手段として、大澤氏はOracle Zero Data Loss Autonomous Recovery Service(以下「ZRCV」と略記)を紹介した。

昨年開催の「Oracle CloudWorld」で発表されたZRCVは、オラクルが「Oracle Cloud Infrastructure(OCI)」を基盤として提供するフルマネージド型のデータベース保護サービスであり、「Oracle Database Cloud Service」や「Oracle Exadata Database Service」といったOCI上のデータベースサービスに適用できる。

「もともとオンプレミスの物理アプライアンスとして『Oracle Database Zero Data Loss Recovery Appliance(ZDLRA)』を提供していたが、ZRCVはそのクラウド版にあたる。ミッションクリティカルシステムのクラウド移行を進めるにあたって、基幹データベースの保護も必須となるため、ZRCVを用意した」(大澤氏)

大澤氏は、通常のバックアップソリューションとは異なるZRCV独自の特徴を「ランサムウェアに対する耐性を高める」「本番環境への影響を極小化する」「クラウドで低コストかつシンプルな運用管理を実現する」の3つにまとめて説明した。

ランサムウェア耐性に関する大きな特徴は、RPOを「障害発生時点」まで短縮できることだ。通常のストレージバックアップの場合、最新のバックアップコピー(またはスナップショット)を取得した時点がRPOとなるため、失われるトランザクションがどうしても発生してしまう。だがZRCVは、Oracle Databaseからトランザクション単位の操作ログ(REDOログ)も継続的に取得しているため、最終バックアップ時点以後のトランザクションも完全に復元できる。

さらに、バックアップデータが戻せる(リカバリ可能である)ことを保証するために、ZRCVは取得したバックアップデータのリカバリテストや修正を自動的に行う。この処理は本番データベースとは別の環境にオフロードされるので、本番環境への影響がごく少なく済む。

「REDOログやリカバリ検証の仕組みによって、ZRCVはバックアップしたデータベースの完全性を担保しており、復旧したらすぐに業務で利用できる。おそらくトランザクションのレベルまで見て完全性を担保することは、ほかのバックアップサービスではできないはずだ」(大澤氏)

ZRCVの利用料金は、保持しているフルバックアップ+増分バックアップ+REDOログの容量に基づく従量課金制であり、1GBあたり5.6円という価格設定だ。

「もともとOCIのオブジェクトストレージは他の主要クラウドよりも安価だ。またオラクル自身が提供している通常のデータベースバックアップサービス(RCV:Oracle Database Autonomous Recovery Service)と比べても、ZRCVは30%の割り増し料金だけで利用できる」(大澤氏)

ZRCVを適用したい場合は、OCIのコンソールでデータベースを作成する際に、バックアップ先としてZRCVを選択するだけだという。なおバックアップやREDOログのデータ保持期間は最大で95日間となっており、より長期間のバックアップ保持が必要な場合は別途対応を行う必要はあるとした。

* * *

大規模なシステム障害/データ毀損からの業務回復という点で、ランサムウェア対策としてのバックアップ/リカバリは、BCP(事業継続計画)対策に近いものとなる。BCP対策ならば、東日本大震災をきっかけに検討/実装したという日本企業も多いだろう。ただし、そのままではランサムウェア対策にはならないと、大澤氏は注意を促した。

「災害復旧を目的としたBCP対策では『データが汚染されていないこと』が前提となっている。しかし、ランサムウェア対策としてはデータが汚染、破壊されるリスクも考えなければならない。ZRCVのように、削除不可能なかたちでバックアップされている、データの完全性が担保されているというのはとても大切だ」(大澤氏)