キヤノンMJ/サイバーセキュリティ情報局

有効なメールセキュリティ対策とは? EmotetやPPAP問題について解説

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「被害者にも加害者にもならないための最新メールセキュリティ対策」を再編集したものです。

コロナ禍を経て働き方変革が進んだ2020年からの2年間あまり。クラウド利用はビジネスを円滑に進める上で欠かせないツールとなった。一方、昨今の世界情勢不安がサイバー攻撃の増大をもたらしている。そうした状況に応えるため、Microsoft 365などのクラウド利用におけるセキュリティ強化策という共通テーマでオンラインセミナーが実施された。本セミナーは第一部と第二部に分けて講演が行われたが、第二部の講演の内容を紹介する。「被害者にも加害者にもならないためのメールセキュリティ対策」と題し、キヤノンマーケティングジャパン株式会社の永田 健吾が解説する。

国内外での環境変化を受け、セキュリティリスクが増大

私たちの生活やビジネス環境を大きく変化させることとなった新型コロナウイルス感染症の拡大から2年ほどが経過し、そうした変化への対応策として、多くの企業でMicrosoft 365などのグループウェアやクラウドの利用など、IT関連への投資や利活用が進んできた。そして、国内外でさまざまな環境変化が起こる中で、サイバー攻撃や情報漏えいといったセキュリティリスクは増大している。実際、サイバー攻撃による情報漏えい事故やサプライチェーン攻撃によって工場の操業が停止されたという報道を見聞きした人も少なくないだろう。ここでは、Emotetと呼ばれるマルウェアの再流行と、メールの添付ファイルをZIP暗号化してパスワードを別送する、いわゆるPPAP問題の2点をピックアップして解説する(図1)。

再流行したEmotetへの対策の必要性

Emotetとは、悪意のある攻撃者によって送信される攻撃メールから感染してしまうマルウェアの1つだ。数年前から感染拡大が確認されており、日本国内においても2019年から2020年にかけて大流行した。その後一時沈静化していたが、2022年3月に入り、Emotetに感染してメール送信に悪用される可能性のある「.jp」ドメインのメールアドレス数が、2020年の感染ピーク時の約5倍以上に急増しているというデータがある(図2)。

感染流行の裏付けとして、国内企業でも多くの被害が報告されている。また、感染した企業・組織からほかの企業・組織に対するメール配信が増えており、Emotetの被害者になるだけではなく、加害者となってしまうケースも確認されている。

Emotetは電子メールが侵入経路となる場合が多い(図3)。例えば、メールの本文に不正なアプリケーションへ誘導するURLを記載する、あるいはマクロ付きのExcelやWordのファイルをメールに添付して送信する。そのファイルを開封後、マクロを有効化してしまうことでEmotetに感染してしまう。悪意のあるファイルをパスワード付きZIPファイルとしてメールに添付することで、ウイルス対策ソフトによる検疫を逃れて侵入してくる場合もあることが、感染拡大を防げない要因の1つとなっている。

Emotetに感染すると、その端末に保存されている認証情報や顧客情報、取引内容などの営業機密などが窃取されてしまう。加えて、不正アクセス被害や情報漏えいにつながるほか、ランサムウェアなどのマルウェアが同時にインストールされることによって機密情報が暗号化され、身代金を要求されることもあるだろう。また、なりすましメールの送信元として悪用されてしまうと攻撃の踏み台となってしまい、自社のみならず社会的にも大きな悪影響を与えてしまいかねない。

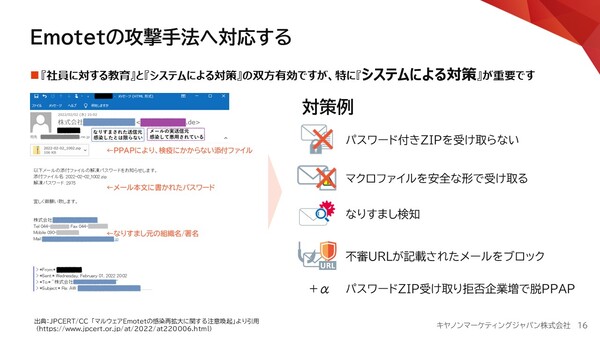

Emotetの攻撃手法について例を挙げて解説しよう(図4)。この例は、実際に取引のある会社名や人物名でなりすまし、一見すると本物と見間違ってしまうようなメールが送信されたケースだ。そのメールにはパスワード付きZIPファイルが添付されており、ウイルス対策ソフトの検疫を回避する工夫なされている。そして、メールの本文中には、ZIPファイルを開くためのパスワードも記載されている。先述のとおり、この添付ファイルを解凍して開いてしまうと、Emotetに感染してしまう。実に巧妙なやり口である。

そして、こうした攻撃手法によって被害者になってしまうのと同時に、感染拡大を助長する加害者になってしまう可能性もある(図5)。したがって、被害者にも加害者にもならないための外部脅威対策を検討する必要があるのだ。

PPAP問題の背景と対応状況

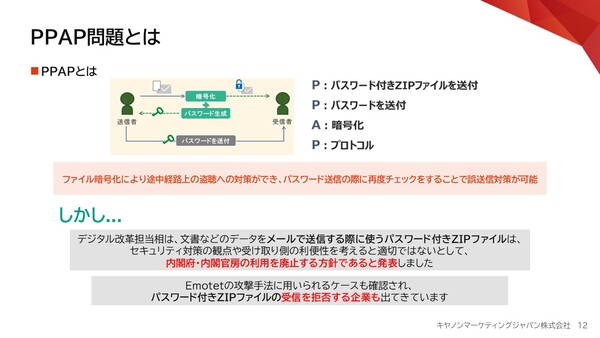

PPAPとは、メールに暗号化したZIPファイルを添付して送信し、解凍用のパスワードを別送するファイルの共有方法のことだ(図6)。ファイルを暗号化して送信することで送信経路上での盗聴対策に有効で、パスワードを別送することで誤送信対策にも有効であるとされてきた。

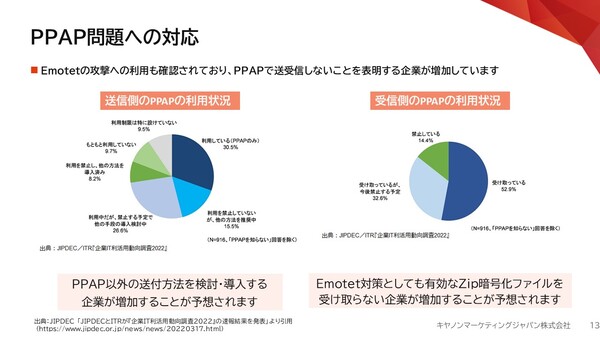

しかし、このパスワード付きZIPファイルは、セキュリティ対策の観点でも受け取り側の利便性を考える上でも適切ではないとして、中央省庁でのPPAP廃止の方針が発表された。この発表を受け、民間企業においてもPPAP以外の送信方法を検討する動きが進んでいる。さらに、先述したようなEmotetの攻撃手法に用いられるケースも確認されているため、パスワード付きZIPファイル自体を受け取らないとする企業が増えていくことも見込まれている。

PPAP問題への対応に関して2022年に公開された調査結果を確認してみよう(図7)。メールの送信側においては、メールの送信時にPPAPを利用している企業が30.5%であるのに対して、ほかの方法を推奨中・導入検討中・導入済みとする企業の合計が半数の50%に達している。一方、受信側においても、すでに14.4%の企業がPPAPでの受け取りを禁止しており、現在は受け取っているものの今後禁止する予定の企業が32.6%となっている。ZIP暗号化ファイルの受け取り禁止はEmotet対策として有効ではあるが、そのような企業が今後増えてくるのであれば、そうした状況に応じたファイルの送付方法を再考する必要があるのではないだろうか。

また、国の中央省庁においてPPAPが廃止されたことで、主要なベンダー各社においても脱PPAPの動きが出始めている(図8)。実務に悪影響が及ぶ前に、PPAPに替わるファイル送付手段を検討する必要があるといえるだろう。

有効なメールセキュリティ対策とは

コミュニケーション手段が多様化する中でもビジネスの現場においては、今なおメールでのやり取りが主流で、特に社外とのやり取りでは電子メールを利用することが多いのではないだろうか。先述した2つのセキュリティトピックスに関連して、メールに関わるセキュリティ対策をどのように実現するべきかを考えてみたい。

Emotetの攻撃手法として紹介したメールへの対策例を説明する(図9)。対策の1つとして、Emotetはパスワード付きZIPファイルを利用した攻撃を仕掛けてくることから、こうしたZIPファイルを受け取らないといった対策が基本だ。また、マクロの有効化によってEmotetの感染に至るため、マクロファイルを安全な形で受け取るといった対策も考えられる。そのほかにも、なりすましを検知したり、本文中のURLが不審なものであった場合にそのメールをブロックするといった対策も考えられる。

このような対策を実現するために、それぞれの対策に対応する機能を有したセキュリティ製品を検討することも少なくないだろう。対応する機能としては、ファイルブロック機能や高度なスパムメール対策機能などがあるが、さまざまなセキュリティ製品の中からどれを導入すればよいのかわからない、といったお悩みもあるのではないだろうか(図10)。弊社でも、お客さまからさまざまな相談が届いている。例えばEmotet関連の話題として、社員に対する教育は実施しているものの、思ったようにリテラシーの改善・向上がみられず、システムを活用した対策を進めたいという相談は多い。

ある企業では、危険な添付ファイルを開かないよう、不審なメールが届いた場合は事前に相談するように指導したところ、社員が必要以上に怖がってしまい、安全な添付ファイルであっても開封せず、業務に支障が出ているというケースもあった。また、PPAP関連では、取引先からZIP暗号化以外の方法でファイルを送信してほしいと要求されたため、ほかにどのような代替策があるのか提案してほしいという相談もあった(図11)。ほかの企業では、代替手段としてオンラインストレージを利用し始めたものの、これまでの運用から大きく変化してしまったため、ユーザーからはツールの使い勝手やアクセス権の付与などに関する問い合わせも多く、代替手段の浸透がなかなか進まないというケースもあった。

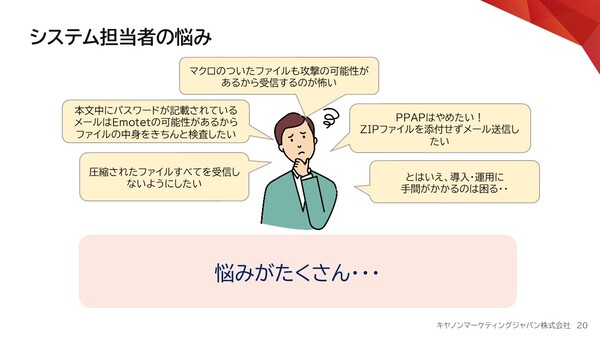

システム担当者としては、Emotetが流行していることもあり、安全な形でメールを受信でき、マクロファイルが添付されている場合は、検査に通ったメールだけを受信ボックスに届けたい。あるいは、PPAPを止めて代替手段で送信できるようにしたい。とはいえ、その導入や運用に手間がかかってしまうのは避けたいというのが悩みどころではないだろうか(図12)。

外部脅威対策となる「Inbound Security for Microsoft 365」

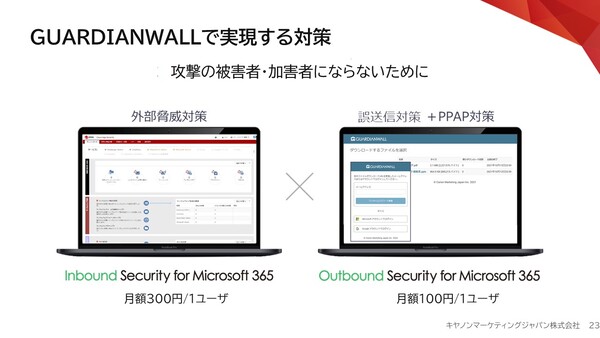

先述のような企業・担当者の悩みを解決でき、導入コストや運用上の手間などバランスの取れたソリューションを紹介する。弊社では、攻撃の被害者や加害者にならないためのソリューションとして「GUARDIANWALLシリーズ」の外部脅威対策「Inbound Security for Microsoft 365」や、誤送信対策・PPAP対策「Outbound Security for Microsoft 365」を展開している(図13)。

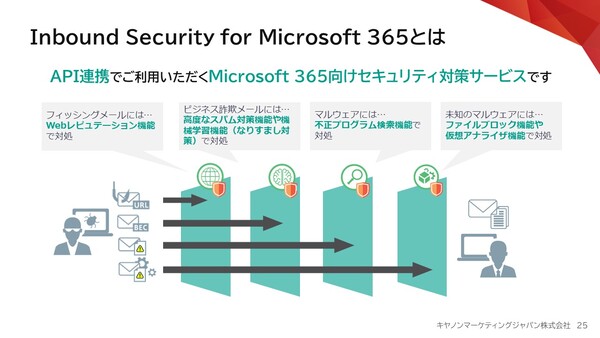

「Inbound Security for Microsoft 365」は、Microsoft 365やGoogle Workspaceといったクラウドサービスに対してAPI連携で利用できるセキュリティ対策サービスであり、外部からの脅威に対応するために多層防御が可能な機能を有している(図14)。ここでは、Emotetの対策として有効な3つの機能に絞って説明する。

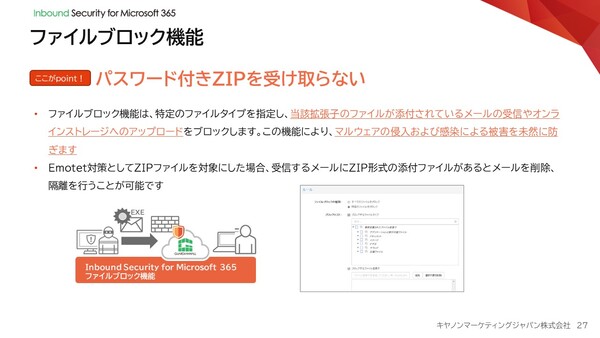

1つ目の機能として「ファイルブロック機能」について説明する(図15)。この機能のポイントはパスワード付きZIPファイルの受信拒否を実現することだ。あらかじめ特定のファイルの拡張子を指定しておくことで、その拡張子のファイルが添付されている場合やオンラインストレージにアップロードされた場合には、そうしたメールの受信やアップロードを拒否できる。こうした機能により、マルウェアの侵入や感染による被害を未然に防ぐことができるのだ。Emotet対策としては、ZIPファイルの拡張子を設定しておくことで、メールにZIP形式の添付ファイルがあった場合には該当のメールを削除したり、 管理者だけが確認できるフォルダーに隔離することも可能だ。

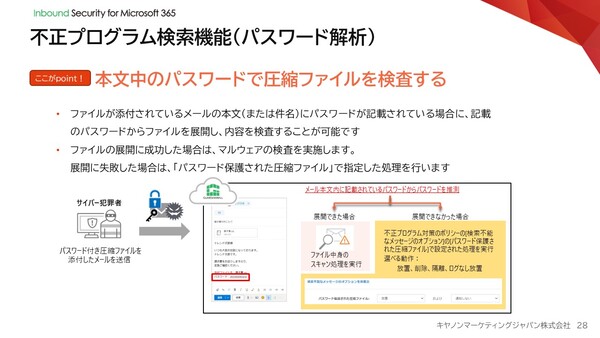

2つ目の機能として「不正プログラム検索機能のパスワード解析」について説明する(図16)。Emotetの攻撃手法について解説したように、ZIPファイルが添付されているメールの本文中にファイルを展開するためのパスワードが記載されていることも多い。その際は、記載されたパスワードを利用してZIPファイルを展開することで、自動的にファイルの中身を検査することも可能だ。万一ファイルを展開できなかった場合でも、展開できなかったファイルとして削除あるいは隔離といった動作をあらかじめ指定しておくことができるため、安全な形でメールを受信することができる。

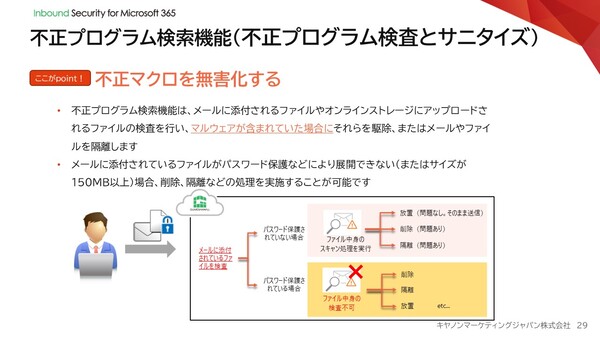

3つ目の機能として「不正プログラム検索機能のファイル検査とサニタイズ」について説明するが、検査した結果、不正なマクロが含まれていると判明した場合は、その不正なマクロを無害化(サニタイズ)することが可能だ(図17)。これらの機能を利用することで、Emotetをはじめとする外部脅威への対策を実現できるのだ。

PPAP対策となる「Outbound Security for Microsoft 365」

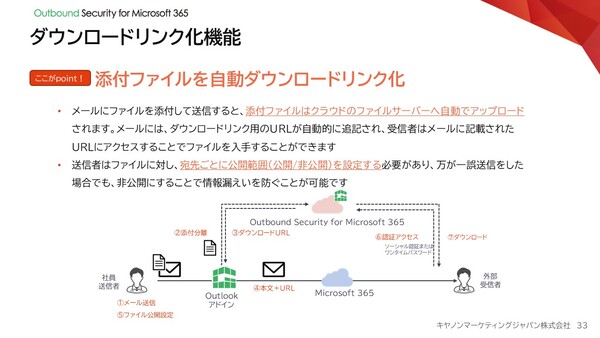

「Outbound Security for Microsoft 365」は、Outlookアドインで利用できるMicrosoft 365向けのサービスであり、送信前確認機能に加え、PPAPの代替手段となる添付ファイルを自動的にURL化できるダウンロードリンク化機能という2つの機能を備えている。

「ダウンロードリンク化機能」は、添付ファイルZIP暗号化の代替手段となる機能である(図19)。送信者はこれまで通りメールにファイルを添付して送信するだけで、本サービスの機能が作動し、メールの本文と添付ファイルを分離する。分離された添付ファイルは、クラウド上で管理され、ダウンロード用のURLが自動的に本文中に挿入される。受信者にはメール本文とダウンロード用のURLが届くため、受信者はそのURLからファイルをダウンロードすることができる。従来のPPAP運用と異なり、送信者が後追いでパスワードを送信する必要はない。仮に、送信者が誤送信に気付いてしまった場合は、宛先ごとにアクセスを非公開に設定することもできるため、情報漏えいを未然に防ぐことができるのだ。

次に「送信前確認機能」について説明する。この機能は、誤送信対策の基本中の基本である送信前の確認をシステムによってサポートする機能だ(図20)。送信者がメールの送信ボタンをクリックするとポップアップ画面が表示され、誤送信の要因として多い、宛先の間違いやファイルの添付ミス、本文の誤りなどをあらためて確認することができる。送信前の確認は、従業員一人ひとりのリテラシーに依存してしまうものだが、本機能を用いることでシステムによる意識づけやフォローが可能だ。

Inbound Security for Microsoft 365は最低5ユーザーから月額300円で提供しており、Outbound Security for Microsoft 365は最低10ユーザーから月額100円で導入可能だ。いずれも初期費用は不要だ。それぞれ評価版を提供しており、1ヶ月間で自社のビジネス環境に合致したソリューションかどうかを検証できるため、メールセキュリティに課題を抱えている場合は一度試してみてほしい。一部の部門で利用を始めてから全社に展開するといった導入方法も検討の余地があるだろう。

セミナー動画公開中!

https://youtu.be/23Xp50DqU2s

この記事の編集者は以下の記事もオススメしています

-

sponsored

フィッシングサイトにアクセスするとどうなるのか? -

デジタル

ハイブリッドクラウドではデータをどう守ればよいのか -

デジタル

4月からさらに「LNK/TrojanDownloader.Agent」の脅威が増加 「2022年5月 マルウェアレポート 」 -

デジタル

子供たちが安全にInstagramを利用できるようにするには保護者はどうすればよいのだろうか? -

sponsored

ボーナスで買ったルーターやネットワーク機器はセットアップしただけじゃ不十分、では何をすべき? -

デジタル

OSI参照モデルとは? ネットワークの基礎知識を解説 -

デジタル

クラウド基盤がサイバー攻撃の標的に。リスクを軽減する方法とは? -

デジタル

中小・零細企業を狙う「サプライチェーン攻撃」はなぜ起こる? -

デジタル

ポイントやマイレージなどのロイヤリティプログラムを盗むサイバー犯罪について -

デジタル

ユーザーの知らないうちに機密データのリモート監視を行なう「スパイウェア」の脅威 -

デジタル

拡散手法を多様化するEmotetとセキュリティを強化するマイクロソフトとの攻防 -

デジタル

パソコンがウイルスに感染したら? 感染を防ぐ重要なポイントを解説