本記事はヴィームソフトウェアが提供する「Veeamブログ」に掲載された「サイバー対策におけるバックアップの連携」を再編集したものです。

人、プロセス、そしてテクノロジーは、サイバーセキュリティ戦略の3本柱です。テクノロジー部分にばかり注力しているために、障害が発生したり攻撃を受けたりしたときにうまく対応できない、ということはよくあります。プロセスが文書化されておらず、チーム間の連携もなく、場合によってはチームが対立していたり、ひどい場合は「これはあの部署の責任だろう」といった思い込みのために、混乱や遅れが生じることもまた、よくあります。ランサムウェアのような攻撃が横行する現代、このような状況ではダウンタイムやデータ消失によって多額の損失を被ることになってしまいます。

吉報もあります。今年のVeeamのデータプロテクションレポートを見てみると、ITチーム間の連携が進んでいることが分かります。また、そのプロセスも発展を続けています。このレポートは、28の国のITリーダー約3,400人を対象とした調査結果をまとめたものです。この独自調査(対象はVeeamの顧客ではありません)は、市場調査会社Vanson Bourneのアナリストによって行われました。以下の動画はレポートの作成者2名によって作られたものです。レポートから得られたサイバーセキュリティに関する洞察について、4分程度にまとめて解説しています。

今回の調査で得た一番の収穫のひとつは、サイバーセキュリティチームとディザスタリカバリ(データバックアップを含む)チームが直接連携している組織が、88%にものぼるということです。あまりにも当然のように見えますが、この連携の実現にはかなりの時間がかかりました。残念ながら、バックアップと復元は簡単に利用できるものだと思われてきました。そのような思い込みは、システムが全てダウンしてしまったときに金銭的な損失に直結します。

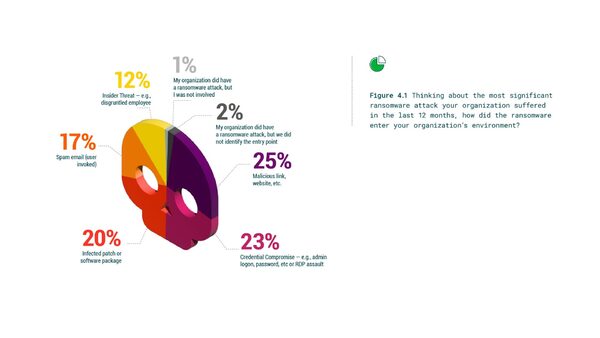

この結果が喜ばしいのは、役割の異なるITチームが統合すればするほど、インシデントが発生した際の対応も迅速にできるためです。チーム間連携の強化は、組織が攻撃を全体的にとらえてサイバーセキュリティ戦略を磨いているということでもあり、よりプロアクティブなセキュリティプロセスを可能にします。とは言え、次の大規模攻撃に集中しすぎるのも禁物です。なぜなら、『2022 データプロテクションレポート』によると、昔からある手口に騙されるケースは今でも非常に多いのです。今回の調査でも、ランサムウェア攻撃全体の65%を迷惑メール(17%)、悪意のあるリンク(25%)、認証情報の漏洩(23%)が占めています。これらは長年にわたって上位を占める問題であり、なんとも腹立たしい統計です。簡単に解決できる方法はありませんが、継続的なユーザー教育やマルチファクター認証、パスワード管理ツールをユーザーに提供するなどといった対策は、リスクの低減に大いに役立ちます。

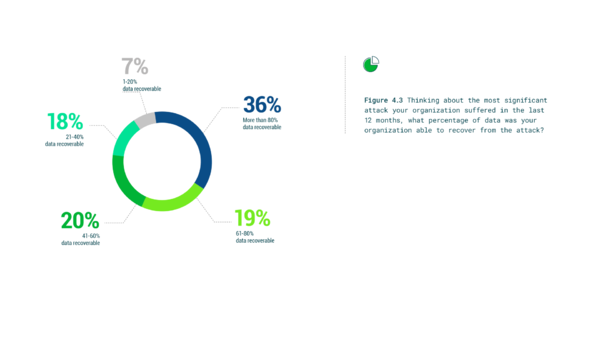

では、必要なことは全て実行したにもかかわらず、それでも攻撃を受けてしまったとしましょう。「身代金は払うな」というのはよく聞く言葉です。また、バックアップから復元すればいい「だけ」という思い込みもありますが、事はそれほど簡単ではありません。それほど簡単であれば、身代金を支払う人間などいないはずです。データの復元能力に関する質問では、64%が、データの80%未満しか復元できていないと回答しました。偶然にも、復元できたデータ量の平均も64%でした。言い換えると、ランサムウェア攻撃によって、平均で1/3のデータ(36%)が失われたということです。今回の調査ではデータ消失の原因までは深く追究していませんが、バックアップジョブの際に破損が生じた、バックアップデータが攻撃の際に削除されてしまったなど、いくつかの要因が考えられます。どのような原因であれ、データが消失してしまうと、身代金の支払いを余儀なくされかねません。

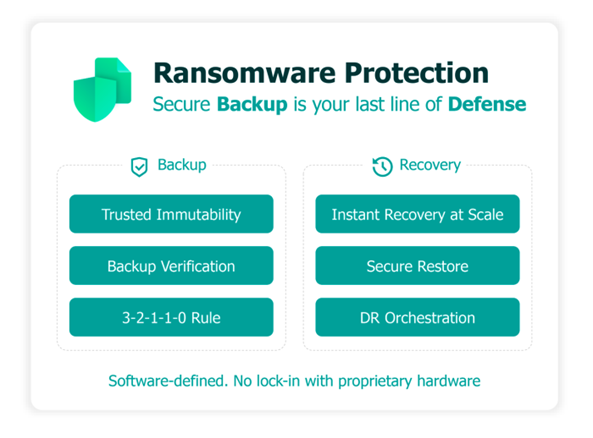

では、この先どうすればよいでしょうか?まずは、異なるチームの連携を続けていくことです。サイバーセキュリティチームとインフラストラクチャチームの連携が素晴らしいのは、セキュリティが「ノー」と言うチームから脱却し、ビジネスに確実に「イエス」と言えるチームへと前進している表れだからです。ランサムウェアのようなサイバー攻撃は、火事や水害といった物理的な災害と同じであると認識することも、前に進む一歩です。2つ目に、インシデントに備えてエンドユーザーに教育を行い、対応を文書化しておくことです。各自に自分の役割と対応方法を把握してもらうためです。どちらも人とプロセスをベースとしたもので、実践するのはおそらくとても難しいでしょう。最後に、災害計画のテストを定期的に実施しましょう。このテストには、机上の演習や技術的な侵入テストも含まれます。よくある弱点を見つけ、それを取り除いたり代替策を追加したりできます。また、文書化も必要です。次の攻撃に向けて注意するべきところが分かるからです。なぜなら、はっきりと言いますが、次の攻撃はもうすでに進行中だからです。

調査レポートにはサイバーセキュリティに関する最新の統計や情報以外にもさまざま内容が盛りだくさんです。その他の情報や調査結果については、このシリーズのほかのブログ投稿をご確認ください。また、レポート全文のダウンロードもお忘れなく。

・パート1:変化を促進している要因と今後に向けた組織の展望

・パート2:ハイブリッドおよびマルチクラウドアーキテクチャの構造と、それがデータ保護戦略に及ぼす影響

・パート3:公的機関におけるデータ保護の動向

・パート4:2022年の「エンタープライズバックアップ」とは?

・パート5:医療業界におけるデータ保護の動向

・パート6:サイバー対策におけるバックアップの連携

今回の調査について質問等がございましたら、StrategicResearch@veeam.comまでお問い合わせください。また、貴社の2022年のデータ保護目標にこの調査をどのようにお役立ていただくか、ジェイソン・バフィントン(@JBuff)またはデイブ・ラッセル(@BackupDave)宛てに是非お聞かせください。

この連載の記事

-

TECH

「Veeam Backup & Replication V11a」はクラウドの保護をさらに強化 -

TECH

Veeam認定講師(Veeam Certified Trainer)からのちょっとしたTips -

TECH

“3-2-1ルール”とは? エンタープライズの企業が求めるMicrosoft 365のバックアップについて解説 -

TECH

Microsoft 365バックアップツールが必要な理由とは? -

TECH

重要な機能が多数追加された「Veeam Backup for Microsoft Azure v4」 -

TECH

Veeam、ガートナー・マジック・クアドラントで6回目となるリーダーに選出 -

TECH

Veeam Backup for AWS v5のご紹介 -

TECH

Veeam、2021年のネットプロモータースコアで82ポイントを獲得し業界トップに -

TECH

Veeam、IDC調査でデータ保護サービスプロバイダーの世界同率1位に -

TECH

ランサムウェア:安全なバックアップは企業の最終防衛線 - この連載の一覧へ