キヤノンMJ/サイバーセキュリティ情報局

画像に埋め込まれたマルウェア感染スクリプト「ステガノグラフィ」とは

本記事はキヤノンマーケティングジャパンが提供する「サイバーセキュリティ情報局」に掲載された「ステガノグラフィとは?高度なマルウェアからどう防御するのか?」を再編集したものです。

画像データの中に悪意のあるスクリプトを埋め込み、マルウェア感染を狙う手法、ステガノグラフィが組み込まれるケースが過去に起こっている。この記事ではステガノグラフィを悪用してどのように感染に至るのか。そのプロセスや、過去の事例、そしてこうした手口に対してどのような対策を講じるべきかを解説する。

ステガノグラフィとは

ステガノグラフィとは、あるデータの中に別の情報を埋め込んで隠ぺいする技術を指す。この技術を応用した例として、データの著作権保護や改ざん防止に利用される「電子透かし」が挙げられる。電子透かしは画像にとどまらず、音声や映像、電子書籍などにも応用されてきた。

無形のデータに限らなければ、紙幣に対しても偽造防止のため「透かし」の技術が用いられている。外見に大きな影響を与えることなく、コピーや機械読み取りを悪用した偽造を防ぐなど、さまざまな工夫がされている。電子透かしでも同様であり、ユーザーが使用している範囲では隠されている情報の存在を認識するのが難しいという特徴がある。

このような特徴から、ステガノグラフィはマルウェアの検出を回避すべく悪用されるようになった。一見しただけでは普通の画像データに見えてしまうため、悪意のあるスクリプトを隠ぺいできてしまうのだ。

ステガノグラフィを悪用したマルウェア感染のプロセス

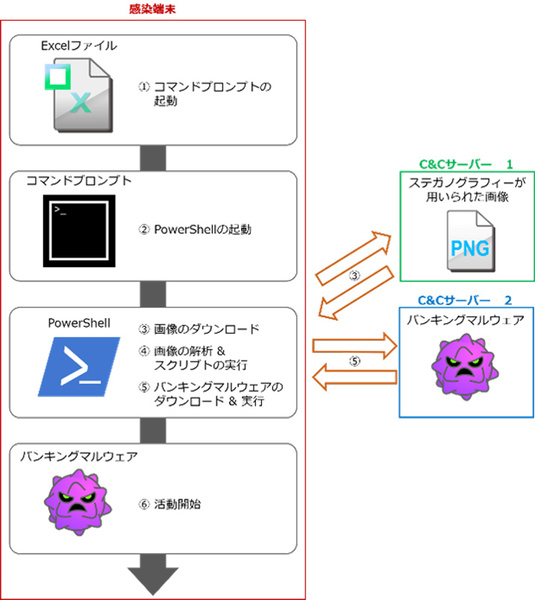

ステガノグラフィで隠された情報を悪用して、マルウェア感染を引き起こす事例が過去に報告されている。この場合、以下のような段階を踏み、マルウェア感染に至る。

1) なりすましメールの送付

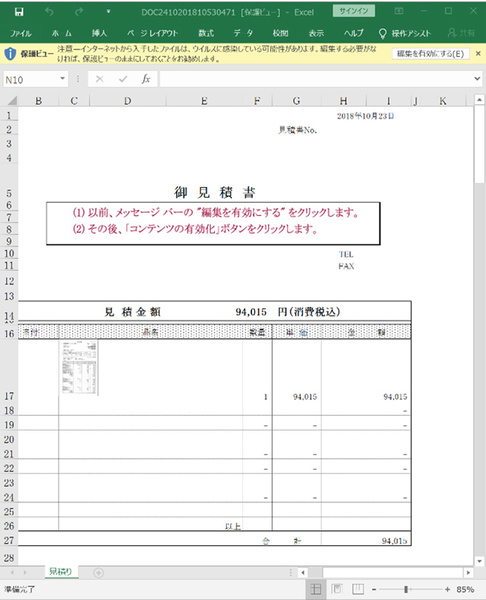

正規の送信先になりすまして、図1のようなExcelなどの添付ファイルを含めたメールが送信される。特定の組織を送信先にして、もっともらしい件名や文面を記載したメールを送る標的型攻撃メールの手法を用いるケースも少なくない。

2) メール添付ファイルの開封

請求書や注文書などに偽装したOfficeファイルを、受信者に開封するように仕向ける。正規の送信元を偽装し、文面もファイル開封の必要性を促すものであるため、受信者も警戒心を抱きにくい。添付ファイルは、図2のような正規の文書に偽装されており、内容を確認するために必要なステップがアナウンスされている。

3) マクロの有効化

添付ファイル内にはマクロが埋め込まれている。図2の文書内にも記載されているように、「コンテンツの有効化」を促す。受信者が「コンテンツの有効化」を許可することによって、マクロが有効化され、実行されてしまう。

4) PowerShellの起動と画像のダウンロード

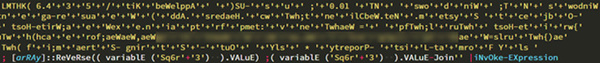

マクロが実行されると、PowerShellが起動される。PowerShellはWindowsに標準で搭載されているコマンドラインツールであり、ファイル操作やOSの構成管理が実行可能だ。ここでは、PowerShellで実行されるスクリプトによって、図3のような外部のサーバーからステガノグラフィが埋め込まれた画像がダウンロードされる。

5) 画像内プログラムの実行

ダウンロードされた画像を解析すると、図4のようにステガノグラフィのスクリプトが埋め込まれていることがわかる。このスクリプトはPowerShellで実行され、別のサーバーからマルウェアをダウンロードする。

6) マルウェアの感染

受信者の端末がマルウェアに感染し、マルウェアが活動を開始する。

ステガノグラフィが埋め込まれた画像は通常の画像とほぼ相違がないため、ユーザーは埋め込まれているスクリプトの存在を認識することはできない。加えて、画像自体にマルウェアが埋め込まれているわけではなく、図5のように複雑に段階を経てマルウェア感染に至るため、対策を講じるのが難しい巧妙な手法と言える。

■2018年10月 マルウェアレポート

https://eset-info.canon-its.jp/malware_info/malware_topics/detail/malware1810.html

ステガノグラフィを悪用したマルウェア感染の事例

ステガノグラフィを悪用してマルウェアが拡散された事例は、これまでにも複数報告されている。以下、その代表例を解説していく。

1) ユーザーの目を引く画像に隠ぺい

美しい風景や心が和む動物の画像はユーザーに人気のあるコンテンツだ。そうしたユーザー心理を逆手に取り、これらの画像ファイルに不正なスクリプトを埋め込む手口が存在する。こうした画像ファイルをユーザーが閲覧することで、バンキングマルウェアに感染してしまう。感染後は、被害者が攻撃者の指定した金融機関にアクセスした際、ログイン情報や個人情報が窃取される仕組みだ。

2) ファビコンやアプリのアイコンを悪用

ファビコンとはウェブブラウザーのタブ部分に表示される小さな画像ファイルのこと。ウェブサイトへのアクセスと同じタイミングでウェブブラウザーはファビコンも自動的にダウンロードする。そのファビコンにバンキングマルウェアの感染に至らせるプログラムが埋め込まれた事例がある。外部サーバーからマルウェアを取得するダウンローダーなどを介してマルウェアの感染に至らしめる。また、スマートフォンやパソコンの画面上に表示されるアプリのアイコンが悪用されたこともある。アイコンの画像に不正なスクリプトを埋め込み、金銭の詐取を狙う攻撃に悪用された。

■2019年6月 マルウェアレポート

https://eset-info.canon-its.jp/malware_info/malware_topics/detail/malware1906.html

ステガノグラフィを用いた高度な攻撃への対策

ここまで紹介してきたように、ステガノグラフィを悪用した手法は一見では判別できないため、ユーザーの注意力頼みという対策は通用しない。セキュリティリスクを低減するために、ステガノグラフィをめぐる状況を適切に把握しておく必要がある。

まず、ステガノグラフィを検出する技術として「ステガナリシス(Steg-analysis)」という研究が進んでいる。統計的な分析を行ない、通常の画像データとは異なる特性を有するデータを検知する方法が開発されている。

また、企業ネットワークを監視して、ステガノグラフィの検知を目指す向きもある。大きな画像データが頻繁にダウンロードされているといった何かしらの兆候を掴んだ際に、ステガノグラフィを悪用した攻撃が行なわれている可能性を疑い、詳細な調査を実施する。

マイクロソフト社をはじめ、OSやソフトウェアを提供する事業者もステガノグラフィへの対策を講じてきた。例えば、現在ではOfficeファイルにEPS画像ファイルを挿入した場合、その画像は表示されない。ほかにも、ステガノグラフィを悪用した手口を遮断する対策が講じられており、最近ではステガノグラフィを用いた手法は減少傾向にあるとされる。

ユーザーができる対策としては、基本的な対策を適切に実施することだ。ステガノグラフィへの脆弱性を放置しないためにも、OSやソフトウェアを最新の状態に保つこと。その都度、セキュリティパッチを適用するのはもはや基本的なセキュリティ対策だろう。

また、標的型攻撃メールをはじめ、なりすましメールに十分注意する必要がある。近年、手口の巧妙化により判別が困難になりつつあるため、少しでもメールに不審な点がある場合は慎重を期するようにしたい。また、重要なやり取りを行なう取引先とは、ファイル共有サービスを含め、メール以外の方法でファイル授受を行なう、といった取り決めをしておけば、こうした手口による被害は軽減されるはずだ。

そして、マルウェア感染の抑制に効果的な対策としてセキュリティソフトの導入も挙げられる。検出エンジンも高度化しており、既知のマルウェアだけでなく、未知のマルウェアへの検知力も高まっている。企業に対する攻撃が多様化しているという前提に立ち、さまざまな危険性を考慮して対策を講じることが重要だ。

先述のとおり、技術的な面から見れば、ステガノグラフィへの対策は総じて進んでいる。しかし、今後も類似の手法が新たに登場する可能性は否定できない。ステガノグラフィが高度な攻撃の手法だからといって過度に恐れる必要はないが、ユーザーとして適切な対策を講じておきたい。

この記事の編集者は以下の記事もオススメしています

-

デジタル

QRコードを悪用した詐欺の手口とQRコードをスキャンする際の注意点 -

デジタル

ハッカーがパスワードを盗む5つの手口と、情報を保護する方法 -

デジタル

フィッシングとスピアフィッシングの違いとは? 有効なセキュリティー対策について解説 -

デジタル

社内管理が行き届かない危険性も。シャドーITに潜むセキュリティリスクとは? -

デジタル

ウクライナで大規模停電を引き起こしたマルウェアが「Industroyer」の新バージョンであると発表 -

デジタル

ウェブサイト閲覧で勝手にマルウェアをダウンロードする「ドライブバイダウンロード攻撃」への対策 -

デジタル

本当は危険!? 「リモートデスクトップ」を安全に使うには? -

デジタル

偽造NFT・ラグプル(出口詐欺)・価格操作… NFT界隈の詐欺には注意が必要だ -

デジタル

iPhoneやiPadでもインターネットに接続して使用していればハッキングのリスクは避けられない 攻撃者からiPhoneを守る手段について解説