昨年半ば頃から指摘されてきた「Apache Log4j」脆弱性の深刻さが、にわかにスポットライトを浴びた2021年の年の瀬。たび重なる修正バージョン公開でシステム管理者を疲労困憊にしたまま、2022年は幕を開けた。

振り返れば2021年は、ソフトウェアのサプライチェーンリスクがあらためて注目されたほか、リモートワーク推進で導入されたVPN製品の脆弱性が問題となり、リークサイトに窃取データを公開する暴露型ランサムウェアも猛威を振るった。果たしてセキュリティにとって2022年はどんな年になるのか。

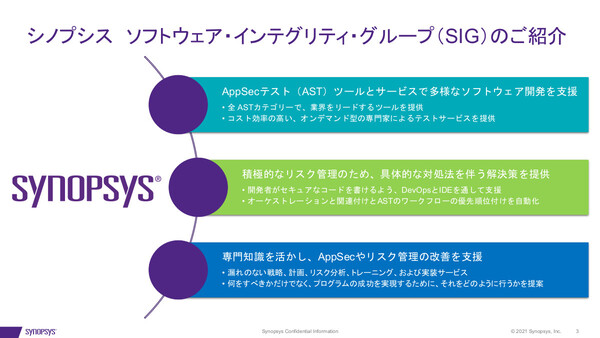

アプリケーションセキュリティ(AppSec)の管理を支援するシノプシス ソフトウェア・インテグリティ・グループ(SIG)でGMを務めるジェイソン・シュミット氏は、2022年のセキュリティ予測として次の3つを挙げる。

●予測1: ソフトウェアの信頼性を確保できるだけの十分な可視性が得られておらず、ソフトウェアセキュリティ製品に十分な投資がされていないことは、もはやビジネスへの脅威であるという現実にCISOは気づき始めた。今後はソフトウェアのサプライチェーンリスク管理が重点課題として、投資対象分野のトップ3に急浮上する。

●予測2: 盗んだデータの身代金を支払う際の通貨として、また暗号通貨自体の窃取による収益源として、暗号通貨の価値と需要はますます高まる方向にある。暗号通貨の分野は、攻撃者にとってこれまで以上に魅力的な“狩り場”となるだろう。

●予測3: 前途有望な新テクノロジーだったAIは今や、ITおよびコンシューマーテクノロジーのあらゆる場面で活用される主要テクノロジーとなった。今後はAIの特性やアルゴリズムに対する改ざん攻撃の可能性など、さまざま側面からAIのセキュリティについての理解が進むだろう。AIを活用するシステムのセキュリティ対策は、システム開発者やセキュリティ部門にとって注視すべき課題のひとつとなるだろう。

この中から特に注視したい動向のひとつ、予測1のソフトウェアサプライチェーンのリスクについて話を伺った。

「SBOM」がソフトウェアサプライチェーン問題解決の鍵

ソフトウェアサプライチェーンのセキュリティリスクは、ここ数年の重要トピックのひとつだ。状況や内容は異なるが、SolarWindsの「Orion」プラットフォーム侵害やApache Log4j脆弱性がソフトウェアサプライチェーンの抱える課題を浮き彫りにしたことは記憶に新しい。

「特にソフトウェア開発の現場において、クラウドを活用しながら開発ライフサイクルを高速で回していく開発手法が定着する中で、いかにスピード感を維持しながらサプライチェーン問題に対応するかは、CISOにとって間違いなく最優先課題だ。2022年はさらに多くの企業がこの問題の対策に本腰を入れることになる」(シュミット氏)

解決の鍵となるのは「SBOM(ソフトウェア部品表)」だという。SBOMとは、ソフトウェアを構成するコンポーネント/モジュール/ライブラリなどの出所やバージョン含む詳細情報を正確に記録するリストのこと。構成要素を把握できていれば、その一部に脆弱性が発見されたときなどに確認し、速やかに対策ができる。すでにOSSコミュニティでは、Linux FoundationのOpenChainプロジェクトによるSPDX(Software Package Data Exchange)の取り組みが行われており、SBOMの国際標準としても認定されている。

「物理世界のサプライチェーンでは製品の構成部品を管理する方法が確立しているが、デジタル世界はまだ洗練されておらず、普及/定着していないのが現状。2022年はこの領域でより一層の取り組みが進むとみられる」(シュミット氏)

その観点でSolarWindsの事件を振り返れば、SBOMを作成してソフトウェアの構成要素を正確に把握し、開発ライフサイクルの各フェーズでテストを実施、評価していれば、改ざんされたコンポーネントを発見して被害を未然に防ぐことができたかもしれない。

しかし1999年創業の同社であれば、20年近く前のコードやライブラリを使い回している可能性も高く、SBOM作成はかなり厄介だろうとシュミット氏は言う。「ソフトウェアコンポジション解析ツールなどをうまく活かしながら、構成要素をすべて棚卸ししてリスクを検証し、問題のあるコンポーネントの利用有無を判断していくことになるだろう」(シュミット氏)。

これと併せて、開発現場はソフトウェア開発とセキュリティ対策の考え方も再構築すべきだとシュミット氏は述べる。

「開発環境はここ5~10年で劇的に変化し、ウォーターフォール型開発からDevOpsやアジャイル開発へと着実に移行している。これと同様に、セキュリティテストもリリース前に1回実施するのではなく、開発ライフサイクルの各フェーズで実施するよう組み替える必要がある。『電車が一駅走るたびに点検しろと言うのか』と批判されるかもしれないが、そうではない。コードがチェックインされるたびに情報を取得し、ビルドのたびに優先順位に基づいた実行可能な対策を提供する仕組みであれば、開発スピードを損なうこともない」(シュミット氏)

このようにマインドセットとセキュリティモデルをアップデートすることで、効率的な安全対策が叶うとシュミット氏は提案する。

シノプシスでは、ソフトウェアの開発工程でどれだけセキュリティ対策を実施しているのか、その行動を成熟度に基づいて定量的に評価するフレームワーク「BSIMM(Building Security In Maturity Model)」を提供している。同フレームワークのユニークな点は、同業他社とベンチマーク比較できることだ。

「ソフトウェアセキュリティ対策レベルは、業界ごとに類似性が見られる。法規制や脅威の状況も支出や注力レベルに影響を与え、毎年のトレンドとなって現れてくるので興味深い」。そう述べるシュミット氏は、自社のソフトウェアセキュリティ対策の成熟度が業界内でどのあたりのレベルにあるのかをざっくり知る指標として有用なリソースだと紹介した。

なおシノプシスでは2021年6月に、Code Dxを買収した。Code Dxは、シノプシス製品を含む80以上のアプリケーションセキュリティテスト製品のデータを集約、正規化、相関付けし、ビジネスへの影響の度合いなどに応じて対応の優先度を提示するソリューション。静的解析ツールのCoverity、ソフトウェアコンポジション解析ツールのBlack Duck、統合基盤のPolarisプラットフォーム、DevOpsパイプライン構築でテスト自動化を促進するIntelligent Orchestrationといった同社ポートフォリオに、プロアクティブにリスク管理を行うCode Dxが加わったことで、アプリケーション開発のライフサイクルの全フェーズでセキュリティを担保することが可能となっている。