初動対応で知っておきたい情報をまとめた「侵入型ランサムウェア攻撃を受けたら読むFAQ」

ランサムウェア被害が発生したら何をすれば? JPCERT/CCがFAQサイト公開

2022年01月19日 07時00分更新

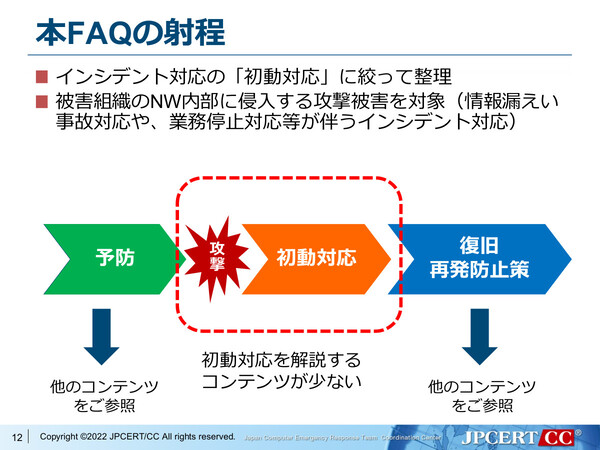

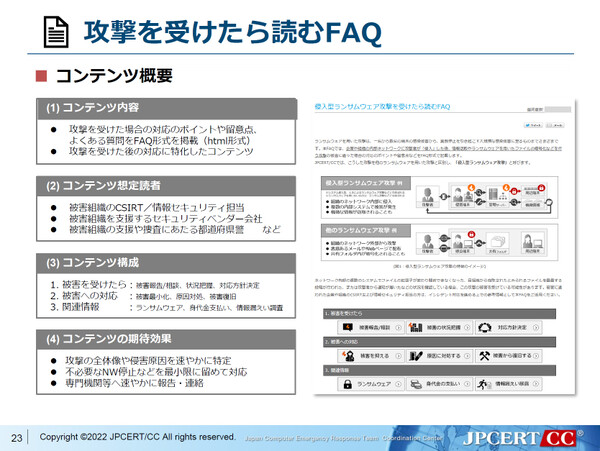

JPCERTコーディネーションセンター(JPCERT/CC)は2022年1月13日、「侵入型ランサムウェア攻撃を受けたら読むFAQ」サイトを公開した。ランサムウェア攻撃の被害が発覚したときに何をすればいいのか、被害状況の把握方法や対応の流れなど、初動対応時に知っておきたい情報をFAQ形式でまとめたもの。

想定読者は、被害組織のCSIRT/情報セキュリティ担当者や被害組織を支援するセキュリティベンダー、捜査にあたる都道府県警など。ランサムウェア攻撃による被害拡大の抑止と専門機関との連携促進を目標に周知を目指す。

JPCERT/CCが公開した「侵入型ランサムウェア攻撃を受けたら読むFAQ」(https://www.jpcert.or.jp/magazine/security/ransom-faq.html)

ランサム被害を「専門機関に相談しない」企業が多い理由?

同FAQを公開した背景について、JPCERT/CC 早期警戒グループマネージャーの佐々木勇人氏は「2つの理由」を挙げる。

1つは、想定以上の感染が見込まれるにも関わらず、被害企業が専門機関に相談しないまま対応してしまうケースが散見されることだ。

「被害を報告するプレスリリースでは、『情報の漏えいは確認されなかった』『ランサムウェアは検知できなかった』『感染原因を特定できなかった』といった文言が並ぶものをよく見かける。しかし実際は、リークサイトに漏えいデータが掲載されており漏えいが発生しているケースや、単にアンチウイルスソフトなどで検知できなかっただけだったケース、侵入の原因と考えられる機器やネットワーク箇所への十分な事後調査が行われていないケースもある」(佐々木氏)

特に昨今では企業のリモートワーク導入が加速し、VPN環境を構築/増強する企業が増えている。そのため、脆弱性が存在するVPN製品を狙って無差別に感染/攻撃を試みる「侵入型ランサムウェア攻撃」も増加傾向にあるという。

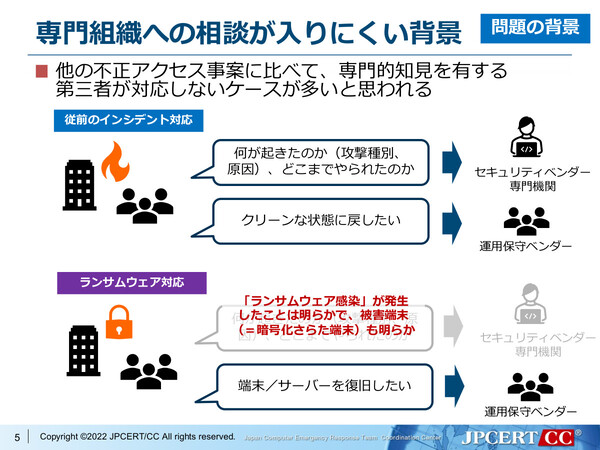

そうした中でJPCERT/CCを含むセキュリティ専門機関を悩ませるのは、一般的な不正アクセス事案と比べて「侵入型ランサムウェアの被害に関する相談が入りにくい」という現状だ。

「不正アクセス事案の場合、何が起きたのか、データは漏えいしたのか、どう対応すればよいのかといったことを調査する際に、専門機関に相談するのが一般的だ。しかし侵入型ランサムウェアの場合、感染端末が操作できなくなり、身代金支払い要求の画面が表示されるなど、素人目でも被害状況はすぐにわかる。そのため、攻撃発生の原因調査や被害特定に対する動機が不正アクセス事案よりも非常に低く、問題の端末やサーバーを復旧するフェーズへすぐに突入してしまい、運用保守ベンダーへ直接依頼してしまう」(佐々木氏)

実際、JPCERT/CCへ相談が来た中では、「自分たちだけで調査をしている」あるいは「運用保守ベンダーのみで対応している」というケースが多かったと佐々木氏は言う。

だがもちろん、現実の被害対応では不正アクセス事案と同様に、専門性が求められる。暗号化されたファイルの拡張子や脅迫文の文面などの痕跡を専門組織の分析レポートや公開情報などと照合し、ランサムウェアの種別や攻撃グループを絞り込むことができれば、今以上の感染拡大が見込まれるのか、どこまで暗号化されてしまうのか、どんな手口で侵入/拡大をするのか、情報を持ち出すかなどの知見に基づいて、初動対応ができる。

反対に、こうした知見を持たないまま、脅迫文が表示された感染端末やネットワークが問題だと“把握できた気になって”遮断してしまえば、本来は遮断の必要がないネットワークやシステムまでダウンさせてしまい、事業継続に甚大な影響を及ぼしてしまう可能性もある。

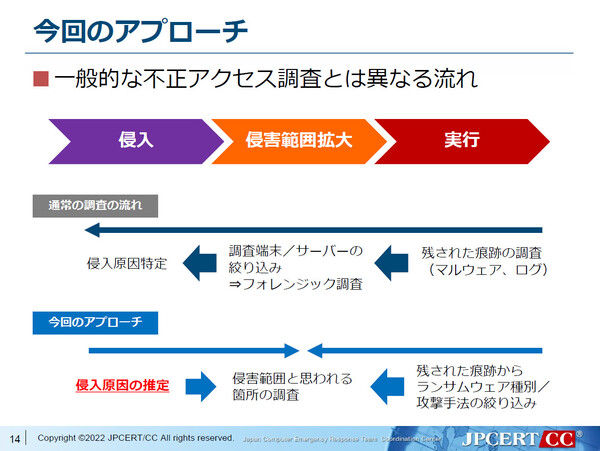

こうした現状も鑑み、今回発表されたFAQでは通常の調査の流れとは異なるアプローチで質問項目を構成したという。具体的には、侵入原因を推定しながら、残された痕跡からランサムウェアの種別や攻撃手法を絞り込み、侵害範囲と思われる箇所を調査するというものだ。

個人データが被害を受けた場合は「報告する義務」も生じる

加えて佐々木氏は、2022年4月に施行される改正個人情報保護法もFAQ公開の理由だと述べる。

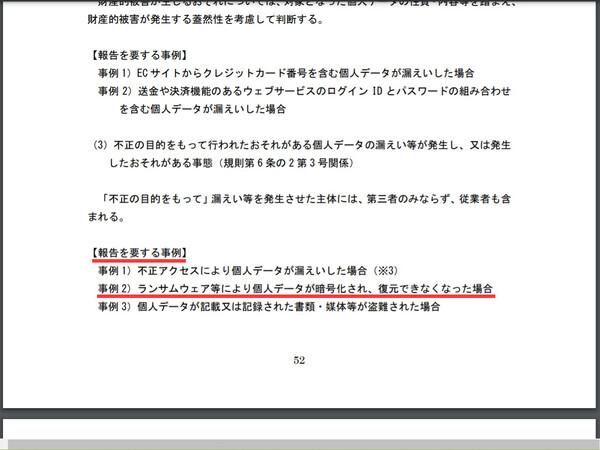

4月の改正で新設される第22条の2では、「個人データの漏えい、滅失、毀損その他の個人データの安全の確保に係わる事態であって個人の権利利益を害するおそれが大きいもの」が生じた場合は、個人情報保護員会規則に従って「報告しなければならない」義務があるとされている。そして、この「漏えい、滅失、毀損」の一例として、ガイドラインでは「ランサムウェア等により個人データが暗号化され、復元できなくなった場合」が挙げられている。

個人情報保護委員会「個人情報の保護に関する法律についてのガイドライン(通則編)」より

つまり、企業が保有する個人データがランサムウェア被害に遭った場合には、それを速やかに報告する「義務」があるということだ。

「事故発生時は、速やかに(概ね3~5日以内)被害の概要や漏えいした恐れのある個人データの項目や人数、原因、被害者への対応の実施状況などを報告し、事故発生を知った日から30日以内に規則で定められる項目を報告しなければならない」(佐々木氏)

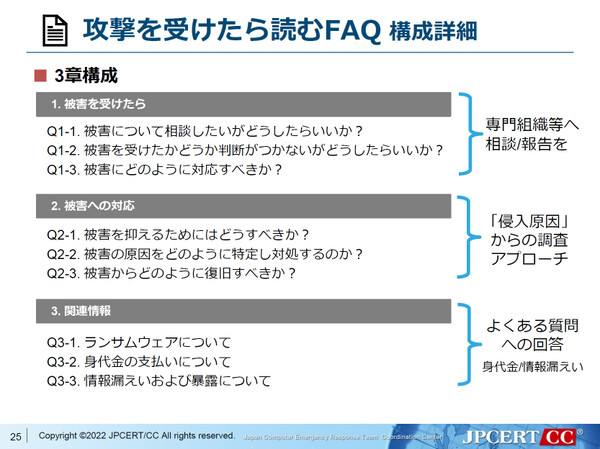

同FAQでは初動対応に焦点を絞り、「被害を受けたら」「被害への対応」「関連情報」の3章立てて構成される。1章は、被害を受けたときの相談/通報先や対応方法などに関する質問項目がまとめられており、2章は被害原因を特定する際に見るべきポイントや復旧方法など、3章は身代金の支払いや情報漏えい/暴露など、よくある質問への回答がまとめられている。

なおJPCERT/CCでは、2月上旬に専門家やベンダー、実際に侵入型ランサムウェア攻撃の被害を受けた組織の担当者などを交えたオンラインセミナーを開催予定。今回のFAQの内容を紹介するほか、それぞれの視点から被害への対応や課題について討論する。詳細な日時は、JPCERT/CCの公式Webサイトなどで後日告知する。