McAfee Blog

Windows 10とWindows Serverで発見されたゼロデイ脆弱性「CVE-2021-40444」を解説

2021年09月27日 19時00分更新

脅威の概要

マイクロソフトは、Windows 10およびWindows Serverのバージョンにゼロデイ脆弱性が存在し、認証されていない攻撃者が遠隔地から特別に細工されたオフィス文書を使用して、ターゲットシステム上でコードを実行することがあるとして、ユーザーに警告しています。CVE-2021-40444(CVSSスコア:8.8)として追跡されているこのリモートコード実行の欠陥は、MSHTML(別名:Trident)に起因しています。MSHTMLは、現在廃止されているInternet Explorer用の独自のブラウザーエンジンで、Microsoft OfficeでWord、Excel、PowerPoint文書内のWebコンテンツをレンダリングするために使用されています。この脆弱性は積極的に悪用されており、それを防ぐための保護策を講じる必要があります。マイクロソフトは回避策のガイダンスと、悪用を防ぐためのアップデートを公開していますが、ビジネスを保護するためMcAfee Enterpriseによる追加の対策をご紹介します。

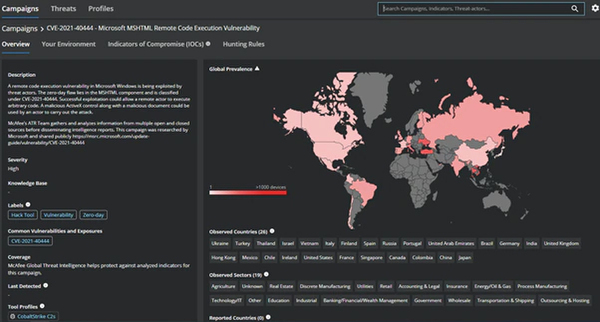

MVISION Insightsキャンペーン – CVE-2021-40444 – Microsoft MSHTMLのリモートコード実行の脆弱性

最初に報告されて以降、脆弱性の悪用は世界的に拡大しています。

最初の報告以降、MITRE ATT&CKの手法がさらに確認されています。MVISION Insightsでは、最新のIOCやハンティングルールを定期的に更新し、お客様の環境でのプロアクティブな検知を可能にします。

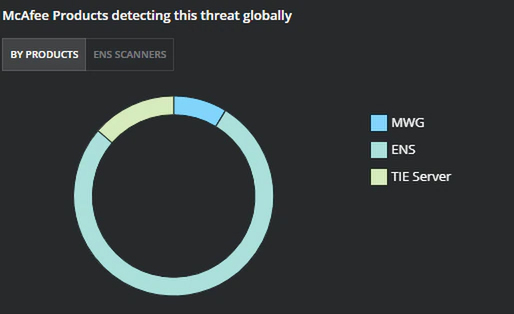

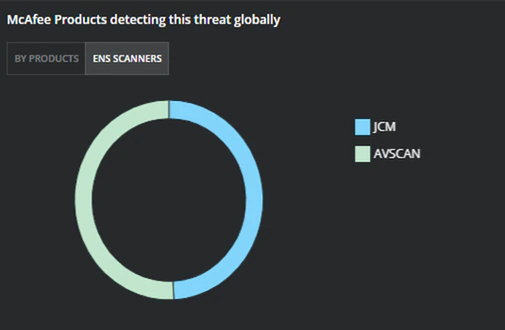

McAfee Enterpriseの製品による保護

次のMcAfee Enterprise製品により、この脅威から保護することが可能です。

ENSでは、GTIを有効にしたTP(Threat Protection)とATP(Adaptive Threat Protection)の両方を備えていることが重要です。ATPの動作解析ルールに基づく検出が50%に達しています。

MVISION EDRを含むエンドポイント保護の詳細は、以下の通りです。

McAfee ENSによるエクスプロイトの防止

現在、McAfee Global Threat Intelligence(GTI)はこのエクスプロイトに関して、分析されたIOCを検出しています。GTIは、新しい指標が観測された場合に継続的に更新されます。

ENS Threat Preventionモジュールは、パッチが展開されるまでCVE-2021-40444の悪用に対する保護機能を追加して、提供することが可能です。Exploit Preventionに関する下記シグネチャは、脅威観測のテストの適用範囲が示されています。このシグネチャは偽陽性を引き起こす可能性があるため、本番環境でブロックする前に、レポートモードかサンドボックス環境でテストすることを強く推奨します。

Signature 2844:Microsoft Word WordPerfect5 Converter Module Buffer Overflow Vulnerability

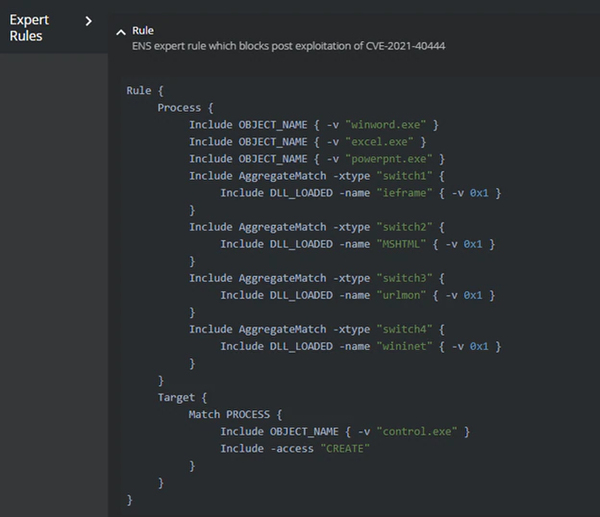

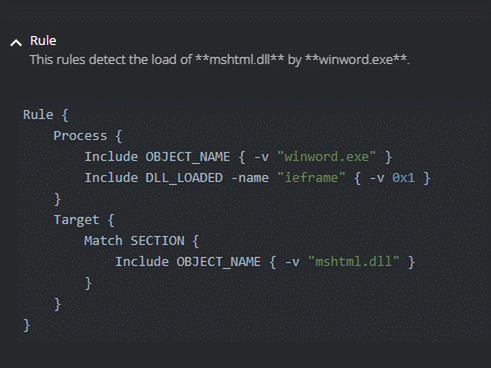

いくつかのカスタムエキスパートルールを実装することで、潜在的な悪用を防止/検出することができます。すべてのエキスパートルールと同様、すべてのエンドポイントに広く展開する前に、お客様の環境でテストしてください。まずはlog only modeで、このルールを実装することを推奨します。

ATPルール

適応脅威対策モジュール(Adaptive Threat Protection module)は、脅威インテリジェンス、アプリケーションの異常動作やシステム変更を検出するルール、およびクラウドベースの機械学習によって動作ブロック機能を提供します。この脆弱性を悪用するには、攻撃者が脆弱なシステムにアクセスする必要があり、スピアフィッシングなど添付ファイルを悪用する可能性が最も高いと考えられます。同時に、これらのルールは、初期アクセス(Initial Access)と、実行を防ぐうえでも有効です。下記ルールに関しては、ePOで少なくともObserveモードにして脅威イベントを監視することを推奨します。

・Rule 2: Use Enterprise Reputations to identify malicious files.

・Rule 4: Use GTI file reputation to identify trusted or malicious files

・Rule 5: Use GTI file reputation to identify trusted or malicious URLs

・Rule 300: Prevent office applications from being abused to deliver malicious payloads

・Rule 309: Prevent office applications from being abused to deliver malicious payloads

・Rule 312: Prevent email applications from spawning potentially malicious tools

すべてのATPルールと同様に、すべてのエンドポイントに広く展開したりブロッキングモードをオンにしたりする前に、お客様の環境でテストしてください。

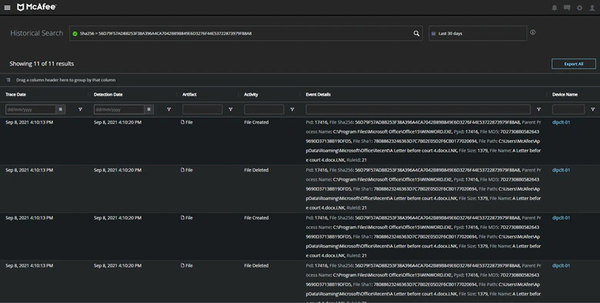

MVISION EDRを活用した脅威活動のハンティング

MVISION EDRのリアルタイム検索機能は、環境全体にわたって今回のマイクロソフトの脆弱性の悪用に関連する動作を検索する機能を提供します。アプリケーションプロセスに関連する、 「mshtml」ロードモジュールを検知するクエリを参照してください。

EDR Query One

Processes where Processes parentimagepath matches “winword|excel|powerpnt” and Processes cmdline matches “AppData\/Local\/Temp\/|\.inf|\.dll” and Processes imagepath ends with “\control.exe”

EDR Query Two

HostInfo hostname and LoadedModules where LoadedModules process_name matches “winword|excel|powerpnt” and LoadedModules module_name contains “mshtml” and LoadedModules module_name contains “urlmon” and LoadedModules module_name contains “wininet“

さらに、MVISION EDRのHistorical Searchにより、システムが一時的にオフラインであってもIOCの検索が可能です。

McAfee Enterpriseは以下のKB文書を公開しました。詳細な情報が発表され次第、更新します。

McAfee Enterprise coverage for CVE-2021-40444 – MSHTML Remote Code Execution

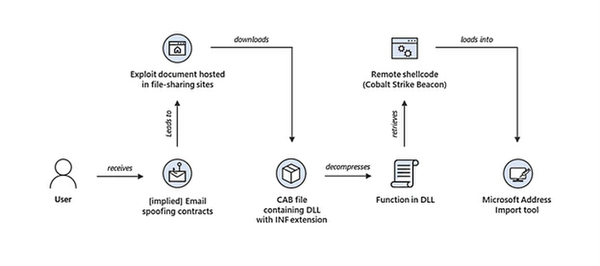

脅威アクターのエクスプロイト後のふるまいに対抗する追加防御

この脆弱性が公開されて以降、CVE-2021-40444の悪用が成功したケースでは、侵害後の環境下でCobalt Strikeのペイロードを利用してランサムウェアをロードしていることが確認されました。脆弱性とランサムウェアの関連性は、RaaS(the ransomware-as-a-service)エコシステムで利用されるツールにおいても、この脆弱性が加わった可能性を示しています。

この攻撃で確認されたランサムウェアギャングは、過去にはRyukやContiといったランサムウェアの亜種を利用していたことで知られています。

さらに環境が侵害されてTTPsからの防御のために追加保護が必要になった場合、次のような緩和策が利用可能です。

Cobalt Strike BEACON

MVISION Insights Campaign – Threat Profile: CobaltStrike C2s

Endpoint Security – Advanced Threat Protection:

Rule 2: Use Enterprise Reputations to identify malicious files.

Rule 4: Use GTI file reputation to identify trusted or malicious files

Rule 517: Prevent actor process with unknown reputations from launching processes in common system folders

Ryuk Ransomware Protection

MVISION Insights Campaign – Threat Profile: Ryuk Ransomware

Endpoint Security – Advanced Threat Protection:

Rule 2: Use Enterprise Reputations to identify malicious files.

Rule 4: Use GTI file reputation to identify trusted or malicious files

Rule 5: Use GTI file reputation to identify trusted or malicious URLs

Endpoint Security – Access Protection:

Rule: 1

Executables (Include):

*

Subrules:

Subrule Type: Files

Operations:

Create

Targets (Include):

*.ryk

Endpoint Security – Exploit Prevention

Signature 6153: Malware Behavior: Ryuk Ransomware activity detected

Conti Ransomware Protection

MVISION Insights Campaign – Threat Profile: Conti Ransomware

Endpoint Security – Advanced Threat Protection:

Rule 2: Use Enterprise Reputations to identify malicious files.

Rule 4: Use GTI file reputation to identify trusted or malicious files

Rule 5: Use GTI file reputation to identify trusted or malicious URLs

Endpoint Security – Access Protection Custom Rules:

Rule: 1

Executables (Include):

*

Subrules:

Subrule Type: Files

Operations:

create

Targets (Include):

*conti_readme.txt

Endpoint Security – Exploit Prevention

Signature 344: New Startup Program Creation

※本ページの内容は2021年9月20日(US時間)更新の以下のMcAfee Enterprise Blogの内容です。

原文: McAfee Enterprise Defender Blog | MSHTML CVE-2021-40444

著者: Taylor Mullins, Ben Marandel and Mo Cashman