不十分だった開発環境のセキュリティを強化、新たな「セキュアバイデザイン」に取り組む

ソーラーウインズ、「SUNBURST」攻撃以後の取り組みを説明

2021年07月29日 07時00分更新

「インシデント発生前、弊社にはセキュアなソフトウェア開発環境がなかった」。経過報告を兼ねた記者説明会で、米SolarWindsのCISO(最高情報セキュリティ責任者)であるティム・ブラウン氏はそう述べた。

ネットワーク監視やシステム管理などの統合ソリューションで世界トップシェアを誇る米SolarWinds。同社製品に対するサプライチェーン攻撃が発覚したのは、2020年12月のことだった。同社のソリューションは、欧米を中心にアジアや中東の政府機関やテクノロジー企業などに幅広く導入されており、その影響の広さと深刻さから「過去10年において最も深刻なサイバー攻撃のひとつ」(米MicrosoftのCEO、ブラッド・スミス氏)と評されている。

サプライチェーン攻撃の狙いは100社弱の政府機関および企業

事件の経緯を簡単に説明する。SolarWindsがネットワーク/システム管理製品「Orion Platform」の侵害報告を米セキュリティ会社のFireEyeから受けたのは、2020年12月12日のこと。FireEyeはその数日前に、同社のレッドチーム専用ツールが不正アクセスによって窃取されていたことを公表していたが、原因を調査した結果、Orion Platformに起因することを突き止めた。

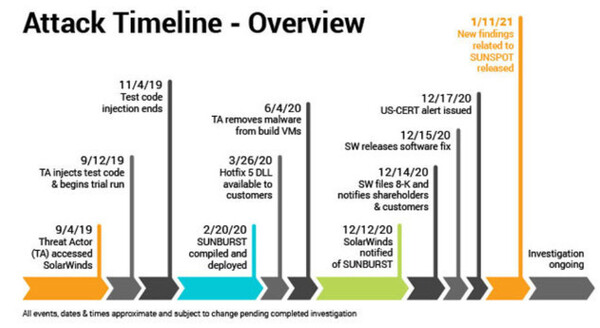

攻撃者による侵害は、Orion Platform含む18製品に及んだ。攻撃者はまず「SUNSPOT」と呼ばれるマルウェアをシステムに感染させた後、2019年9月に最初のテストコードをOrion Platformに注入した。それ自体は特に害のあるものではなかったが、その後に環境の調査や不正コードのインストール、各種攻撃手法のテストを入念に実施。2020年2月20日、満を持して「SUNBURST」バックドアを仕込む。

SUNBURSTは、感染ネットワークの情報収集をしながら、TEARDROP、RAINDROP、SUNSHUTTLE/GoldMax、GoldFinger、Sibotなど各種マルウェアをダウンロード。その後、ビルドシステムの配布コンポーネントを改ざんし、SolarWinds製品のアップデータにバックドアなどを仕込むことに成功。こうして2020年2月から6月にかけて、正規ルートのアップデートを通じて、悪意のあるアップデータが顧客企業のシステムに配信された。

アップデートファイルが正規のコードサイニング証明書で署名されていたことや、2020年6月時点でマルウェアや活動の証跡の隠蔽を図っていたこと、攻撃の仕込みに入る半年以上も前となる2019年1月には同社の「Microsoft Office 365」環境にアクセスするなど活動の痕跡があったこと、またさらなる調査から影響を受けた企業のうち100社弱が攻撃者の本来の標的であると判明したことなどから、国家主体のAPTグループによる攻撃キャンペーンと推測されるという。

攻撃発覚後、SolarWindsではすぐに顧客企業へのサポートを展開した。具体的には、インシデントの概要や対応策をまとめたFAQを公開。また、Orion Platformの保守契約を締結している場合は、「Orion Assistance Program」を無償で提供。「コードサイニング証明書の失効後のアップデート支援のほか、SolarWindsパートナー企業によるコンサルティングリソースを活用できる」(米SolarWindsの最高収益責任者、デイビッド・ガーディナー氏)。

同事件については現在も、FBI(米連邦捜査局)やCISA(米サイバーセキュリティ・インフラセキュリティ局)、その他国際機関の協力で調査を継続中だと言う。

「攻撃者が誰なのか、確証はまだないが、潤沢な資金の下で1000人以上の人的リソースを武器に実行したことは分かっている」(ブラウン氏)

なお、最初の感染方法については特定できていないものの、現時点で想定されるのは「サードパーティアプリまたはデバイスの一部にゼロデイ脆弱性が存在した可能性」「メールに対するパスワードスプレイ攻撃(ブルートフォース攻撃)」「ソーシャルエンジニアリング(標的を絞ったフィッシング攻撃など)」の3つだと、ブラウン氏は説明した。

開発段階から攻撃に強い体制を整える

同社では、FireEyeから報告を受けた翌日の2020年12月13日に攻撃について報告。攻撃の影響を受けた(バックドアなどが仕込まれた)ソフトウェアビルドをダウンロードサイトから削除し、使用していたコードサイニング証明書も2021年3月8日をもって破棄した。その後にOrion Platformのバージョン「2019.4.2」と「2020.2.4」をリリースし、顧客にアップデートを求めた。

インシデント調査には、CrowdStrikeがマクロ調査(環境全体やワークステーション、サーバーなどの調査)、KPMGがマイクロ調査(ビルド環境の検証など)で協力。元CISA責任者のクリス・クレブス氏やFacebook元CSOのアレックス・スタモス氏など専門家も参加し、全ユーザーのパスワードのリセット、サービスやシステムへのユーザーアクセス権限の見直し、多要素認証の導入、内部監査および外部監査の強化など、考えられる対策をすべて実施したという。

だが、それだけではまだ不十分だとブラウン氏は考えた。

「SUNSPOTマルウェアが仕込まれたのは、短期間のみ稼働する仮想マシン上。調査時にはすでに削除済みだったため、調査は難航した」。ソフトウェア開発環境には、攻撃者につけ込まれる隙がある。ブラウン氏たちは必要なセキュリティ施策について、あらゆる角度から検証し、設計自体の安全性を向上させる「セキュアバイデザイン」対策を編みだした。

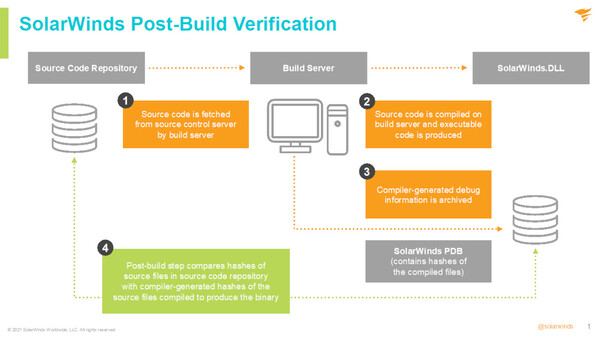

ひとつは、製品開発環境の強化だ。同社では次世代ビルド環境を外部クラウドに構築し、継続的な監査および検証のサイクルを組み入れた。たとえばサードパーティによるペネトレーションテストやレッドチーミングテストを実施するほか、「ダブルビルドモデル」ではソースコードから任意のコードを抽出し、ビルドしてハッシュをかけて、デコンパイルした上でオリジナルのソースコードと比較、それが一致することも確認する。ソースコードのセキュリティ分析は、Orion Platformだけでなく関連製品すべてのビルド環境で実施するという。

「今回のようなサプライチェーン攻撃に対抗するには、開発工程ひとつひとつに攻撃からの復旧能力を持たせることが重要だ。そのためには、自社製品に実装するサードパーティのコンポーネントは何かを把握し、SBOM(ソフトウェア部品表)をしっかり管理することや、ダブルビルドモデルのような検証機構を実装すること。そして、これら仕組みを自動化することで人的ミスを最小限に抑えつつ、侵害された場合もすぐに発見、復旧できるような体制を整える必要があった」(ブラウン氏)

もうひとつは、セキュリティコミュニティとの連係によるソフトウェアの安全性および完全性の担保だ。具体的には、ホワイトハットのセキュリティコミュニティによるバグハンティングやエシカルハッキングに対して資金を提供する。

セキュアバイデザインの取り組みを実践することは「自社の開発環境を次のレベルに押し上げるもの」だとブラウン氏は語る。そのうえで、社内のクローズドな開発環境という安心感からセキュリティ対策がなかなか進まない現状について触れ、対策事例として積極的に情報を発信、業界の安全につなげていきたいと述べた。

「こうした国家主体のAPTグループによるサイバー攻撃は、完全に防ぐことは難しい。だからこそ、インシデントに遭遇した企業は積極的に情報を共有し、業界全体で連係しながら対策レベルを向上させていくことが大切だ。今後も今回の教訓を活かし、他の企業で同様の被害が出ないよう連係を強めていきたい」(ブラウン氏)