ESET/マルウェア情報局

ESET、航空宇宙・軍事企業に対する標的型攻撃を発見

本記事はキヤノンマーケティングジャパンが提供する「マルウェア情報局」に掲載された「航空宇宙・軍事企業を狙った標的型攻撃」を再編集したものです。

昨年末ESETは、2019年9月から12月にかけて活発化した欧州や中東の航空宇宙・軍事企業を狙った標的型攻撃を発見しました。ESETは、この攻撃の影響を受けたヨーロッパの企業2社と共同で調査を行ない、このサイバー攻撃についての詳細な洞察を得ることができ、これまで検出されていなかったマルウェアを明らかにすることができました。

このブログでは、攻撃の展開方法について明らかにします。調査の詳細は、ホワイトペーパー『Operation In(ter)ception: Targeted attacks against European aerospace and military companies:イン(ター)セプション作戦 ヨーロッパの航空宇宙・軍事企業を狙った標的型攻撃』(英語のみ)をご覧ください。

Inception.dllという名前のマルウェア検体が使用されていたことから、この攻撃はOperation In(ter)ceptionと命名されました。この攻撃は、標的を明確にしており、防御システムによる検出を潜り抜けるためのいくつかの仕組みも確認されています。

攻撃者は、標的の組織に侵入するために、LinkedInからソーシャルエンジニアリングを行っていました。魅力的な偽の求人・採用情報によってユーザーの関心を引き付けて、最初の攻撃の足掛かりを確立すると、独自の多段型のマルウェアと、改変したオープンソースツールを展開します。この攻撃は、マルウェアの他にも、環境寄生型の手法を利用し、正規のツールやOS機能を悪用しています。検出を回避するために、コード署名、一般的なマルウェアの再コンパイル、正規のソフトウェアや企業へのなりすましなど、いくつかの手法が使用されていました。

ESETの調査によると、この作戦の第一の目的はスパイ活動でしたが、ESETが調査した事例のひとつでは、攻撃者は作戦の最終段階として、ビジネスメール詐欺(BEC)攻撃により、被害者のメールアカウントを利用して、不正に金銭を得ようともしていました。

この攻撃を、これまでに把握されている攻撃者や攻撃組織と結びつける強力な証拠は見つかっていませんが、標的、開発環境、使用された解析防止手法の類似性など、Lazarusグループとの関連性を示唆するいくつかの痕跡が見つかっています。

初期の侵入段階

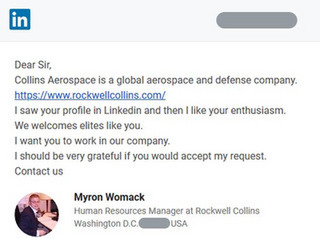

Operation In(ter)ceptionの攻撃者は、初期の侵入の段階で、航空宇宙・防衛業界の大手企業の人事担当者を装った偽のLinkedInアカウントを作成していました。ESETの調査では、コリンズ・エアロスペース社(旧ロックウェル・コリンズ社)とジェネラル・ダイナミクス社の担当者になりすましたプロフィールが確認されています。両社はこの分野における米国の大手企業です。

攻撃者は、これらの大手企業のプロファイルを設定すると、標的企業の従業員を探し出し、図1に示すようにLinkedInのメッセージ機能を使用して嘘の求人情報を送信します(注:偽のこのLinkedInアカウントはすでに存在しません)

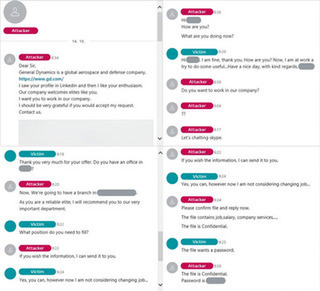

攻撃者が、標的となったユーザーの関心を引くと、求人情報に関連する文書に見せかけた悪意のあるファイルを忍び込ませます。このようなやりとりの例を図2に示します。

攻撃者は、悪意のあるファイルを送り付けるために、LinkedInのメッセージ機能を使用したり、電子メールとOneDriveを組み合わせて使用したりしています。後者のオプションでは、攻撃者は偽のLinkedInの個人設定に紐付けられている偽の電子メールアカウントを使用し、ファイルを保存しているOneDriveのリンクを電子メールに貼り付けています。

攻撃者が共有していたファイルは、パスワードで保護されたRARアーカイブであり、その中にはLNKファイル(ショートカットファイル)が含まれます。LNKファイルを開くと、コマンドプロンプトが起動し、標的ユーザーのデフォルトブラウザでリモートのPDFファイルが開きます。

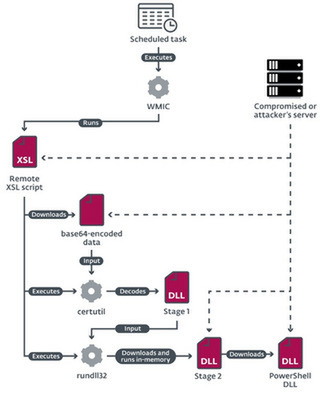

このPDFは、一見したところ、提案されている役職の給与情報が掲載されているのですが、実際はおとりの文書であり、バックグラウンドでは、コマンドプロンプトにより新しいフォルダが作成され、WMIコマンドラインユーティリティ(WMIC.exe)がこのフォルダにコピーされ、ユーティリティの名前が変更されます。最終的には、スケジュールタスクが作成され、コピーされたWMIC.exeからXSLスクリプトが定期的にリモートから実行されるように設定されます。

これにより、攻撃者は標的企業のネットワーク内に最初の攻撃のための足場を築き、侵入したコンピュータに常駐することができました。図3は、攻撃の経緯を示しています。

攻撃者のツールと手法

Operation In(ter)ceptionの攻撃者は、独自の多段型のマルウェアや改変したオープンソースツールなど、悪意のある多くのツールを使用しています。

ESETは、これまで次のコンポーネントが攻撃で使用されていることを確認しています。

・カスタムダウンローダー(ステージ1)

・カスタムバックドア(ステージ2)

・PowerShdllの改変バージョン – powershell.exeを使用せずにPowerShellコードを実行するためのツール

・独自のマルウェアを実行するために使用される独自のDLLローダー

・ビーコンDLL。リモートサーバーとの接続の確認に使用されていると考えられます。

・dbxcliのカスタムビルド– Dropbox用のオープンソースのコマンドラインクライアント。データの引き出しに使用

一般的なシナリオでは、ステージ1のマルウェア(カスタムダウンローダー)がリモートXSLスクリプト(「初期の侵入段階」のセクションで説明)によってダウンロードされ、rundll32ユーティリティによって実行されます。ただし、攻撃者が独自のDLLローダーを使用してステージ1のマルウェアを実行した例も確認されています。独自のダウンローダーの主な目的は、ステージ2のペイロードをダウンロードして、インメモリーで実行することです。

ステージ2のペイロードは、C++で記述されたDLL形式のモジュラーバックドアです。定期的にサーバーにリクエストを送信し、受信したコマンドに基づいて、コンピュータに関する基本情報の送信、モジュールのロード、構成の変更などのアクションを実行します。バックドアモジュールがC&Cサーバーから受信したモジュールを復元できませんでしたが、PowerShdllをダウンロードするためにこのモジュールが使用されていたことがわかりました。

攻撃者は、マルウェアに加えて、環境寄生型の手法を利用し、正規のツールとOSの機能を使用して、さまざまな悪意のある操作を実行し、検出を回避しようとしています。たとえば、WMICを使用してリモートXSLスクリプトを解釈し、certutilがbase64でエンコードされたダウンロードペイロードをデコードし、rundll32とregsvr32が独自のマルウェアを実行している場合がありました。

図4は、マルウェアが実行されるときに、さまざまなコンポーネントがどのように連携しているかを示しています。

環境寄生型の手法の他に、攻撃者は検出を回避し続けるために細心の注意を払っていることがわかりました。

まず、攻撃者は正当に見えるような名前を付けて、ファイルとフォルダを偽装します。このために、攻撃者はIntel、NVidia、Skype、OneDrive、Mozillaなどのよく知られたソフトウェアや企業の名前を悪用しました。たとえば、悪意のあるファイルが次のパスで見つかっています。

・C:\ProgramData\DellTPad\DellTPadRepair.exe

・C:\Intel\IntelV.cgi

興味深いことに、名前が変更されているのは悪意のあるファイルだけではありません。攻撃者はWindowsユーティリティを操作して悪用しています。攻撃者は、ユーティリティを新しいフォルダ(C:\NVIDIAなど)にコピーして名前を変更します。たとえば、regsvr32.exeはNvDaemon.exeに名前が変更されています。

次に、攻撃者はマルウェアの一部のコンポーネント、つまり独自のダウンローダーとバックドア、およびdbxcliツールにデジタル署名を行ないます。証明書は、攻撃が積極的に実行されていた期間の2019年10月に16:20 Software, LLCに発行されています。ESETの調査によると、16:20 Software, LLCは、米国ペンシルベニア州を拠点とする既存の会社であり、2010年5月に設立されています。

3番目に、ステージ1のマルウェアが作戦全体を通じて、複数回再コンパイルされていることがわかっています。

最後に、攻撃者は、独自のマルウェアに、制御フローの破壊や動的なAPIローディングなどの分析対策の手法も実装しています。

データの収集と盗み出し

ESETの調査によると、攻撃者は、Dropboxのオープンソースコマンドラインクライアントであるdbxcliのカスタムビルドを使用して、標的から収集したデータを盗み出します。残念ながら、マルウェア分析や今回の調査からは、Operation In(ter)ceptionの攻撃者がどのようなファイルを狙っているのかは把握できませんでしたが、LinkedInから標的にされた従業員の役職から、攻撃者が技術およびビジネス関連の情報に関心があると考えられます。

ビジネスメール詐欺

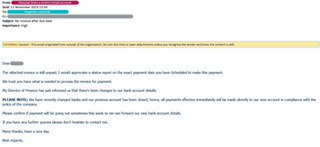

調査した事例のひとつでは、攻撃者はデータを盗み出しただけではなく、作戦の最終段階として、ビジネスメール詐欺(BEC)により、被害者のメールアカウントを利用して不正に金銭を得ようとしていました。

まず、図5に示すように、被害者の電子メールアカウントにおけるやりとりを利用して、標的となった会社の顧客に請求書を送り、攻撃者の銀行口座に振り込ませようとしました。顧客とのやりとりをさらに進めるときには、被害者になりすましながら、攻撃者自身の電子メールアドレスを使用しています。

ここでは、攻撃者は失敗を犯します。この顧客は、請求された金額を振り込むのではなく、要求額について問い合わせました。この攻撃者が顧客に支払い急がせると、顧客はこの被害者の正規の電子メールアドレスに連絡し、被害者に警戒するように伝えました。

攻撃者に関するヒント

ESETの調査では、この攻撃をこれまでに把握されている攻撃者や攻撃組織と結びつける説得力のある証拠は見つかっていませんが、Lazarusグループとの結びつき示唆するいくつかの情報が特定されています。特に、標的企業、偽のLinkedInアカウントの使用、開発環境、および使用された分析を妨害する手法に類似点があることがわかっています。さらに、Lazarusグループが使用している悪意のあるツールセットのひとつであるWin32/NukeSped.FXの検体を実行しているステージ1のマルウェアの亜種を、ESETは確認しています。

まとめ

ESETの調査により、LinkedInアカウントを悪用した高度なソーシャルエンジニアリングスキーム、独自のモジュール型マルウェア、巧妙な検出回避手法という特徴のある、標的型のサイバー攻撃が明らかになりました。興味深いことに、Operation In(ter)ceptionではサイバースパイのあらゆる要素が確認されていますが、ビジネスメール詐欺(BEC)が試行されていることから、金銭的な利益を得ることも目的としていたと考えられます。

本調査に尽力したMichalCebákに感謝の意を表します。

攻撃の詳細な説明、および今回明らかになったマルウェアとセキュリティ侵害の痕跡(IoC)に関する技術的な分析については、ESETのホワイトペーパー『Operation In(ter)ception: Targeted attacks against European aerospace and military companies:イン(ター)セプション作戦 ヨーロッパの航空宇宙・軍事企業を狙った標的型攻撃』(英語のみ)を参照してください。

攻撃について収集されたIoCは、ESET GitHubリポジトリにもあります。

MITRE ATT&CK手法

| 手段 | ID | 名前 | 説明 |

|---|---|---|---|

| 最初のアクセス | T1194 | サービスを介したスピアフィッシング | 標的に接触し、悪意のある添付ファイルを送り付けるためにLinkedInが使用されます。 |

| T1106 | APIによる実行 | マルウェアは、CreateProcessA APIを使用して別の実行ファイルを実行します。 | |

| T1086 | PowerShell | カスタマイズされた.NET DLLは、PowerShellコマンドを解釈するために使用されます。 | |

| T1117 | Regsvr32 | regsvr32ユーティリティは、マルウェアコンポーネントの実行に使用されます。 | |

| T1085 | Rundll32 | rundll32ユーティリティは、マルウェアコンポーネントの実行に使用されます。 | |

| T1053 | スケジュールタスク | WMICはリモートXSLスクリプトを解釈するためにスケジュールされます。 | |

| T1047 | Windows Management Instrumentation | WMICユーティリティは、リモートXSLスクリプトを解釈するために悪用されます。 | |

| T1035 | サービスの実行 | マルウェアを実行するためのサービスが作成されます。 | |

| T1204 | ユーザーによる実行 | 攻撃者は、電子メールの添付ファイルとして受信したRARアーカイブからLNKファイルを抽出して実行することをユーザーに期待します。 | |

| T1220 | XSLスクリプトの処理 | WMICは、リモートXSLスクリプトを解釈するために使用されます。 | |

| 常駐化 | T1050 | 新しいサービス | マルウェアを常駐させるためのサービスが作成されます。 |

| T1053 | スケジュールタスク | LNKファイルを実行すると、定期的にWMICを実行するスケジュールタスクが作成されます。 | |

| 防御システムの回避 | T1116 | コード署名 | 「16:20 Software, LLC」に対して発行された証明書でマルウェアが署名されます。 |

| T1140 | ファイルまたは情報の難読化の解除/デコード | certutil.exeは、base64でエンコードされたマルウェアバイナリのデコードに使用されます。 | |

| T1070 | ホストでの痕跡の削除 | 攻撃者は、生成される痕跡を削除しようとします。 | |

| T1036 | なりすまし | マルウェアのディレクトリとファイルは、正規のソフトウェアや企業の名前や類似する名前が付けられます。 | |

| T1027 | ファイルまたは情報の難読化 | マルウェアは高度に難読化され、base64でエンコードされた形式で配信されます | |

| T1117 | Regsvr32 | regsvr32ユーティリティは、マルウェアコンポーネントの実行に使用されます。 | |

| T1085 | Rundll32 | rundll32ユーティリティは、マルウェアコンポーネントの実行に使用されます。 | |

| T1078 | 有効なアカウント | 攻撃者は、乗っ取った認証情報を使用して他のシステムにログインします。 | |

| T1220 | XSLスクリプト処理 | WMICは、リモートXSLスクリプトを解釈するために使用されます。 | |

| 認証情報へのアクセス | T1110 | 総当り攻撃 | 総当り攻撃 |

| 検出 | T1087 | アカウントの検出 | 攻撃者はADサーバーにクエリを実行してシステムアカウントを取得します。 |

| T1012 | レジストリのクエリ | マルウェアには、レジストリをクエリして、Windows製品名やCPU名などの情報を取得する機能があります。 | |

| T1018 | リモートシステムの検出 | 攻撃者はIPサブネットをスキャンして、他のマシンのリストを取得します。 | |

| T1082 | システム情報の発見 | マルウェアには、Windows製品名、CPU名、ユーザー名などの情報を収集する機能があります。 | |

| 収集 | T1005 | ローカルシステムのデータ | 攻撃者は機密データを収集し、Dropbox CLIクライアントを使用してアップロードを試みます。 |

| T1114 | 電子メールの収集 | 攻撃者は被害者の電子メールを利用し、ビジネスメール詐欺に利用する可能性があります。 | |

| C&C | T1071 | 標準アプリケーションレイヤープロトコル | マルウェアはHTTPSプロトコルを使用します。 |

| データの盗み出し | T1002 | データ圧縮 | 盗まれたデータはRARによって圧縮されます。 |

| T1048 | その他のプロトコルを使用したデータの盗み出し | 盗まれたデータは、CLIクライアントを使用してDropboxにアップロードされます。 | |

| T1537 | クラウドアカウントへのデータの転送 | 盗まれたデータはDropboxにアップロードされます。 |

[参照元]

Operation In(ter)ception:イン(ター)セプション作戦 航空宇宙・軍事企業を狙ったサイバースパイ攻撃

https://www.eset.com/jp/blog/welivesecurity/operation-interception-aerospace -military-companies-cyberspies/#utm_source=malware_info&utm_medium=referral& utm_campaign=linkedin