「エターナルブルー」は2年前に流出していた

2019年5月、アメリカのボルチモアで、市職員が使用するコンピューターシステムがランサムウェア攻撃の被害にあった。ニューヨーク・タイムズが報じるところによれば、この攻撃には「エターナルブルー(ETERNALBLUE)」が使用されているという(In Baltimore and Beyond, a Stolen N.S.A. Tool Wreaks Havoc - The New York Times)。

ランサムウェア(Ransomware、身代金を意味する「Ransom」と「Software」による造語)とは、パソコンやスマートフォンなどのデータ、もしくは端末自体を暗号化して使用不能にし、それらの復号化と引き替えに身代金を要求する不正プログラムのことだ。

ボルチモアを襲ったランサムウェアに使われた「エターナルブルー」がセキュリティ業界を騒がせているのは、これが初めてではない。

2017年の2月、アメリカの国家安全保障局(NSA)から、50TBもの情報が盗まれたという報道があった。盗まれた情報は、NSAのエリートハッカー集団であるTAO(Tailored Access Operations)が、専門知識を駆使して開発したハッキングツール類だった。NSAが保有していたハッキングツールの75%が盗まれ、オンライン上に流出までしてしまったという。

NSAが保有していたハッキングツール、まさにアメリカ極秘の「サイバー攻撃兵器」……というと、まるでフィクションのようで、ピンと来ない人もいるかもしれない。しかし、NASが保有していたハッキングツールによって開発された、エターナルブルーを使用した世界的な攻撃がある。

それこそが、2017年に猛威をふるったランサムウェア「WannaCry」。150ヵ国以上で35万件以上にもおよぶ感染被害をもたらし、日本でも製造業や運輸などの主要業界で被害が報告されるなど、世界規模で影響を及ぼした。このWannaCryに使われていたのがエターナルブルーだ。

WannaCryの被害が広がっていたとき、セキュリティベンダーから、盗まれた50TBのデータの中にはまだ我々が知らない新種のハッキングツールなどがあり、それらが今後も悪用される可能性がある、という警告もあった。今回はエターナルブルーという既知のツールではあるが、国家安全保障局から盗まれたデータが悪用された……と聞くと不安になる人もいるだろう。

「WannaCry」騒動から学ぶセキュリティ意識への問題

アメリカ極秘のサイバー攻撃兵器……というイメージを持ってしまうと、ユーザーレベルで対策できることなど、ないように思うかもしれない。しかし、たとえばボルチモア市での事件やWannaCryの場合、「ランサムウェア」であることを考えれば、被害を防ぐ手立てはある。

まず、被害が生じたときのために、データのバックアップを取っておくこと。そして、OSなどに最新のパッチを適用することが重要だ。たとえばWannaCryの場合、被害を鑑みて、マイクロソフトはサポート対象ではないWindows XPなどのバージョンに対してもパッチを出した。

脆弱性が見つかれば、メーカーはOSやアプリをアップデートして対応する。つまり、ユーザーは自分の使用している機器の情報をチェックし、すばやくアップデートすることが大切なのだ。もちろん、セキュリティソフトウェアをインストールしておくことは基本である。

今回は、WannaCry騒動から、ボルチモア市のランサムウェアにも使われたツールを解説した、McAfee Blogの記事「WannaCry 、流出したNSA(米国家安全保障局)のハッキングツールへの警戒、そして今後の対策(前編)」を紹介しよう。(せきゅラボ)

※以下はMcAfee Blogからの転載となります。

WannaCry 、流出したNSA(米国家安全保障局)のハッキングツールへの警戒、

そして今後の対策(前編):McAfee Blog

こんにちは、マカフィー株式会社 セールスエンジニアリング本部 本部長 櫻井 秀光です。

WannaCry騒動から約1か月経過し、皆さんもすでに多くの情報を入手されていると思いますが、今一度その全体像を振り返り、今後どのような対策を行うべきかをお伝えしたいと思います。

WannaCryによる感染が確認されたのはグリニッジ標準時で5月12日(金)の朝でした。感染の拡大が確認されたのは、身代金を要求するタイプのマルウェアで、自己増殖するワーム型であったことが従来のランサムウェアと異なっていました。

WannaCryが感染拡大に利用したのは、今年の3月15日にマイクロソフト社から報告されている既知の脆弱性でした。経路や目的は各社がさまざまな説を公開していますが、未だにはっきりと分かっていないのが実状です。

攻撃に使用されたツールは「ETERNALBLUE」と呼ばれるツールでした。WannaCryは感染が大規模に拡大しましたが、感染の拡大状況と比較して思ったほど身代金の獲得には成功していないとみられており、それはWannaCryを無効化するキルスイッチが早期に有効化されたことが一つの要因であったと言えます。

グローバル視点でのタイムラインでは、感染はヨーロッパやロシアから広がりました。私にも日本時間の12日(金)の午後11時頃に同僚から連絡があり、スペインのテレフォニカ社の感染の一報を受けました。それを発端にイギリスやフランスに広がり、ロシア、その後にアメリカへと感染が広がっていきました。

感染の拡大は、日本では5月13日(土)から14日(日)の週末でしたが、ヨーロッパでは感染が確認された12日中という非常に速い時点でキルスイッチが発見され、それが有効化されたことが大きな効果となりました。しかし、キルスイッチが有効化されてもキルスイッチを持たない亜種が出現したこともあり、感染拡大は続き、日本でも週明けに拡大したのは皆さんも知るところです。

マカフィーでも非常に忙しい週末となりました。5月12日(金)の深夜/5月13日(土)の2時台にコミュニティサイトにナレッジベースを公開、その後亜種に対応するための緊急定義ファイルを公開しました。同時並行で、マカフィーのアンチウイルス製品の既存機能の設定変更による対策方法についてついてお伝えしました。その後も徐々に感染が拡大していく過程で、15日(月)までに、計5回の定義ファイルを公開しました。

WannaCryによる被害について

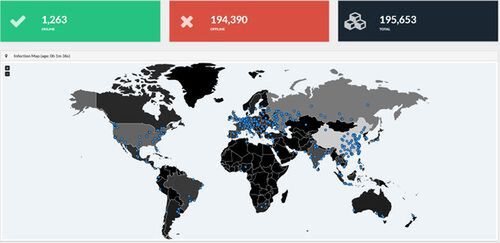

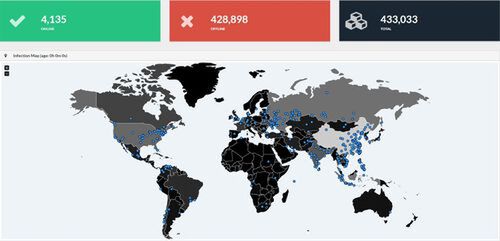

グローバルでは、感染が発覚した朝から入電数が通常の10倍へと増加し、特にヨーロッパでの問合せが多かったことがわかっています。国別の感染被害情報は、15日(月)時点では20万件程度でしたが、5月末には43万件まで増加しました。

一方、国内に目を向けると、JPCERTコーディネーションセンターから、13日(土)から14日(日)にかけて、600か所で2,000端末の感染が判明したと報告されました。この数字は、グローバルの被害状況から見ると比較的小さいものですが、この理由として、日本には諸外国と比較してグローバルIPアドレスを持った端末が少ないことが推測されます。

Twitterでは、中国の大学や中東の電光掲示板などでのWannaCryによる感染の様子が投稿されました。攻撃が無差別だったために、電光掲示板といった身代金が取れないターゲットにも感染したということで、WannaCryがお金を目的とした攻撃であるならば効率の悪い結果だったと言えます。

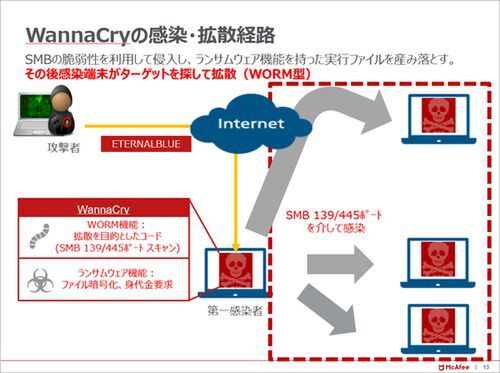

WannaCryの感染・拡散経路

一般的なマルウェアの感染は、添付ファイルを端末で開いた際に直接感染するケース、もしくはメール内のリンクをクリックし、Web経由でマルウェアをダウンロードして感染するケースがあります。また、メールは攻撃者から1通ずつ送られてくるのが一般的です。

WannaCryの感染経路は、どこで発動したのかは未だ明らかではありませんが、攻撃者がインターネット経由でランダムなIPアドレスに対して攻撃を仕掛けて脆弱性のある端末が感染し、そしてその端末が今度は攻撃者となりさらに感染が拡散するというものでした。従来は攻撃者と感染者という関係でしたが、WannaCryは感染者自らが自分以外の対象を探して回るという横展開があったのが特徴でした。そして、ここで使われたのが、マイクロソフト社が3月に報告した脆弱性です。

139 /445はファイル共有に使われるポートであり、このポートを使って感染が拡大しましたが、日本ではインターネット経由でこのポートを介して端末へアクセス出来ないのが一般的です。そのため日本では感染が拡大しなかったと考えられています。

以上がWannaCryの特徴、および感染が爆発的に拡大した背景についての解説でした。

この続きは後編で公開します。

※本ブログ記事は、6/7 弊社開催のセミナーの講演を編集した内容です。

※本記事はアスキーとマカフィーのコラボレーションサイト「せきゅラボ」への掲載用に過去のMcAfee Blogの人気エントリーを編集して紹介する記事です。

■関連サイト