筆者の新年は「嘘」でスタート!

2018年もスタートしましたが、皆さまにおかれましてはいかがお過ごしでしょうか。私ごとではございますが、ほぼ日に「嘘ってなんだ?」(全6回連載)が始まり、友人や読者の方々からいただいた感想や質問の返信に追われる日々を過ごしておりました。

筆者の仕事は、世間一般では「許される嘘」とされるマジックが本業です。最近、「許されない嘘」で身近に遭遇するのは「詐欺メール」ではないでしょうか。その手法自体は昔からありますが、近年は手口も巧妙化しています。

もし「人を騙すプロ」のマジシャンが「偽メールに騙された」なんてことになったら世間の皆様の笑い者。アスキーでも偉そうにITを語っていますし…(汗)。そんな理由から、普段からヒヤヒヤしながらメールチェックをしているわけです。

そこで、今回は筆者がおこなっているインチキメールの見破り方のポイントについて紹介いたします。

不審なメールはメールヘッダを見る

「メールヘッダ」とは、そのメールがどんな経緯で来たかなどが記述されている部分です。普段は隠されて見えなくなっていますが、ヘッダはメニューの「表示」>「メッセージ」>「すべてのヘッダ」(macOS、メールの場合)で見ることができます。いろいろと呪文みたいなことが書いてありますが、ポイントを押さえれば見方は簡単です。

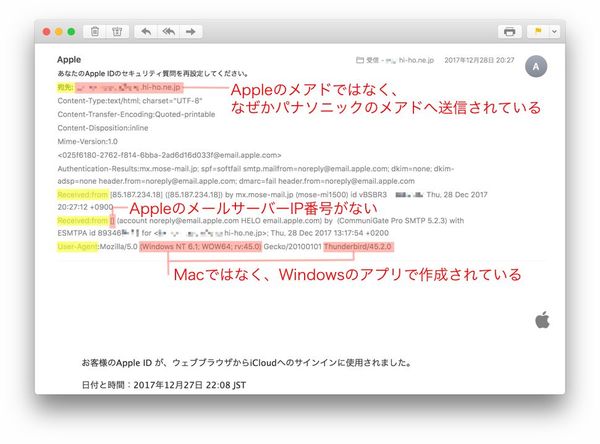

下は筆者の元に届いた「Appleを装った詐称メールのヘッダ」部分です。

メールヘッダの「Received:from」とは?

メールヘッダでポイントとなるのは、「Received:from」の部分。どのメールサーバーからメールが送信/経由されたのかが記載されています。上のメールでは、2つのメールサーバーを経由し、発信元のサーバーのIP番号(アドレス)がなく、偽装されています。上記のヘッダでは「Received:from」が2箇所ありますが、下から上に経由した順になっています。

「User-Agent」はメールがどのOS、アプリで作られたか?

「User-Agent」はメールがどのOS、アプリで作られたかを記載した部分。Appleからのメールを装ったにもかかわらず、Windowsで作られた証拠を残してしまったマヌケな例です。

10年ほど前、国会で偽メールが事件(のちにそれを理由に民主党執行部は総辞職)でもメールヘッダが話題になったことがありました。専門家はすぐにメールヘッダの「User-Agent」と同様の「X-Mailer」などの記述から、アプリのバージョンの違いを指摘。状況証拠として「本物ではない」ことを見抜いていました。ただし、「User-Agent」は偽る(メールサーバーを騙す)こともできるので過信は禁物です。

他にも怪しい部分がありますが、偽メール制作の参考にされるといけないのでここでは解説しないことにいたします。ごめん。

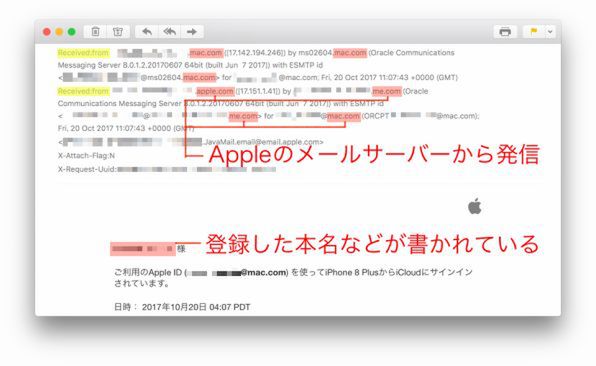

以下、Appleからの本物のメール。正しいヘッダはこんなふうになっています。

もう少し簡単な方法 本文の一部を「ググる」

メールヘッダから見破る方法は、もしかしたら中級者向けかもしれません。そこで、もう少し気軽な方法を紹介します。見出しでネタバレですが(笑)、それはメール本文の一部をコピペして検索してみることです。

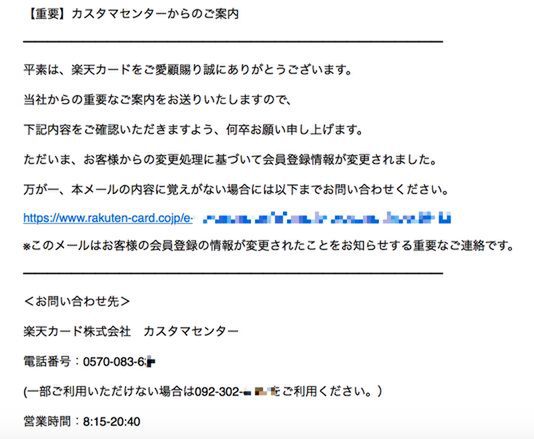

たとえば、下は楽天を装った偽メールの本文です。

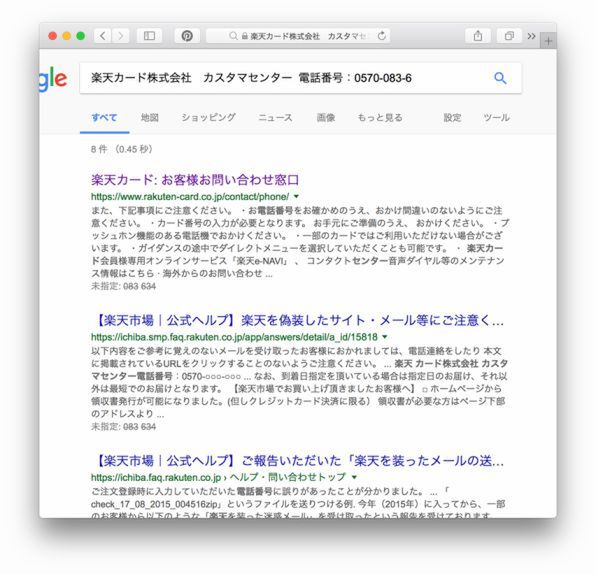

とりあえず、本文の一部「楽天カード株式会社 カスタマセンター 電話番号:0570-083-6」をコピペして検索すると、以下の通りです。

だいたい、筆者は楽天カードを所持していませんし、リンクをたどると、楽天の音声案内の電話番号も違うことがわかります。(さらに偽メール本文のリンクされたアドレスのドメインの一部が「co.jp」ではなく、「cojp」(ピリオド抜け)に…)。

ただし、この方法は、新しい偽メールの場合には警告サイトが検索結果に表れないので注意が必要です。

通信プロトコルをチェックする方法

他にも、メール内のリンクがログインなどのサイトにもかかわらず「http」になっている場合はかなり危険です。通信プロトコルとは、ドメインの前につく「http」の部分。ほとんどの場合、ログインページやクレジットカード情報、住所氏名などのページでは、暗号化された「https」が使われます。

巧妙なのは、メール中のリンク表示が「https」にもかかわらず、実際には「http」で始まる別のリンクに飛ばされることがほとんどなこと。上で紹介した「偽の楽天メール」のリンク表示は「https://www.rakuten-card.cojp/*****」(*は筆者による追加)ですが、実際には「http」で始まるアメリカの怪しげなサイトに誘導されます。

PCでは右クリックで「リンクをコピー」を選択しテキストエディタに貼ることで、iPhoneならリンク表示を選択して「メモに共有」することで、埋め込まれたリンク先を見ることができます。

前田知洋(まえだ ともひろ)

東京電機大学卒。卒業論文は人工知能(エキスパートシステム)。少人数の観客に対して至近距離で演じる“クロースアップ・マジシャン”の一人者。プライムタイムの特別番組をはじめ、100以上のテレビ番組やTVCMに出演。LVMH(モエ ヘネシー・ルイヴィトン)グループ企業から、ブランド・アンバサダーに任命されたほか、歴代の総理大臣をはじめ、各国大使、財界人にマジックを披露。海外での出演も多く、英国チャールズ皇太子もメンバーである The Magic Circle Londonのゴールドスターメンバー。

著書に『知的な距離感』(かんき出版)、『人を動かす秘密のことば』(日本実業出版社)、『芸術を創る脳』(共著、東京大学出版会)、『新入社員に贈る一冊』(共著、日本経団連出版)ほかがある。

この連載の記事

-

第216回

デジタル

秘密基地感がある! 我が家にミニダクトがある生活 -

第215回

デジタル

自宅でレーザーによる「金属の切断」「金属の着色」「サビ取り」にチャレンジしてみた -

第214回

デジタル

レーザー刻印機を使った「金属に刻印」にハマっています -

第213回

デジタル

24万円を払ったのに音沙汰なし? レーザー機器の個人輸入が大変だった -

第212回

デジタル

マジシャンがSquareでキャッシュレス決済を導入してみた -

第211回

ゲーム・ホビー

防災に便利な折りたたみ式ナイフのススメ -

第210回

デジタル

深夜の防犯用に「Ring Indoor Cam」を設置したら、アレが写っていました -

第209回

デジタル

プレゼンやウェブレッスンに便利なウェブカメラ「BenQ ideaCam S1」 -

第208回

ゲーム・ホビー

ファンタジー世界のような美しい紋様と輝き ダマスカス鋼+アバロンシェルのキッチンナイフ -

第207回

デジタル

「Dell S2722QC」は自分にとってストレスなく、気分が良くなるディスプレー -

第206回

デジタル

アメリカの老舗メーカー「キッチンエイド」のハンドミキサーは質実剛健で使いやすい - この連載の一覧へ