マカフィーのモバイルリサーチチームは8月、アメリカのオンラインバンキングユーザーを対象としたSMSメッセージを使用したフィッシング攻撃、いわゆる「スミッシング」を発見した。

スミッシングとは、Eメールの代わりに、SMSメッセージを使用したフィッシング詐欺の一種。正規の組織や企業を装い、ニセのウェブサーバーに誘導して、ユーザーのアカウント・パスワード、クレジットカード番号といった情報を収集するのが主な手口だ。

実は日本でも、スミッシング被害の報告は少なくない。

たとえば2015年6月には、フィッシング対策協議会から銀行アカウントを狙ったスミッシング詐欺について注意喚起がされている(フィッシング対策協議会)。大手銀行を名乗り、「オンラインバンキングのパスワードの有効期限が失効してしまうためパスワードを更新する必要がある」として、偽のサイトに誘導してユーザーの口座情報やパスワードを盗むものだ。

また、2016年1月には、消費者庁から架空請求のスミッシングについて注意喚起のレポートが発行されている(消費者庁)。「有料コンテンツの閲覧料金が未払いであり、早急に連絡しない場合には法的手続きに訴える」という脅し文句で、ユーザーに金銭の支払いを要求する。

今年に入っては、2017年3月にグーグルを名乗ったスミッシング詐欺が報告されている(フィッシング対策協議会)。「Google Playストアでアプリ・動画・電子書籍などを購入するための支払方法の登録である」と偽り、サイバー犯罪者が用意したフィッシングサイトに誘導しクレジットカード情報を盗もうとするもの。

SMSメッセージは、自分の電話番号宛にメッセージが送信されてくるものだ。そのため、すでに自分の電話番号を知っている相手からのメッセージだと思い込んでしまいやすい。そんなユーザー心理につけ込むのがスミッシングといえる。

また、スミッシングに使われるフィッシングサイトは、ロゴや丁寧な文言などを配し、いかにも正規サイトのように装うデザインが多い。さらに、URLに銀行名に似せたドメイン名が使われていたり、パスワード(password)を類推させるパラオのドメイン名(.pw)が使われていたりした例もある。

スミッシングの被害に遭わないためには、どうしたらよいだろう。まず、メッセージが不自然なものではないか、身に覚えのないメッセージではないかを確認するのは基本だ。あわててすぐにアクションを起こすのではなく、時間を置いてから、再度メッセージを見直してみるのもよい。たとえば銀行を名乗るメッセージなら、本当にSMSでメッセージを送る取り組みをしているのか、銀行の問い合わせ先を自分で調べて、問い合わせてみるのも、騙されないためには有効だろう。

今回はMcAfee Blogから「米国のモバイルバンキングユーザーを狙うスミッシング攻撃を発見」を紹介しよう。スミッシングの実例を見ることで、どういう手口で攻撃してくるかを知っておくのも、セキュリティ意識を高めるのに大事なことだ。

米国のモバイルバンキングユーザーを狙うスミッシング攻撃を発見

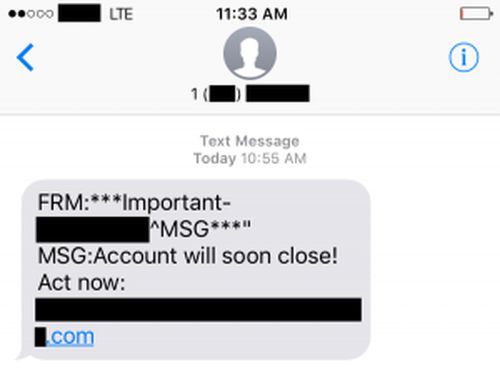

マカフィーのモバイルリサーチチームは、現在活動中の米国のオンラインバンキングユーザーを対象としたSMSメッセージを使用したフィッシング攻撃(スミッシング)を発見しました。その手口は「銀行口座が閉鎖されてしまうため、ユーザーは直ちにSMSに記載のURLにアクセスし手続きをしなければならない」という通知によってユーザーを脅し、フィッシングサイトに誘導します。

今回のスミッシング攻撃で使用されているSMSメッセージの構造として ’FRM’ や ’MSG’ が使用されている点において、2016年7月末に発見したiOSユーザーをターゲットとしたスミッシング攻撃と類似しています。以前の攻撃ではAppleアカウントを盗むため(クリック数やURLの作成日が追跡可能な)短縮URLが使用されていましたが、今回のスミッシング攻撃では、金融機関の名称をURLに含めることでユーザーに不信感を抱かせないようにしているのもその特徴といえます。

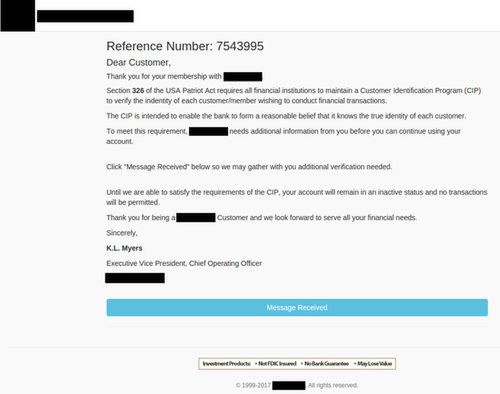

偽の顧客識別プログラム

ユーザーがURLをクリックすると、実際の銀行サイトを模倣したフィッシングサイトにリダイレクトされます。このフィッシングページでは、偽の顧客識別プログラム(Customer Identification Program - CIP)を介してIDの確認を要求します。IDの正当性が確認されるまでアカウントが無効化され、オンライン取引が拒否されるとしてユーザーを脅迫します。

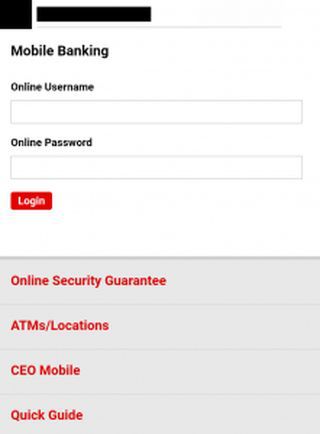

ユーザーが [Message Received(メッセージの受信)] をクリックすると、次のステップであるユーザー名とパスワードの入力画面に進みます。

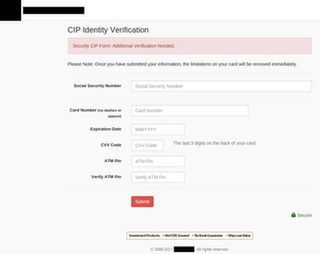

サイバー犯罪者は、ユーザー名とパスワードだけではユーザーの銀行口座にアクセスするのに十分でないことを知っているため、社会保障番号、クレジットカード番号、さらにはATMの暗証番号といった追加の機密情報を要求してきます。このフィッシングサイトでは、これらの情報が提供されることによってバンキングアカウントのロックが解除されるとことを約束しています。

二要素認証を盗む

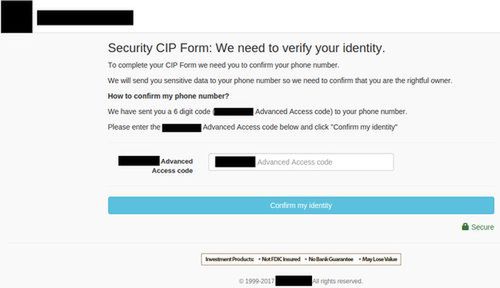

このフィッシングスキームの最終ステップでは、金融機関の二要素認証によるセキュリティを突破するために、送金といった特定の銀行サービスを利用する際にSMS経由でユーザーのモバイルデバイスに送信されてくるユニークなアクセスコードを要求します。

この二要素認証の要求によってサイバー犯罪者は被害者の銀行口座に完全にアクセスすることが可能となります。ユーザーが [Confirm my identity(自分の身元を確認する)] ボタンをクリックすると、入力したアクセスコードが収集され、ユーザーは正当な金融機関のウェブサイトにリダイレクトされます。これによって、ユーザーに偽の顧客識別プログラムが正常に完了したと思い込んでしまうのです。

サイバー犯罪者は、セキュリティチェーンの中で最も弱いリンクは常にユーザー(人間)であることを知っています。ユーザーから可能な限りの機密情報を盗み出すためにスミッシング攻撃を仕掛けてきます。これまでのスミッシング攻撃を見てみると、攻撃者は不正アクセスを行うために、あらゆるタイプのユーザーアカウントをターゲットにしていることがわかります。このような脅威から身を守るためには、不明な電話番号からのSMSメッセージを常に疑い、不審なリンクはクリックしないように注意してください。

※本ページの内容は McAfee Blog の抄訳です。

原文: Smishing Campaign Steals Banking Credentials in U.S.

著者: Carlos Castillo

【関連記事】

第44回:今だから学ぶ! セキュリティの頻出用語:スミッシング とは?

【参考資料】

Unprotect Project